前言

不知攻焉知守,学会排查就要先学习如何攻击。

隐藏文件

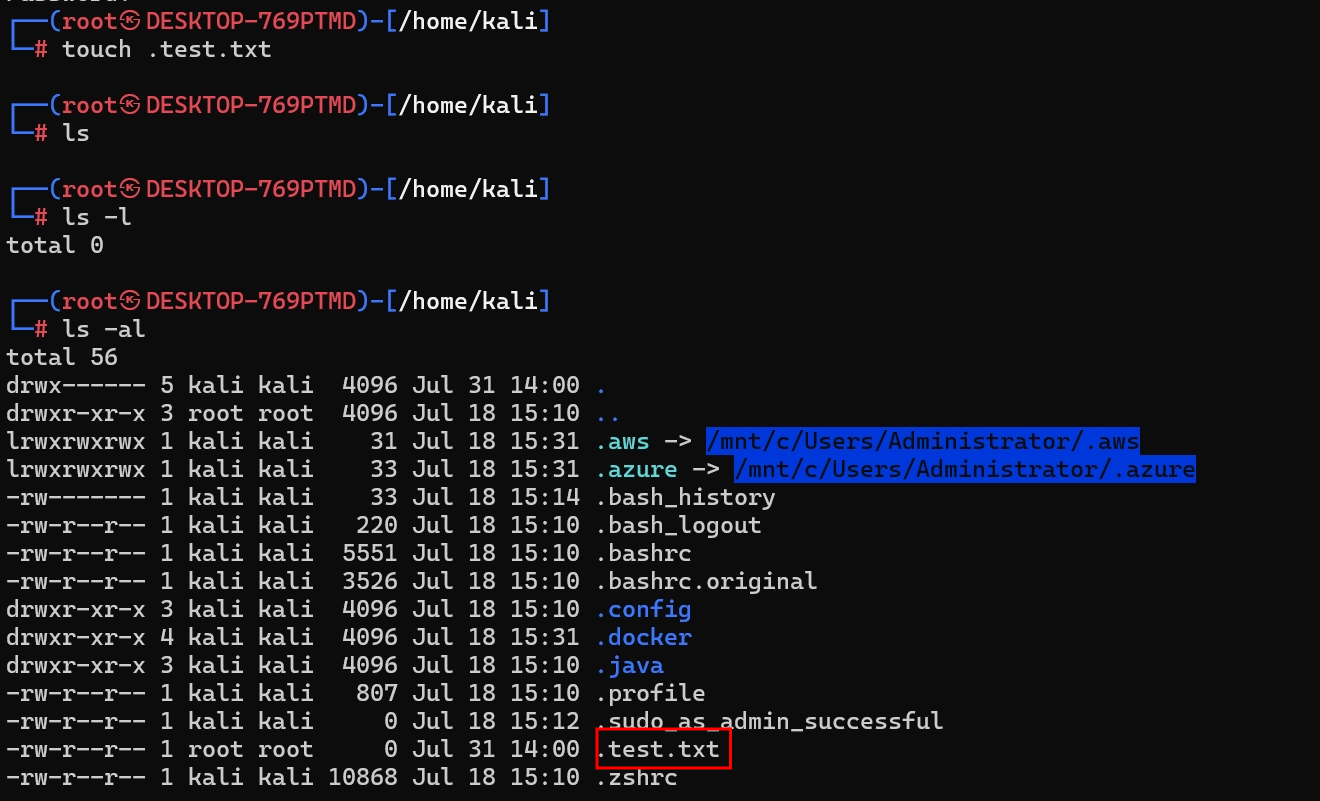

Linux下创建一个隐藏文件:touch .test.txt

查看Linux下的隐藏文件需要用到命令:ls -al

隐藏文件时间戳

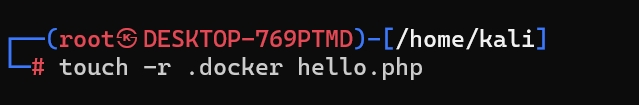

touch -r .docker hello.php

创建的hello.php文件会和.docker创建文件的时间相同

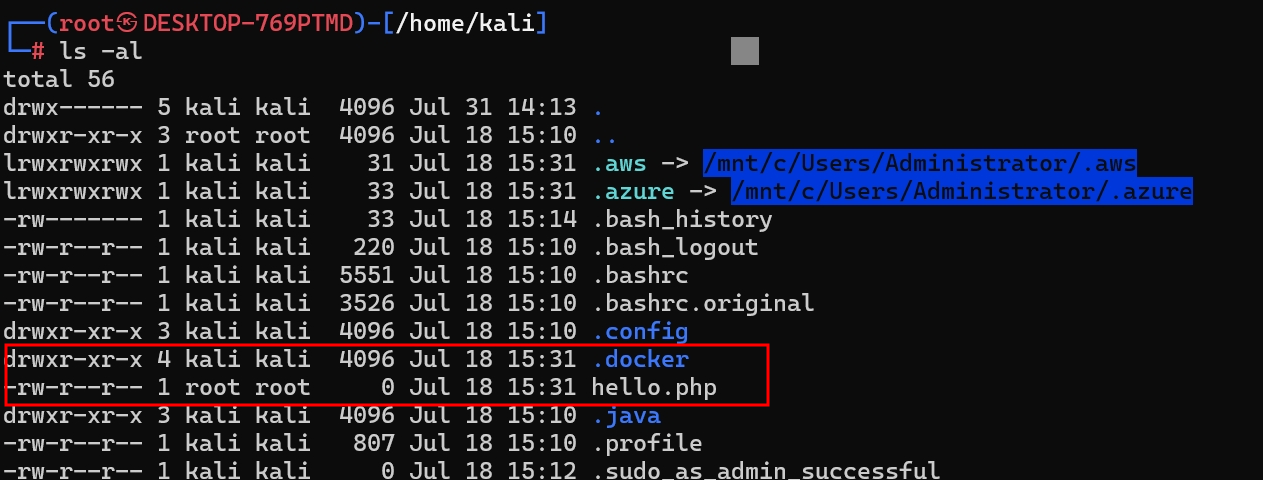

或者直接将时间戳修改成某年某月某日。如下 2024 年 06月 02 日:

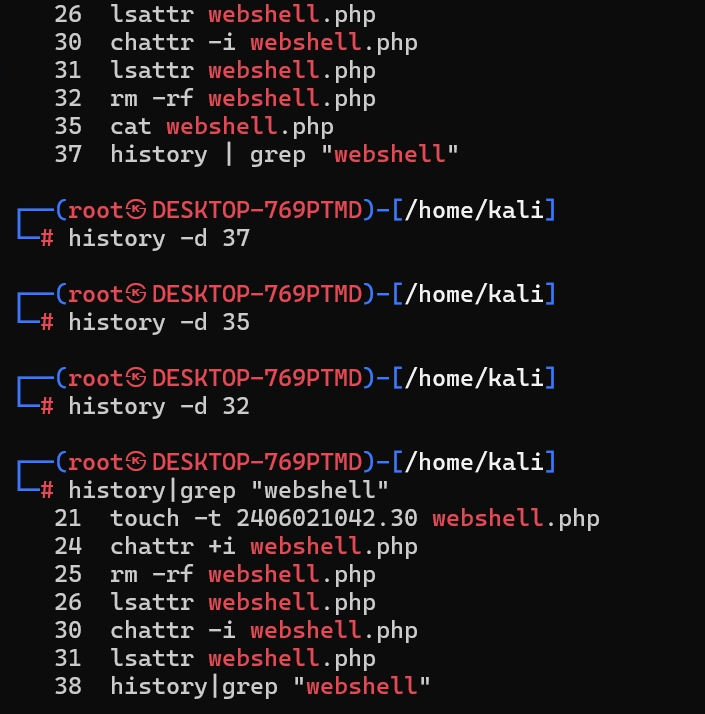

touch -t 2406021042.30 webshell.php

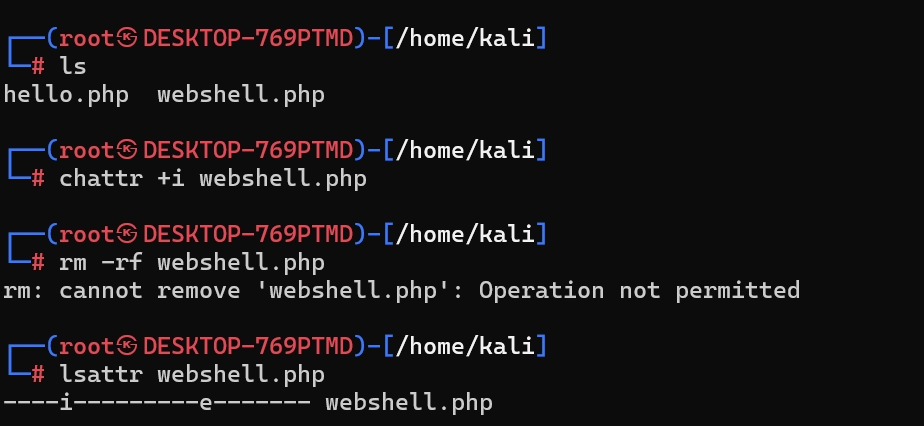

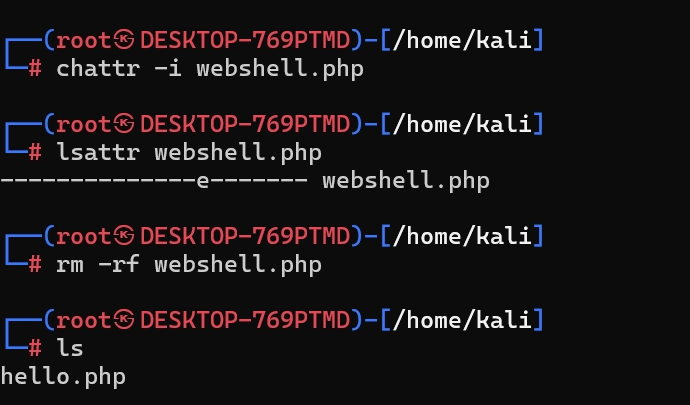

隐藏权限

在Linux中,使用

chattr命令设置文件的特殊属性可以防止根用户和其他管理用户误删除或修改文件,同时隐藏这些特殊权限,使其在常规ls -l查看下不可见。这种技巧有时被用于创建后门,即一些意图隐匿的文件或目录,使其难以被检测和移除:

chattr +i evil.php 锁定文件

lsattr evil.php 属性查看

chattr -i evil.php 移除锁定

rm -rf evil.php 删除文件

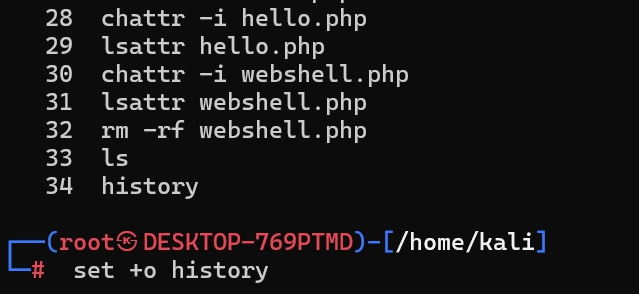

隐藏历史任务

开启无痕模式在shell中执行命令:

技巧一:

[space]set +o history

备注:[space] 表示空格。由于空格的缘故,该命令本身也不会被记录。

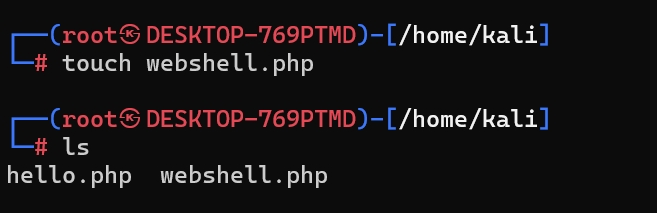

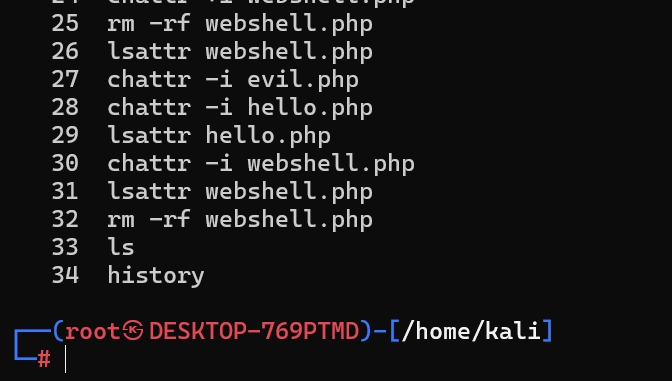

创建webshell木马文件

history仍为 34条记录

[Space]set -o history

关闭无痕模式,使用history查看记录增加

技巧二:

从history中删除指定的命令:

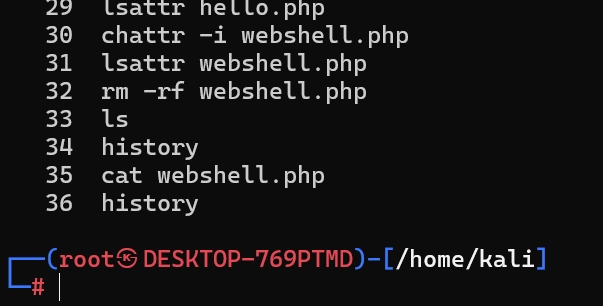

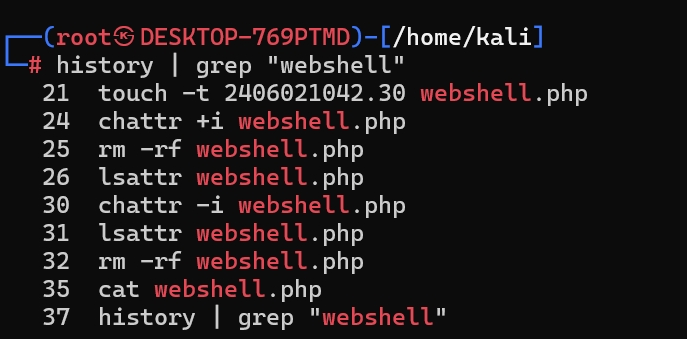

history | grep “webshell”

删除指定历史记录:

history -d [num]

SSH登录隐藏

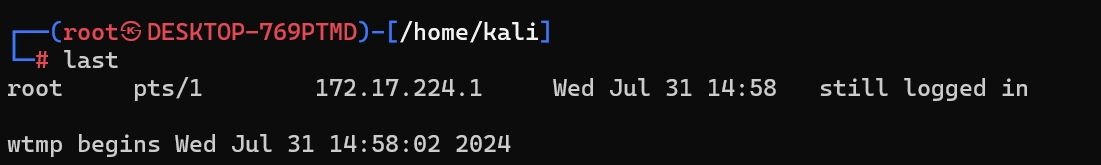

直接 ssh@登录,使用last有登录记录:

ssh root@172.17.224.180

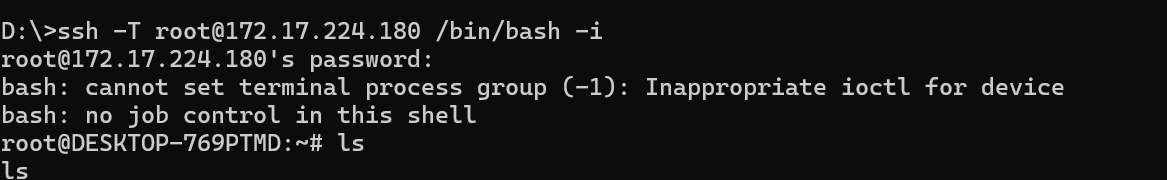

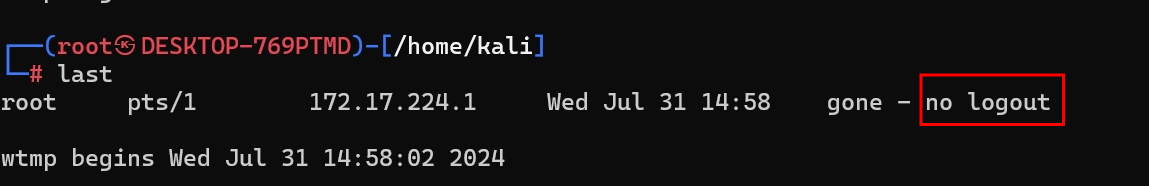

无痕登录:

ssh -T root@172.17.224.180 /bin/bash -i

无记录,且时间为第一次root@172.17.224.180下线的时间,证明 ‘ssh -T root@172.17.224.180 /bin/bash -i’ 能绕过last等检测

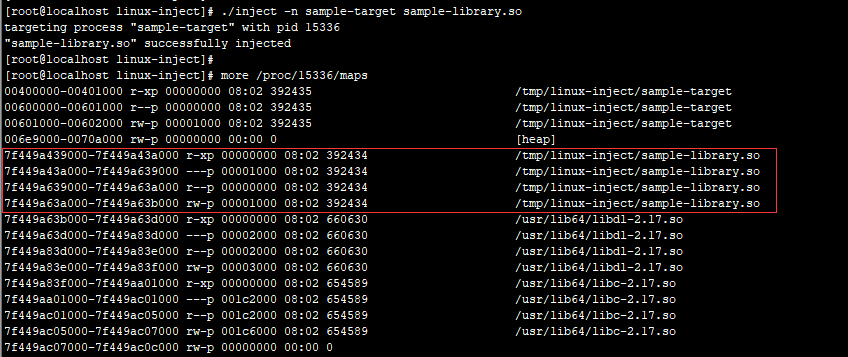

隐藏进程

linux-inject是用于将共享对象注入Linux进程的工具:

#下载程序编译:

git clone https://github.com/gaffe23/linux-inject.git

cd linux-inject && make

#测试进程:

./sample-target

#进程注入:

./inject -n sample-target sample-library.so

_web前端开发设计_荆州百度推广_百度一下首页手机版)