一、漏洞- SSH 服务支持弱加密算法【原理扫描】- 系统bclinux 8.2

解决方案:

运行以下命令来查看OpenSSH版本:ssh -v

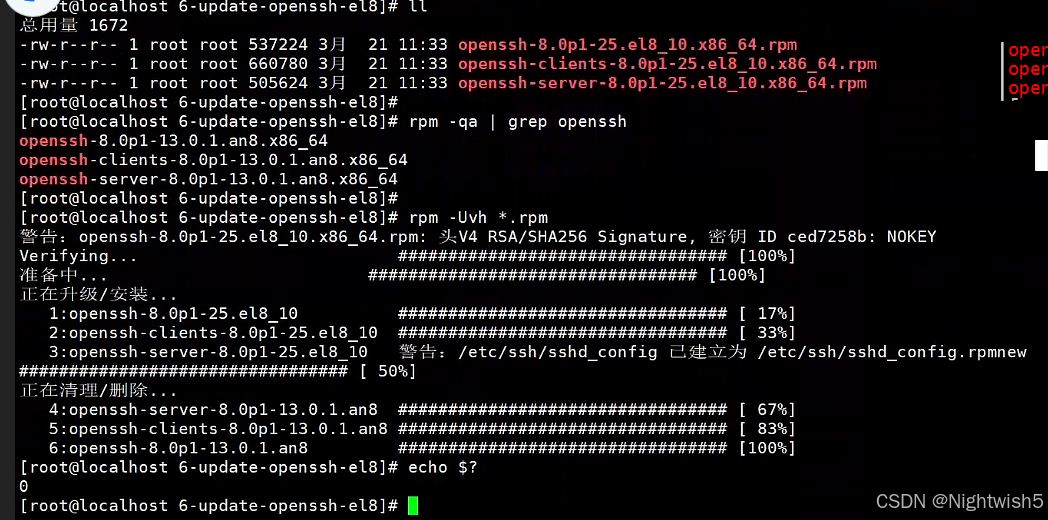

根据OpenSSH版本,查找该版本支持的加密算法列表。可以在OpenSSH的文档中查找对应版本支持的加密算法列表,或者在网上搜索二 常规解决方案方案一:升级 openssh 版本为最新版本,推荐该方案。方案二:

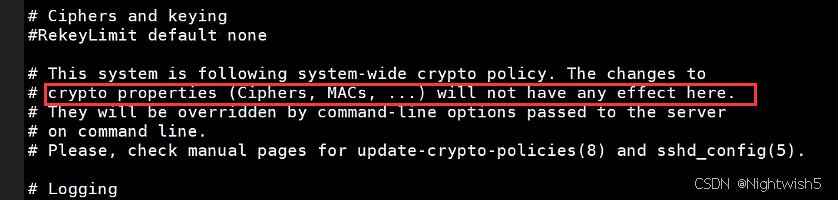

注释SSH服务中的弱算法,并且使用强加密算法。需要注意,由于SSH服务就只会使用强加密算法了。这可能会导致一些旧的SSH客户端无法连接到你的SSH服务,因为它们可能不支持这些强加密算法1. 打开SSH配置文件,一般位于/etc/ssh/sshd_config。

2. 在该配置文件中,找到以下这些行(如果存在的话)并删除或注释掉它们,如果不存在的话,直接跳到第3步

Ciphers aes128-cbc,aes192-cbc,aes256-cbc,MACs hmac-md5,hmac-sha1,hmac-ripemd160

3. 向配置文件添加或修改以下行以只允许使用强加密算法

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,chacha20-poly1305@openssh.com,aes128-gcm@openssh.com,aes256-gcm@openssh.com

4. 保存并关闭配置文件。

5. 重新启动SSH服务以使改动生效。在大多数系统中,你可以使用service sshd restart 命令来重启SSH服务

#最终处理方法:

cd /usr/share/crypto-policies/DEFAULT

cp opensshserver.txt bak_opensshserver.txt_bak

## 编辑opensshserver.txt, 在CRYPTO_POLICY='-oCiphers=里面 删除cbc加密方式(aes256-cbc、aes128-cbc)。

vi opensshserver.txtsystemctl restart sshd

systemctl status sshd -l > sshStatusInfo.txt

grep -i "cbc" sshStatusInfo.txt

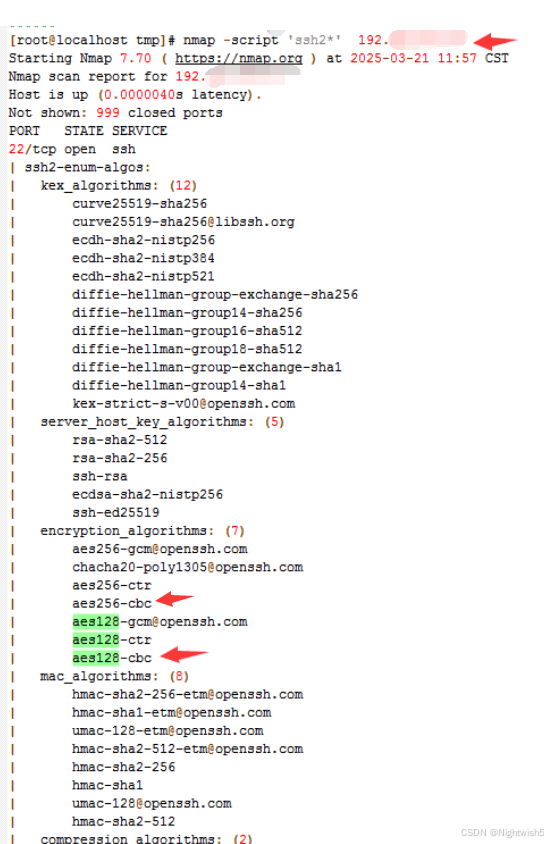

#namp检查:

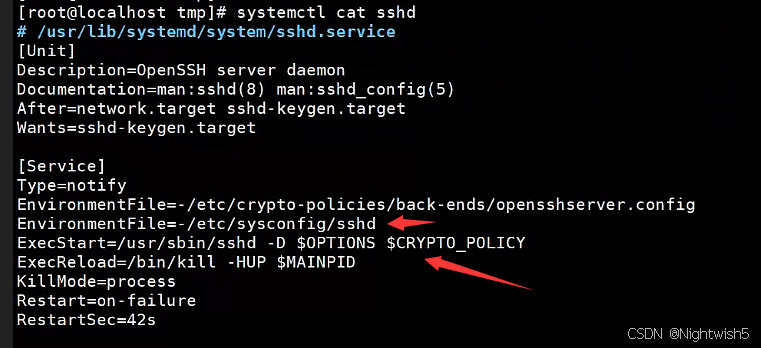

nmap -script 'ssh2*' 192.xx.xx.xx遇到的“坑”: 最初在/etc/ssh/sshd_config修改Ciphers ,但没效果,复扫仍有漏洞。 这个操作系统是el8系的。 他/etc/ssh/sshd_config里面的cipher描述说 在这里改是没效果的。 ExecStart里面的 -启动项$CRYPTO_POLICY会覆盖它。 再者升级openssh版本,并不能处理漏洞。还是要改配置文件项。(bclinux 8.2 和 bclinux 8.6都是这种情况。)

参考:https://blog.csdn.net/weixin_44800629/article/details/144770022

二、漏洞- WEB应用程序框架暴露 - 【Swagger Resources泄露漏洞】、【Spring Boot Actuator泄露漏洞】- 随记

#整改意见:

通过Web应用程序具有特定的HTML 标头、cookie 和目录结构,可以通过枚举来识别应用程序框架,获取后针对性进行攻击。避免出现具有特定的HTML 标头、cookie 和目录结构。#处理方法:

1、在对应服务上 JAVA_OPT 的变量添加 -Dspringfox.documentation.enabled=false

2、在nacos上,相关服务yml配置添加:

tiny:apidoc:enabled: false

和

# knife4j 设置生产环境禁用

knife4j:production: true

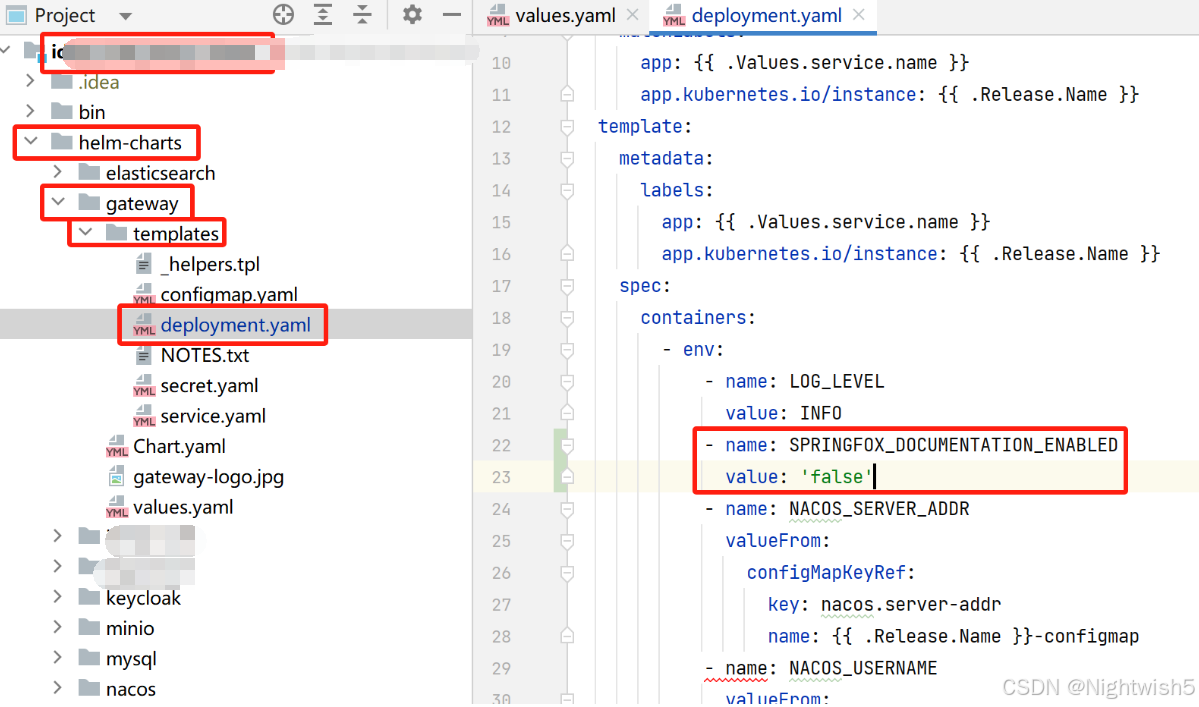

3、在gateway的deployment.yaml的 - env添加:

- name: SPRINGFOX_DOCUMENTATION_ENABLEDvalue: 'false'4、修改后 重启相关服务,验证: (一般出现404 ,或 permission denied 则表示已修复。)

curl 10.xx.xx.xx:8080/api/xx/actuator