权当是一次漏洞挖掘的思路分享

闲言

就现在的一个web漏洞挖掘强度还是非常高的,所以我们不妨把我们的眼光投向一个之前可能未曾涉及到的区域———小程序

是的微信小程序,这玩意的防范能力和过滤能力其实对比web方向是要弱小很多的

进入正题

以下就是我的一个小程序漏洞挖掘的小实例

进入小程序,先第一步是我们得注册好一个自己的账号

然后投入一个访客认证(信息认证的功能,在这还一切正常)

我们不需要写入真实的信息,只要投入成功这个漏洞就成功一大半了(右边的截图是我所投的)

然后我们打开代理,打开bp(其实我一直开着哈)

挖洞小技巧:我们bp可以一直挂着然后时刻关注每一步的请求包和返回包

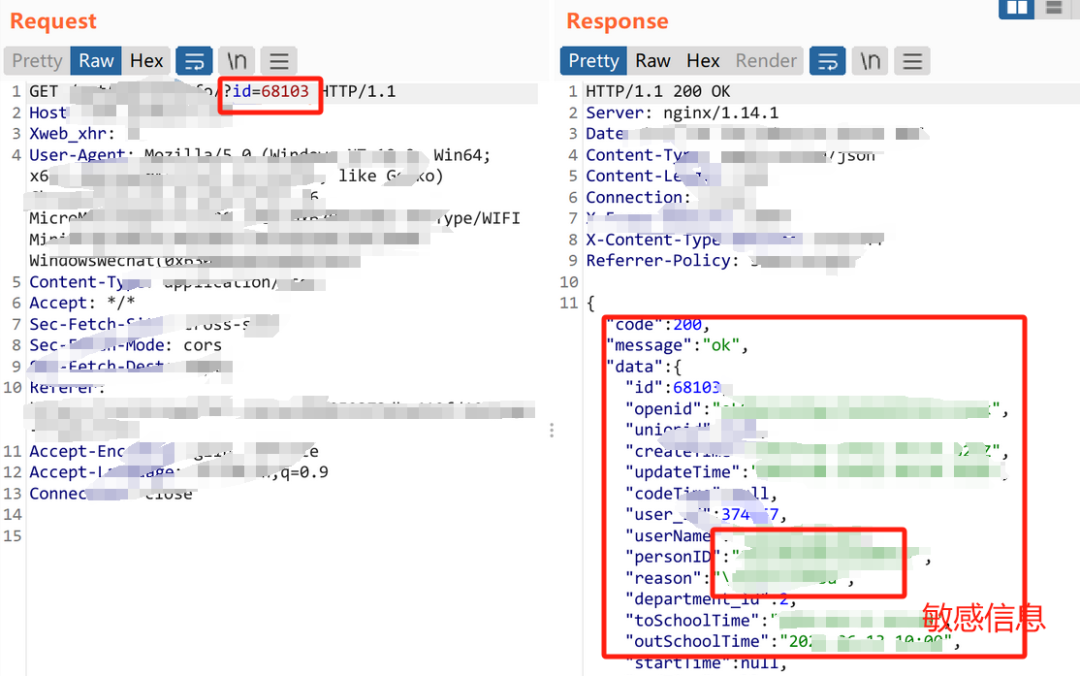

选择抓包,在“我的申请”这个功能中,点一下发出的那个申请

呐呐呐,更改红圈里的id字段就可以查看到不同人写入的信息

里面全是敏感信息喔(公民三要素)

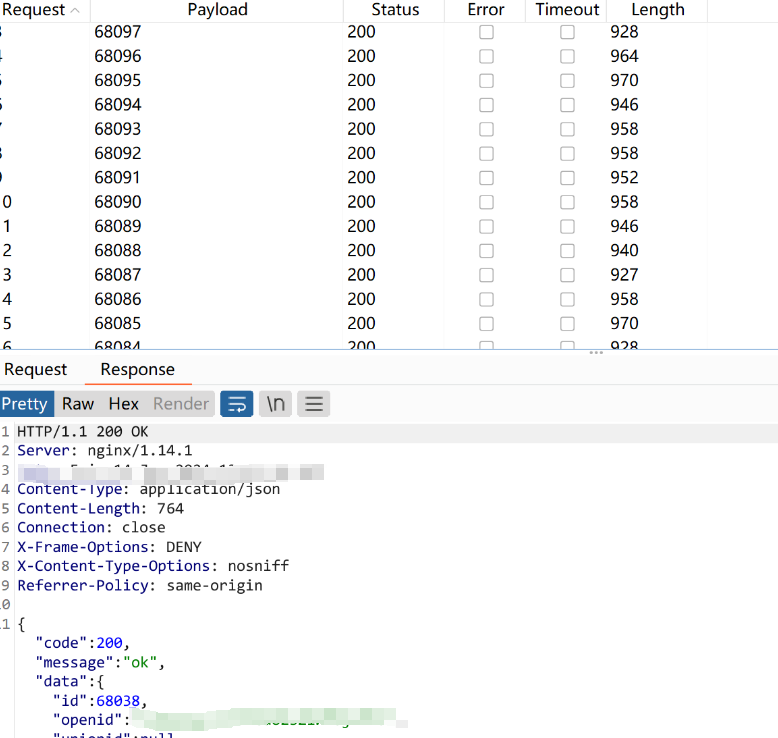

接下来对id号进行了一个数量900的遍历(就是bp爆破器),好家伙几乎全部中标

到这里就点到为止了,三要素和数量都够

tips:漏洞已经提交,仅作为经验分享~

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。